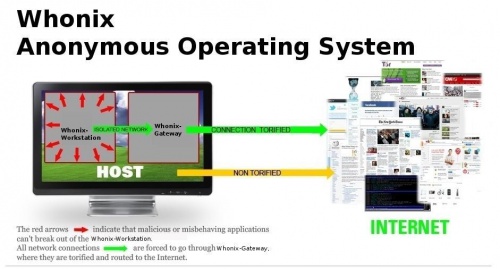

Whonix est un système d'exploitation qui met l'accent sur l'anonymat, la confidentialité et la sécurité. Il est basé sur Tor, Debian GNU/Linux et la sécurité par l'isolement. Les fuites DNS sont impossibles, et même des malwares avec des privilèges root ne peuvent pas trouver l'IP réelle de l'utilisateur.

Whonix se compose de 2 machines virtuelles. La première appelé Whonix-Gateway fait tourner Tor et tient le rôle de passerelle vers le net. La seconde appelé Whonix-Workstation est celle que l’utilisateur aura devant les yeux et a la particularité d’être totalement isolée sur le réseau. Seules les connexions à travers Tor sont possibles.

La première version de Whonix date d'octobre 2012 soit quelques mois avant les révélations de Snowden concernant la NSA. La compatibilité entre les versions Whonix 7 et Whonix 8 n'est pas assurée. Vous devrez télécharger manuellement les nouvelles images.

La version 8 vient de sortir, le 27 février 2014.

Amis testeurs, vous pouvez participer aux tests des nouvelles versions et faire vous-mêmes le build à partir du code source disponible sur GitHub.

L'auteur Patrick Schleizer a lancé une campagne de dons pour pouvoir financer le développement de ce projet et pouvoir en vivre car il bosse à plein temps là-dessus.

Il reste encore du travail et vous pouvez rejoindre ce projet pour :

- traduire la documentation ;

- si vous maîtriser le scripting bash, il y a différentes manières de rendre Whonix encore plus sûr ;

- héberger les machines virtuelles sous forme de miroir sur votre serveur ;

- pour le wiki, il y a besoin d'aide en CSS, HTML, MediaWiki, Wordpress, Web design.

Aller plus loin

- Annonce de la sortie de Whonix 8 (456 clics)

- Site officiel (1491 clics)

- Whonix Forum (188 clics)

- Campagne de dons (47 clics)

- Téléchargement (1093 clics)

# blague drôle

Posté par thoasm . Évalué à 10.

Il est pas anonyme, il s'appelle Whonix !

[^] # Re: blague drôle

Posté par Anonyme . Évalué à 3. Dernière modification le 02 mars 2014 à 21:35.

Whow, nix amer !

[^] # Re: blague drôle

Posté par Bayet Thierry . Évalué à 2.

Amer, Indien ?

[^] # Re: blague drôle

Posté par asteroid . Évalué à 3.

indien vaut mieux que deux tuent l'aura

[^] # Re: blague drôle

Posté par Bayet Thierry . Évalué à 3.

Hoooo, Laura. Mais Laura, ou Laura Pah ?

[^] # Re: blague drôle

Posté par ariasuni . Évalué à 1.

Pas de bras, bas de chocolat.

Écrit en Bépo selon l’orthographe de 1990

[^] # Re: blague drôle

Posté par barmic . Évalué à 2.

Tu devrait montrer du respect en vers le Dr Who…

Tous les contenus que j'écris ici sont sous licence CC0 (j'abandonne autant que possible mes droits d'auteur sur mes écrits)

# LA question vraiment importante...

Posté par Maclag . Évalué à 10.

Est-ce que Whonix passe à systemd?

(Pour ceux qui se demanderaient si c'est un vrai appel au Troll, Whonix semble basée sur Debian).

Non, plutôt la vraie question, c'est qu'est-ce qu'on appelle l'anonymat sur Internet et quelles sont ses limites aujourd'hui?

Si je passe par Tor et 12 VPN pour me connecter à mon compte Google et passer la journée à regarder des chatons sur Youtube, à quoi bon?

De même, les réseaux sociaux occupent une partie importante de l'activité de l'internaute moyen. À quoi bon un système "torifié" si c'est pour s'identifier quelque part dans les 30 premières secondes?

Du coup, Whonix présente-t-il vraiment un intérêt pour l'internaute moyen, ou uniquement pour l'internaute éclairé et très prudent… qui saura donc certainement configurer Tor et le routage lui-même, non?

[^] # Re: LA question vraiment importante...

Posté par Nicolas Boulay (site web personnel) . Évalué à 4.

La distribution peut fournir de base un ensemble de logiciel qui permet d'éviter les fuites (chat basé sur bitcoin, serveur web à service p2p…).

"La première sécurité est la liberté"

[^] # Re: LA question vraiment importante...

Posté par Benoît Sibaud (site web personnel) . Évalué à 10.

Par défaut, divers services de renseignement (et parfois quelques malveillants locaux) écoutent les flux et stockent pour utilisation ultérieure tout ce qu'ils peuvent dedans (y compris déchiffrer plus tard les contenus chiffrés si possible). Ça c'est pour la partie contenus & chiffrement.

Par ailleurs, il est souvent possible d'identifier une personne via son trafic internet (voir la reconnaissance des navigateurs par https://panopticlick.eff.org/ et diverses présentations CCC), même si elle se connecte depuis divers endroits (genre des hôtels en voyage), parce qu'elle va lire les mêmes sites, se connecter à son blog, utiliser les mêmes services en ligne, etc. De ce point de vue, plus tu utilises uniquement les mêmes 2 ou 3 services comme tout le monde, plus tu es fondu dans la masse (mais bon vu que tu te logues, si ces services sont complices dans la fourniture d'info…).

Conséquences :

[^] # Re: LA question vraiment importante...

Posté par reno . Évalué à 5.

Pour ajouter de l'eau à ton moulin:

1) si tu utilise Tor sans utiliser un protocole chiffré dessous, coté anonymat tu n'as pas gagné grand chose..

2) le fait d'utiliser Tor fait que tu deviens "non ordinaire", donc quelque part ça peut réduire ton anonymat.

[^] # Re: LA question vraiment importante...

Posté par _jordan_ . Évalué à 8.

Pour compléter :

En utilisant Tor :

(1) Pour garantir l’anonymat, Tor fait passer le flux par un ensemble de nœud sans que personne ne puisse prévoir les nœuds intermédiaires, il chiffre les données entre ces nœuds.

(2) La liste des ip des nœuds finaux étant publique, il est simple de savoir qu'un flux provient du réseau Tor.

(3) Dans les entêtes HTTP, un certain nombre d'informations sont transmises pour avertir de ton installation : le type d'encodage que tu acceptes, la langue que tu désires … Toutes ces informations constituent une signature. Le javascript donne beaucoup plus d'informations voire peut permettre à quelqu'un de trouver ton ip via un simple script. Les différents plugins que tu ajoutes donneront une signature encore plus détaillée de ton installation.

(4) De base, le mécanisme de Tor te fait tout le temps utiliser les mêmes chemins lorsque les connexion TCP sont établies durablement (IRC par example), il vaut peut être mieux en changer plus régulièrement pour éviter de se faire repérer.

(5) L'étude sociale de ta manière d'écrire sous l'anonymat, les sujets qui t'intéressent … ne change pas avec l'utilisation de Tor. De même, si tu te connecter avec Tor à un compte email via ta webmail et qu'elle porte ton nom, tu perds toute anonymisation.

Pourtant :

(1) Tu peux avoir une navigation totalement chiffrée avec Tor en utilisant les mécanismes traditionnels de chiffrement.

(2) Plus le nombre de personne utilise Tor pour des choses banales, plus cette information est inutile.

(3) En utilisant le navigateur Tor sans modification et avec les paramètres conseillés (noscript, langue anglaise …), tu n'as pas de signature différente de tous ceux qui font cela. Autrement dit : tu n'as plus de signature. Personne ne peut utiliser ça pour obtenir de l'information.

(4) voir https://www.torproject.org/docs/faq#EntryGuards

(5) Difficile d'échapper à une étude de la manière dont tu écris sauf à être plutôt expert dans ce domaine. Pour le reste, il faut faire attention à ne pas faire d'erreur et réinitialiser entièrement ta connexion après t'être connecté à quelque chose de fortement identificateur (ton compte mail personnel même anonyme, l'interface d'administration de ton site …). D'ailleurs pour ce cas, je pense que TAILS en VM est un très bon choix : après ta connexion, tu redémarres la VM.

Si tu comprends un peu l'anglais, je te conseille de lire simplement ce paragraphe de la FAQ de Tor.

Pour aller (beaucoup) plus loin, je te conseille Tails qui est aussi conseillé par Tor project. Cet article est en anglais mais est très complet, d'autres sont en français.

[^] # Re: LA question vraiment importante...

Posté par Larry Cow . Évalué à 3.

Autant je te suis pas mal sur le reste, autant j'ai plus de mal à voir comment du Javascript exécuté dans un navigateur pourrait retourner une adresse IP "utile" dès lors que l'ensemble du trafic de/vers l'extérieur passe par TOR.

[^] # Re: LA question vraiment importante...

Posté par _jordan_ . Évalué à 1.

C'est parce que d'une part je me suis mal exprimé et d'autre part je devais pas être bien éveillé.

Je voulais dire qu'un code javascript peut récupérer ton adresse ip que tu sois sur le réseau TOR ou non. Mais en réalité, c'est faux, j'ai confondu avec des histoires d'exploit utilisant javascript pour récupérer l'ip. cf le réseau TOR infiltré par le FBI

[^] # Re: LA question vraiment importante...

Posté par Maclag . Évalué à 8.

Mouai, j'ai lu bien pire au sujet de Tor:

-une équipe (heureusement purement pour la démo) qui récupère des milliers de mots de passe en posant des noeuds de sortie Tor

-la NSA opérerait elle-même un certain nombre de noeuds histoire de voir ce que font les gens qui "se cachent"

Du coup, je me méfie de Tor aussi maintenant…

[^] # Re: LA question vraiment importante...

Posté par zebra3 . Évalué à 3.

Ça c'est quand tu utilises Tor pour aller sur des sites web classiques.

Si tu n'utilises que des hidden services, rien ne filtre.

Article Quarante-Deux : Toute personne dépassant un kilomètre de haut doit quitter le Tribunal. -- Le Roi de Cœur

[^] # Re: LA question vraiment importante...

Posté par Anonyme . Évalué à 0.

Tu peux faire la meme chose en posant une borne wifi dans un café ou une gare. Et sur n'importe quelle autre connection aussi il y a toujours des gens qui ont la possibilité d'écouter ce qui passe. Donc c'est de toutes les connections qu'il faut se mefier, et utiliser du SSL quand c'est possible.

C'est une legende, et en réalité personne n'en sait rien. Mais de toute facon la NSA n'a pas besoin d'operer eux meme des noeuds de sortie pour voir ce qui sort du reseau tor, puisqu'ils ecoutent deja à pas mal d'endroits.

[^] # Re: LA question vraiment importante...

Posté par Maclag . Évalué à 6.

Ah, je ne dis pas le contraire, hein!

Mais sorti du cadre des gens un peu éclairés techniquement, Tor, c'est tout et n'importe quoi: ça te rend anonyme, c'est "un truc pour la sécurité", une fois j'ai lu un truc genre "Tor appartient aux services, donc c'est contrôlé" (pas compris ce que c'était censé vouloir dire…).

Du coup quand on te demande si "Tor, c'est bien?", il vaut mieux éviter une réponse trop courte…

C'est pourquoi je l'ai mis au conditionnel. Cela dit, avec tous les programmes ultra-complexes de Prism, poser quelques noeuds Tor me semble d'une simplicité enfantine pour un coût dérisoire, et permet de se focaliser directement sur une partie identifiée de la population: ceux qui cherchent activement l'anonymat.

[^] # Re: LA question vraiment importante...

Posté par Anonyme . Évalué à 2.

Peu importe qu'ils hebergent des noeuds ou pas en fait.

Si la question est de savoir si la NSA peut voir le contenu des connections non chiffrées, la réponse est la meme qu'on utilise tor ou pas, il y a une possibilité importante que oui.

Si la question est de savoir si la NSA a la possibilité de savoir de qui provient une connection ou ce que fait une personne, personne ne peut le dire avec certitude (en dehors des gens qui travaillent la bas), mais les documents de Snowden semblent plutot indiquer que cela leur pose de gros problemes pour le faire quand la personne utilise tor.

[^] # Re: LA question vraiment importante...

Posté par Tonton Benoit . Évalué à 2.

On ne peut plus créer de compte bidon sur Google ? Ne révélant rien de ta véritable identité ?

[^] # Re: LA question vraiment importante...

Posté par Nitchevo (site web personnel) . Évalué à 6.

La création d'un compte Google ne revéle pas grand chose de ton identité, son utilisation en revanche est très indiscrète.

[^] # Re: LA question vraiment importante...

Posté par tyoup . Évalué à 10.

Bah c'est important de garantir que seul Google aie accès à ta vie privée ;-)

# Difference versus TAILS?

Posté par dudumomo (site web personnel) . Évalué à 1.

Salut,

Super demarche, en revanche je me demande quels sont les avantages compares a Tails et dans quel cas il vaut mieux choisir Whonix que Tail, etc…

Des idees?

Merci !

Idipops, le réseau social des services

[^] # Re: Difference versus TAILS?

Posté par patrick_g (site web personnel) . Évalué à 4.

Tails m'a l'air focalisé sur l'utilisation en tant que live-cd ou live-usb.

De plus Tails semble porté par un team et être plus complet. Whonix est juste une collection de scripts appliqués sur une Debian.

[^] # Re: Difference versus TAILS?

Posté par _jordan_ . Évalué à 1.

L'utilisation de Tails en tant que VM est très bonne je pense puisqu’elle permet d'utiliser rapidement de principe de son principal avantage : réinitialiser toutes les données, perdre toutes les informations à chaque redémarrage et donc au redémarrage de la VM.

[^] # Re: Difference versus TAILS?

Posté par J'informatique (site web personnel) . Évalué à 3.

Il suffit de lire dans la FAQ, tu trouvera la réponse à tes questions.

Pourquoi Whonix est différent de Tails :

https://www.whonix.org/wiki/FAQ#How_is_Whonix_different_from_Tails.3F

Pour les différences, voir la comparaison de Whonix, Tails, Tor Browser, Qubes OS, TorVM et corridor

https://www.whonix.org/wiki/Comparison_with_Others

[^] # Re: Difference versus TAILS?

Posté par xenom . Évalué à 2.

L'avantage principal que je vois c'est la gateway, qui permet de faire passer le trafic complet de n'importe quelle autre machine virtuelle par Tor. Ça permet d'utiliser l'OS de son choix, voire même plusieurs machine virtuelles en simultanés.

# Qui fait Whonix ?

Posté par Vincent14 (site web personnel) . Évalué à 4. Dernière modification le 03 mars 2014 à 17:27.

C'est une vraie question. J'ose espérer que le mot "anonyme" ne faisait pas référence à son ou ses auteurs, je suis très surpris que pour le coup on ne commence pas l'article par "Ce mec est connu, c'est pas une publication d'un bac à sable de la NSA". Sont-ils connus ? Fiables ? Ont-ils un passé qui puisse en atester un minimum ?

[^] # Re: Qui fait Whonix ?

Posté par J'informatique (site web personnel) . Évalué à 3.

Tu peux contacter l'auteur de Whonix directement (voir https://www.whonix.org/wiki/Contact)

Comme son nom est désormais publique (car avant il ne s'affichait que sous son pseudo), tu peux faire une recherche internet sur lui. J'ai trouvé cela si ça peut t'aider.

http://osrc.dfm.io/adrelanos

Après le mieux c'est encore de rencontrer les gens en vrai et de discuter avec eux pour connaître leur réel motivation et leur faire plus confiance. Je ne pense pas qu'il est quoique ce soit à voir avec la NSA, mais c'est juste mon avis perso.

Suivre le flux des commentaires

Note : les commentaires appartiennent à celles et ceux qui les ont postés. Nous n’en sommes pas responsables.