Une organisation a réussit à fabriquer un câble USB C permettant d'espionner et de pirater l'ordinateur sur lequel il est branché.

Auparavant, une technique répandue pour pirater le système informatique d'une entreprise était d'utiliser des clé USB ayant les mêmes capacité de piratage que le câble, et remplies de données anodines comme des fichiers musicaux.

Les pirates laissaient la clé dans l'entreprise, par exemple dans une salle d'attente, et attendaient que que le personnel de l'entreprise branche la clé pour vérifier son contenu. Une fois la clé connectée, il était possible de lancer un piratage plus approfondit de l'ordinateur.

Maintenant, la preuve est apportée qu'il est possible, depuis probablement déjà de nombreuses années, de réaliser ces piratages avec un simple câble, qui est un objet moins suspect qu'une clé USB.

Je pense que l'avantage du câble USB, c'est quand on peut remplacer discrètement un câble déjà présent sur le matériel informatique de la personne à espionner/pirater. Car si on laisse simplement la câble à proximité du matériel informatique, ce n'est pas sûr que la personne l'utilise un jour.

L'avantage de la clé USB, c'est la curiosité, les employés de l'entreprise ne savent pas si c'est une clé de l'entreprise, ni si elle contient des données sensibles de l'entreprise, il faut donc vérifier son contenu avant de décider quoi en faire.

Source: Minimachines.net

# Intéressant mais ça manque de détail technique

Posté par Marotte ⛧ . Évalué à 8.

Un programme quel qu’il soit doit être exécuté pour faire quelque chose.

C’était le cas il y longtemps sous Windows qu’un programme ayant un nom précis était exécuté automatiquement lors de l’introduction de la clé. Sous Linux à ma connaissance ça n’a jamais été le cas (à moins qu’on le configure ainsi expressément). Chez moi moi même le montage n’est pas fait automatiquement.

Si le système n’exécute rien des exécutable sur la clé (ou le cable), ça nécessite une faille présente dans le noyau, au niveau du module qui gère l’USB, ou le FS. Si c’est le cas il doit être corrigé rapidement, et des bug similaires ne doivent pas être introduits si souvent. Ou encore une faille dans l’userland liée au FS qui permettrait au malware de faire son œuvre. Mais même remarque, ça me semble pas quelque chose qui soit présent à grande échelle.

Ou encore une faille carrément au niveau du BIOS (EFI) ?

J’ai entendu une histoire comme ça : Un entreprise demande à un prestataire qui fait du test d’intrusion (pen-testing). Lors de la première rencontre, qui se passe dans les locaux ed l’entreprise, est destiné à prendre contact, expliquer ce que l’entreprise attend, que le prestataire explique comment il va procéder dans les grandes lignes, les conditions, la durée du test, etc… À la fin de la journée il est convenu que le prestataire reviendra demain pour commencer à travailler.

Quand le prestataire revient le lendemain il annonce, « Voila, ma mission est finie, voici le rapport avec tous vos points de faiblesse, ce que vous devez mettre en œuvre. ». Le client ne comprend pas. Lui demande, inquiets, comme il a pu faire si vide, il ne s’était même pas connecté au réseau lors de cette première rencontre de travail.

Sa réponse : « J’ai offert à quelques uns de vos employés une clé USB avec le logo de ma société, un petit cadeau promotionnel pour faire connaître ma société. Je leur ai dit qu’elle ne contenait rien, c’était vraiment pour le côté promotionnel. Qu’ils pourraient l’utiliser chez eux pour y mettre ce qu’ils voulait. Et bien la moitié de vos employés l’on branché sur le PC de l’entreprise, je suppose pour vérifier s’il n’y avait pas quand même une petite surprise dessus.

Je ne sais pas si l’histoire ci-dessus est vraie, je ne me souviens plus de la source.

[^] # Re: Intéressant mais ça manque de détail technique

Posté par Sylvain Colinet (site web personnel) . Évalué à 10.

T'as des clefs usb qui se font passer pour un clavier et fait executer des commandes comme ça. Y a plusieurs talks trouvable là dessus.

[^] # Re: Intéressant mais ça manque de détail technique

Posté par Marotte ⛧ . Évalué à 3.

Pas con. Ceci dit faut quand même que ça tape dans une émulation de terminal. Peut-être que ça tape des trucs du genre "mount /dev/cle /mnt; /mnt/.troyan", en boucle, jusqu’à que ça tombe dans un terminal ? Mais ça se verrait ? Et puis faut les droits root pour installer un malware vraiment puissant, donc utile.

Ou sinon c’est encore une faille dans la partie noyau qui gère le clavier.C’est intrigant.

Enfin bref, faudra que je me renseigne à l’occasion.

[^] # Re: Intéressant mais ça manque de détail technique

Posté par palainp . Évalué à 5.

Tu as WIN+r cmd pour windows, ou CTRL+ALT+t pour certains linux qui permet d'ouvrir le terminal.

Pour la partie droit d'administration, tu peux juste vouloir télécharger puis exécuter un keylogger pour la session active, ou exfiltrer les cookies, mots de passes, par exemple. C'est déjà ça et tu n'as pas besoin de droits particuliers.

[^] # Re: Intéressant mais ça manque de détail technique

Posté par devnewton 🍺 (site web personnel) . Évalué à 3.

Ça doit se voir rapidement ce genre d'attaque.

Par contre un keylogger (voire videologger?) dans une station d'accueil pour ordi portable, ça doit être plus difficile à détecter.

Le post ci-dessus est une grosse connerie, ne le lisez pas sérieusement.

[^] # Re: Intéressant mais ça manque de détail technique

Posté par lym . Évalué à 2.

Sur les PC d'entreprise sous windows, vu qu'on a encore régulièrement des scripts d'administration qui se lancent dans une bonne vielle boite DOS visible de l'utilisateur, je ne pense pas que grand monde y fasse attention!

Donc le câble qui émule un clavier pour ouvrir un terminal le temps d'y dérouler un truc scripté, cela risque dans ce contexte de ne pas étonner beaucoup de monde… Il serait sans doute même possible de déclencher un "make me admin" sur un poste permettant un peu de liberté et il est même possible que les gens valident une demande d'élévation de privilège (le sudo de windows arrivé avec Vista) si par bonheur on tombe sur un compte administrateur direct.

Plus finement, exploiter une faille sur n'importe quoi qui peut passer par de l'USB (cad désormais à peu près tout!), surtout ce qui n'est pas si communément utilisé et auquel pas grand monde ne pense d'un point de vue sécurité. On a ainsi vu le MIDI exploité il y a qq années sous Linux:

https://i.blackhat.com/EU-21/Thursday/EU-21-Bogaard-Geist-Achieving-Linux-Kernel-Code-Execution-Through-A-Malicious-USB-Device.pdf

Jusque là, ces bidules s'intercalaient sur un câble classique ou se branchaient tel une clef USB et restaient donc bien plus visible. Là c'est imparable. on peut même imaginer un dispositif avec un wifi ou plutôt un BT (moins surveillé dans les boites via la recherche régulière d'AP de shadow-IT) intégré pour un truc plus interactif/possible à mettre à jour sans devoir aller s'exposer à y re-toucher… ou exfiltrer des données.

[^] # Re: Intéressant mais ça manque de détail technique

Posté par Walter5 . Évalué à 1.

Comme le disait palainp, la clé se faisant passer pour un clavier pourrait très bien ouvrir un terminal, lancer une seule commande qui s’exécute rapidement et refermer aussitôt le terminal.

Par exemple pour installer un key-logger qui se démarre automatiquement à chaque ouverture de session de cet utilisateur. En l'installant dans les "applications au démarrage", si je me souviens bien, il n'y a pas besoin des droits administrateur pour faire ça sous GNU/Linux.

Sinon lancer un programme caché sur la clé, et qui exploite une vulnérabilité permettant d'acquérir les droits admin pour ensuite installer un logiciel espion ou un cheval de Troie qui permet de prendre le contrôle de la machine.

Il me semble aussi que Windows 11 permet de lancer un terminal administrateur avec deux clics de souris, sans demander de mot de passe. Ça peut peut-être aussi se faire au clavier.

[^] # Re: Intéressant mais ça manque de détail technique

Posté par Benoît Sibaud (site web personnel) . Évalué à 7.

https://linuxfr.org/news/cle-web-usb-et-securite (2011)

[^] # Re: Intéressant mais ça manque de détail technique

Posté par GG (site web personnel) . Évalué à 4.

Le matériel USB peut aussi "annoncer à Windows" lors du branchement qu'il y a un driver spécifique pour le faire fonctionner. C'est (c'était?) automatique, et transparent.

Aucune idée de la manière dont ça se fait de nos jours.

Pourquoi bloquer la publicité et les traqueurs : https://greboca.com/Pourquoi-bloquer-la-publicite-et-les-traqueurs.html

[^] # Re: Intéressant mais ça manque de détail technique

Posté par aiolos . Évalué à 6.

En fait, ce qui est planqué dans le câble, il faut plus voir ça comme un mini-PC qui va automatiser des attaques via l’usb de l’hôte auquel il est connecté. Il peut même se connecter en WiFi, pour obtenir u contrôle à distance.

Mais c’est avant tout un POC montrant que la techno est accessible au grade public, donc probablement depuis longtemps à des organes étatiques.

[^] # Re: Intéressant mais ça manque de détail technique

Posté par 🚲 Tanguy Ortolo (site web personnel) . Évalué à 5. Dernière modification le 11 décembre 2024 à 16:34.

Je ne sais pas si Windows a toujours cette fonctionnalité d'auto-infection à l'insertion d'une clef USB. Mais il y a une fonction presque aussi dangereuse, qui, elle, est toujours présente : il n'affiche pas l'extension des fichiers dont le type est connu.

Combinez ça avec la possibilité d'inclure une icône personnalisée dans un exécutable Windows, et vous avez une belle attaque toute simple : il suffit de mettre un fichier nommé

notice.exeet avec l'icône d'un document PDF. Quelle probabilité que l'utilisateur lance l'exécutable en croyant afficher un document PDF ?[^] # Re: Intéressant mais ça manque de détail technique

Posté par Gil Cot ✔ (site web personnel, Mastodon) . Évalué à 7.

autorun.infà la racine : c’était bien pratique pour les CD-ROM de présentation et les clefs de programmes portables…Je lis que c’est retiré depuis W7.

Il me semble sinon que ça pouvait se configurer par type de média, le comportement par défaut (ouvrir l’explorateur ? lancer le programme du lecteur ? ne rien faire ?)

Jamais compris pourquoi cacher les extensions ni pourquoi certaines personnes trouvent que c’est bien.

“It is seldom that liberty of any kind is lost all at once.” ― David Hume

[^] # Re: Intéressant mais ça manque de détail technique

Posté par srb (site web personnel) . Évalué à 3.

Sur un panel de une personne grand public à qui j'ai demandé après lui avoir montré comment les afficher (et que ça pouvait lui rendre service), la réponse a été « ce n'est pas joli ».

[^] # Re: Intéressant mais ça manque de détail technique

Posté par Marotte ⛧ . Évalué à 3.

Faudrait lui montrer que sous Linux elle peut utiliser des smileys et des symboles divers pour les noms de fichiers. ^^

[^] # Re: Intéressant mais ça manque de détail technique

Posté par cg . Évalué à 3.

L'autre jour j'ai vu un truc très proche avec Virtualbox : insertion du "guest additions CD" et j'ai une invite pour lancer

autorun.sh. Je suis certain qu'il y a quelque part un réglage pour dire oui automatiquement.Sinon, outre les extensions sous Windows, il y a maintenant les "alternate data streams", qui permettent d'avoir plusieurs fichiers cachés dans un autre, un vrai bonheur :).

[^] # Re: Intéressant mais ça manque de détail technique

Posté par Gil Cot ✔ (site web personnel, Mastodon) . Évalué à 5.

Il me semble que l’architecture pour les « alternate data streams » existent depuis NT4… (ou avant ?) Mais effectivement les couches au dessus n’étaient pas prêtes pour utiliser ces API encore fragiles à l’époque. C’est normalement lié à NTFS et l’idée a été reprise de HFS de Mac qui a deux flux (données et ressources.)

“It is seldom that liberty of any kind is lost all at once.” ― David Hume

[^] # Re: Intéressant mais ça manque de détail technique

Posté par Marotte ⛧ . Évalué à 8. Dernière modification le 14 décembre 2024 à 00:56.

Alors ça ça me fait penser à un truc encore plus incompréhensible dans Windows, dont j’aurais pensé que ça serait rapidement amélioré lorsque j’ai vu comment fonctionnait un OS Linux à ce niveau, avec l’utilisation de la “libmagic”.

À savoir le simple fait que sous GNU/Linux (et p-e même sur des *NIX plus anciens), il y a une base de données d’heuristiques, qui permet d’identifier le type des fichiers de façon presque certaine, simplement en regardant ce qu’il y a dedans. Donc de « reconnaître » en quelques sorte le type d’un fichier, sans se baser bêtement sur son nom.

Par exemple une image au format PNG commence par

<89>PNG, (le <89> ici représente je ne sais caractère) puis a deux ou trois autres caractéristiques qui permettent presque à coup sûr de savoir que c’est un fichier au format PNG. J’ai rarement vu d’erreur, même si ça arrive (et l’option-kde la commandefileest parfois utile). Le système se base sur ça pour déterminer le type de fichier.Encore davantage que les fenêtres magnétiques, je me demande pourquoi Windows n’a pas implémenté une fonctionnalité semblable, je trouve ça incroyable que ça fonctionne toujours pareil aujourd’hui, sur l’extension, sur un Windows récent.

# la clé de la contamination ou de l’intrusion

Posté par Gil Cot ✔ (site web personnel, Mastodon) . Évalué à 5.

Nan… Quand tu trouves une clé USB, le mantra (même quand on sort de réveil) est qu’il ne faut pas brancher ça sur sa bécane. S’il y a une boîte de décontamination c’est la première étape, sinon on oublie !

Si l’on doute qu’il y ait des données d’entreprise et qu’on ne peut pas le vérifier alors il faut appliquer la procédure de destruction…

“It is seldom that liberty of any kind is lost all at once.” ― David Hume

[^] # Re: la clé de la contamination ou de l’intrusion

Posté par Marotte ⛧ . Évalué à 4. Dernière modification le 07 décembre 2024 à 23:50.

On peut la brancher (si on est assuré que rien ne va la monter automatiquement, voir faire autre chose sur la clé), Monter une éventuelle partition se trouvant sur la clé en noexec, nosymfollow, puis sanner, par exemple avec ClamAV. Ou d’autres. (Faut pas que ce soit sur une machine Windows hein bien sûr ! ^^)

Je ne sais pas ce qu’est une « boîte de décontamination », mais l’opération que je décris est de préférence à faire sur un poste dédié non relié au réseau, par prudence.

On peut aussi utiliser photorec ou autre, qui ne nécessite pas de monter la clé et ne devrait à priori pas récupérer un exécutable vérolé.

Mais clair que c’est à un service sécurité de faire ça. Le faire soit même c’est prendre des risques inutiles

[^] # Re: la clé de la contamination ou de l’intrusion

Posté par jseb . Évalué à 8. Dernière modification le 08 décembre 2024 à 08:21.

Il vaut mieux éviter de brancher une clé inconnue. Certaines sont bricolées pour tazer le PC.

Discussions en français sur la création de jeux videos : IRC libera / #gamedev-fr

[^] # Re: la clé de la contamination ou de l’intrusion

Posté par palainp . Évalué à 3.

Et il y a aussi les clés qui se deguisent en clavier comme indiqué au dessus (par exemple https://shop.hak5.org/products/usb-rubber-ducky ou une version home made avec le script directement flashé).

[^] # Re: la clé de la contamination ou de l’intrusion

Posté par Benoît Sibaud (site web personnel) . Évalué à 10. Dernière modification le 08 décembre 2024 à 12:09.

C'est hors de portée de la plupart des gens, y compris toi vu que tu n'as pas pensé aux clés mentant se faisant passer pour un clavier, aux attaques sur le firmware usb, entre autres choses qui ne nécessitent pas d'action utilisateur. D'où le mantra tu ne la branches pas, tu l'amènes â ton équipe support infra/sécu. Les joies de la sécu info et de la paranoïa associée.

[^] # Re: la clé de la contamination ou de l’intrusion

Posté par octane . Évalué à 3.

ouais, c'est bien ce qui me ferait peur. La détection USB, c'est le kernel linux qui le fait. Si y'a un bug là dedans -> bimbamboum le méchant a accès a de l'exec code kernel, et c'est fini. Idem avec les filesystems. Tu fais un mount /dev/sdb1 /mnt et bimbamboum le kernel croit que c'ets un fs un peu exotique qui a des bugs, et once again, le méchant exécute du code en kernel.

[^] # Re: la clé de la contamination ou de l’intrusion

Posté par Benoît Sibaud (site web personnel) . Évalué à 10. Dernière modification le 10 décembre 2024 à 15:40.

Surtout qu'à la première nanoseconde il a remplacé le firmware usb, à la première microseconde il a remplacé le firmware du CPU, à la première milliseconde il a pris le contrôle du réseau local, à la première seconde il contrôle le réseau national, à la première minute il tient Internet, au bout d'un quart d'heure il dirige le réseau IP interplanétaire, à la fin de la première heure il domine l'univers, et il faut tout redémarrer. Big crunch, big bang, et paf uptime pourrie.

[^] # Re: la clé de la contamination ou de l’intrusion

Posté par octane . Évalué à 2.

comme je suis très premier degré, je pense qu'il faut un plus qu'une nanoseconde pour exploiter un bug USB.

Après ça me fait penser à terminator (pas l'émulateur de terminal, le film avec Skynet).

Et la fin me fait rigoler, l'uptime dans ce genre de situations, c'est pas important :-D

[^] # Re: la clé de la contamination ou de l’intrusion

Posté par Marotte ⛧ . Évalué à 4.

Je ne vois pas pourquoi l’univers ne pourrait pas rebooter ! ^^

[^] # Re: la clé de la contamination ou de l’intrusion

Posté par Pol' uX (site web personnel) . Évalué à 5.

Il pourrait aussi se faire abandonner dans un vieux hangar congelé.

Adhérer à l'April, ça vous tente ?

[^] # Re: la clé de la contamination ou de l’intrusion

Posté par Marotte ⛧ . Évalué à 4.

C’est peut-être déjà le cas d’ailleurs.

Ça pourrait expliquer le sentiment fréquent et très répandue (mais communément dénié ^^) de ne pas être né⋅e dans le bon univers.

[^] # Re: la clé de la contamination ou de l’intrusion

Posté par cg . Évalué à 6.

Un exemple de boîte de décontamination : usbsas is a free and open source (GPLv3) tool and framework for securely reading untrusted USB mass storage devices.

Et la présentation en 2022 : Sasusb: présentation d'un protocole sanitaire pour l'usb

[^] # Re: la clé de la contamination ou de l’intrusion

Posté par Gil Cot ✔ (site web personnel, Mastodon) . Évalué à 4.

Voilà qui répond bien à sa question :)

Plus précisément, une telle boîte peut être un poste (box) dédié avec l’arsenal défensif comme USBsas

Le lisez-moi du dépôt du sas USB indique que les opérations sont faites en espace utilisateur et en bac à sable pour chaque périphérique : faudrait pas que la boite (le sas) puisse devenir un vecteur…

“It is seldom that liberty of any kind is lost all at once.” ― David Hume

[^] # Re: la clé de la contamination ou de l’intrusion

Posté par cg . Évalué à 5.

On rigole bien et c'est pédagogique : Cybersécurité : épisode 1 - Clé USB inconnue

[^] # Re: la clé de la contamination ou de l’intrusion

Posté par Elfir3 . Évalué à 4.

Gros bémol, dans l'épisode avec leur recommandations concernant la perte de données, ils recommandent de sauvegarder leurs fichiers sur le cloud microsoft… c'est un peu jouer à la roulette russe concernant leur historique en matière de sécurité.

Merci de prendre le commentaire ci-dessus avec: un peu de recul, le premier degré, et si possible le second !

[^] # Re: la clé de la contamination ou de l’intrusion

Posté par cg . Évalué à 3.

Oui c'est vrai. J'ai l'impression que ce sont des films institutionnels, et que ces films promeuvent les solutions utilisées chez SPIE.

En 60 secondes, c'est pas gagné d'arriver à expliquer la méthode 3-2-1 :).

[^] # Re: la clé de la contamination ou de l’intrusion

Posté par arnaudus . Évalué à 6.

Le problème, c'est que ce n'est pas marqué dessus si une clé est connue ou non. Ça me semble possible quand ta boite n'achète que des clés USB siglées ou que le service info met un sticker dessus ou quelque chose comme ça, mais j'ai quand même l'impression que pour la plupart des gens qui ne sont pas au service info, la procédure normale c'est "merde merde il me faut une clé USB tout de suite -> ouverture de tiroir -> fouille dans le bordel -> ah tiens c'est quoi celle-là -> pouic on branche". Voire dans un genre similaire, "ah mon HDMI ne marche pas avec ce visio, on peut prendre ton ordi? -> oui, envoie moi le powerpoint -> ah mais le wifi ne marche pas -> pas grave, tu as une clé? -> non, est-ce que quelqu'un dans la salle a une clé? -> oui, le commercial de MachinCo en a une -> merci -> pouic on branche".

[^] # Re: la clé de la contamination ou de l’intrusion

Posté par Psychofox (Mastodon) . Évalué à 1.

Je dois vivre dans un univers parallèle ça doit faire au moins 15 ans que je n'ai plus vu une clé usb être utilisée en entreprise et à l'époque c'était juste refilé comme goodies par des vendeurs pas vraiment utilisé en tant que tel.

[^] # Re: la clé de la contamination ou de l’intrusion

Posté par arnaudus . Évalué à 8.

Bah j'imagine que certains milieux professionnels sont en avance par rapport à d'autres, mais j'ai au moins 5 utilisations incontournables en tête: 1) le scan de documents (les copieurs ne sont pas configurés pour envoyer les documents), 2) partage de présentations lors des réunions (l'ordi connecté n'est jamais le bon, ou quelqu'un a oublié son adaptateur HDMI <-> port chelou, etc), et 3) partage de documents de travail quand on n'est pas connecté au réseau local (genre, à l'hôtel, dans le train, en conférence, etc), 4) installation de Linux sur les bécanes, 5) backup ou synchro à l'arrache.

J'imagine bien que dans des environnements où il y a plus d'un informaticien pour 200 personnes il y a moyen de se passer d'une ou de plusieurs de ces utilisations, mais de là à ne jamais en avoir besoin, il y a une marge…

[^] # Re: la clé de la contamination ou de l’intrusion

Posté par arnaudus . Évalué à 4. Dernière modification le 09 décembre 2024 à 23:19.

Ah, j'ai oublié un truc mais c'est un peu HS par rapport au topic, c'est les clés avec signature pour les applications sécurisées. Mais d'accord, là on est loin du truc trouvé dans la rue, puisqu'au contraire c'est une clé qu'on garde précieusement, mais techniquement c'est une clé USB utilisée en entreprise;

Ah si, encore une autre utilisation, il faut des bidules USB/SD card (techniquement, c'est une clé USB) pour le fablab (les imprimantes 3D et découpeuses laser fonctionnent avec des SD cards).

[^] # Re: la clé de la contamination ou de l’intrusion

Posté par Psychofox (Mastodon) . Évalué à 2.

Des SDCards j'ai effectivement utilisé pour des serveurs ESXi et pour installer des laptops sous linux.

[^] # Re: la clé de la contamination ou de l’intrusion

Posté par Gil Cot ✔ (site web personnel, Mastodon) . Évalué à 2.

Même quand ta boite n’a que des clés siglées tu n’es pas à l’abri d’une fausse clé siglée aussi ou d’un collègue qui a laissé trainé le sien et chopé une merdouille… En vrai, il faut que tu reçoives la clé de ton service informatique qui a alors toute la responsabilité de ne pas te fournir n’importe quoi (normalement, même siglée, la personne du support qui te la remet doit la déballer devant toi et la passer dans le sas de décontamination et tout ça.)

Dans le scénario du powerpoint et du wifi qui ne marche pas, ni la clé de la/le collègue en face ni la notre (pour le/la collègue) n’est envisageable : les personnes d’un certain âge se souviennent des disquettes par exemple (et ici c’est juste substitué par la clé USB…)

Ceci dit, j’ai bien conscience que la vie réelle/courante est comme tu dis : pas bien jolie et les gens s’y échangent allégrement les brosses à dents…

“It is seldom that liberty of any kind is lost all at once.” ― David Hume

[^] # Re: la clé de la contamination ou de l’intrusion

Posté par arnaudus . Évalué à 8.

Bah il faut bien travailler, donc tu peux mettre toute la théorie sécuritaire que tu veux derrière, quand tu dois passer ta présentation sur le PC de la salle de conférence qui n'est pas branché au réseau, tu vas utiliser la clé USB que te tend le chairman… "envisageable" ou pas.

Je n'arrive même pas à savoir si c'est du 3e degré ou pas… parce que là, en fait, tu pars du principe que les clés USB n'arrivent pas au secrétariat dans des colis Amazon et ne sont pas disponibles dans l'armoire avec la papèterie?

[^] # Re: la clé de la contamination ou de l’intrusion

Posté par Psychofox (Mastodon) . Évalué à 3.

Dites, ça fait combien d'années que vous êtes rentré dans une salle de conf pour la dernière fois? En général quand tu arrives dans une salle de conf pour présenter, tu branches ton laptop directement au cable hdmi (éventuellement via l'adaptateur nécessaire que tu as acheté pour ton laptop hors de prix sans hdmi).

Il me semble même que depuis la Covid19 toutes les boites que je connais ont connecté le système de visio conférence à la messagerie instantanée d'entreprise (souvent MS Teams) via un bot afin que ceux qui sont à la maison suivent la conférence. Du coup le présentateur ne fait que partager son écran via ladite messagerie instantanée d'entreprise.

[^] # Re: la clé de la contamination ou de l’intrusion

Posté par Gil Cot ✔ (site web personnel, Mastodon) . Évalué à 2.

Pas besoin d’être troisième degré, j’indiquais juste ce qui est attendu comme bonne pratique en théorie.

Tiens, pour Amaze, tu supposes que la clé ne peut pas avoir été trafiquée depuis les entrepôts ou le fabricant (pensez par exemple aux moyens mis en œuvre avec Stuxnet ou CryptoAG) ; ou que le colis n’a jamais été intercepté ou la chaine de livraison fiable. Je sais que ces cas on l’air un peu parano, mais il ne faut pas oublier que les « attaques ciblées » existent et mettent du temps à se préparer et se déployer.

Je sais que des entreprises mettent à disposition des clés USB pour limiter la casse. Et le dernier maillon est qu’un agent infiltré puisse substituer un petit nombre …raison pour laquelle même la personne de l’IT doit faire passer le protocole à la clé sortie de son emballage et présentant tant de garanties…

“It is seldom that liberty of any kind is lost all at once.” ― David Hume

[^] # Re: la clé de la contamination ou de l’intrusion

Posté par Gil Cot ✔ (site web personnel, Mastodon) . Évalué à 2.

Ça fait longtemps que je n’ai pas rencontré de « salle de conf » qui ne soit pas branché au réseau (qui peut être interne ou filtré, en tout cas on peut ne pas être branché au grand Internet) et qui n’ai pas la connectique et le vidéoprojecteur (depuis quelques années, autour de moi, la personne qui présente arrive et branche son transportable…)

Dans ton exemple, c’est le « chairman » qui prend la responsabilité (mais fais gaffe qu’on ne te la fasse pas à l’envers quand ça va partir en vrille… si la situation est susceptible de t’arriver, alors prévois une décharge à faire signer…)

“It is seldom that liberty of any kind is lost all at once.” ― David Hume

[^] # Re: la clé de la contamination ou de l’intrusion

Posté par BAud (site web personnel) . Évalué à 2.

jamais vu o_O tu vis dans quel monde ?!

ah peut-être un où le « service informatique » n'a pas oublié le terme service :D (mais est-ce rendre service que de fourguer des PC avec un OS défaillant ?! vous avez 4 h :p)

ça fonctionnait super-bien pour transférer les virus exécutant un progamme TSR (Terminate & Stay Resident) qui te pourrissaient toutes les disquettes passant par là :-) (et si tu avais un disque dur en profiter pour mettre la grouille dans tes noms de fichiers /o\

[^] # Re: la clé de la contamination ou de l’intrusion

Posté par Gil Cot ✔ (site web personnel, Mastodon) . Évalué à 2.

Mon « En vrai, il faut que » indique qu’il s’agit du monde idéal ;

Mon « (normalement, » indique que vie probablement « en Théorie » ;

Et mon analogie de fin montre que dans la vie réelle où je vis, l’hygiène numérique laisse à désirer (est-ce grave ? pour l’instant on fait bien avec…)

À la bonne époque, on s’échangeait juste des virus mignons et on s’inquiétait pour les noms de fichiers. Aujourd’hui on a des bestioles qui veulent monter au cerveau du réseau aussi sec qu’une méningite et veulent mettre les précieuses données au chaud dans un coffre dont nous n’avons pas la clef.

“It is seldom that liberty of any kind is lost all at once.” ― David Hume

[^] # Re: la clé de la contamination ou de l’intrusion

Posté par Zorro . Évalué à 1.

Quand je pense que je laisse toujours une ou deux clés USB traîner sur mon bureau, tous les soirs, les WE et même les vacances… Plusieurs fois je me suis demandé si c'était bien les mêmes, ou si quelqu'un n'y aurait pas mis auto-exécutable furtif et malfaisant. Et puis j'oublie.

Pour passer mes fichiers d'un PC à l'autre, je trouve ça plus rapide et plus souple que les mails ou les espaces en réseau.

Il y a des rumeurs comme quoi nos informaticiens finiront par désactiver définitivement tous les ports USB niveau BIOS/UEFI, ça sera bien triste.

[^] # Re: la clé de la contamination ou de l’intrusion

Posté par BAud (site web personnel) . Évalué à 2.

toi tu n'as jamais eu d'équipe sécurité (informatique) à côté de ton bureau qui fait le tour des étages régulièrement en laissant des petits mots de convocation à leur bureau pour une piqûre de rappel (et une grosse soufflante :D). Bon, ça ne m'est arrivé qu'une fois de croiser ce genre de joyeux drilles :p

[^] # Re: la clé de la contamination ou de l’intrusion

Posté par Psychofox (Mastodon) . Évalué à 3.

C'est déjà le cas dans plein de boites il me semble. Dans la mienne ça l'est pour ceux qui utilisent windows par exemple.

[^] # Re: la clé de la contamination ou de l’intrusion

Posté par Gil Cot ✔ (site web personnel, Mastodon) . Évalué à 3.

J’ai croisé plein de boîtes utilisant un système à jeter par le fenêtre et ayant déployé une GPO pour interdire certains usages des ports USB. Anecdotes perso :

- Chez 1, j’ai entendu dire que par mesure de sécurité aucun port USB ne serait plus actif. Je ne sais pas ce qui a été fait après mon départ et comment l’IT s’en sort sachant que c’est la population qui utilise le plus de bidules USB pour des raisons légitimes.

- Chez 2, comme j’utilise un clavier USB, je ne m’en était pas aperçu ; jusqu’au jour où un collègue a voulu aller vite en récupérant un powerpoint sur une clé…

- Chez 3, j’ai vu passer une notice expliquant que quand on branche une clé elle ne peut être qu’on lecture seule …sauf si on accepte qu’elle soit bitlocker aussi.

“It is seldom that liberty of any kind is lost all at once.” ― David Hume

[^] # Re: la clé de la contamination ou de l’intrusion

Posté par Marotte ⛧ . Évalué à 3.

Idem là où je suis actuellement. Au niveau du système Windows.

Et de plus zélés pourraient carrément bloquer au niveau du BIOS.

[^] # Re: la clé de la contamination ou de l’intrusion

Posté par arnaudus . Évalué à 3.

Tu fais comment pour brancher un périphérique?

[^] # Re: la clé de la contamination ou de l’intrusion

Posté par jsbjr . Évalué à 3.

Un port PS/2 sur le dernier thin truc portable de Apple ça aurait de la gueule.

[^] # Re: la clé de la contamination ou de l’intrusion

Posté par palainp . Évalué à 1.

Le port PS/2 c'est d'ailleurs ce qui sauve sur QubesOS quand la VM qui gère l'usb ne veut pas démarrer :) (sur les laptops le clavier se comporte d'ailleurs comme un PS/2 de ce point de vue).

[^] # Re: la clé de la contamination ou de l’intrusion

Posté par devnewton 🍺 (site web personnel) . Évalué à 2.

Du coup on aura des attaques sur PS/2…

Le post ci-dessus est une grosse connerie, ne le lisez pas sérieusement.

[^] # Re: la clé de la contamination ou de l’intrusion

Posté par cg . Évalué à 5.

Dans les gammes "pro" des ordis (tours, laptops ou serveurs), il est courant d'avoir une option qui permet de ne laisser actif que la classe USB "HID", à savoir clavier/souris/yubikey/smartcard/tablette graphique.

Sous Linux il y a l'excellent USBGuard qui permet également de filtrer les périphériques par classe, numéro de série, etc…

[^] # Re: la clé de la contamination ou de l’intrusion

Posté par palainp . Évalué à 2.

Si la clé usb veut se faire passer pour un clavier, pour une attaque ciblée, elle est également capable de donner un numéro de série qui est dans la liste blanche ;)

[^] # Re: la clé de la contamination ou de l’intrusion

Posté par cg . Évalué à 3.

Oui, tout à fait. Ça permet de limiter la casse en bloquant les stockages USB tout en conservant un ordinateur raisonnablement utilisable.

Ce n'est pas un système parfait, et ce genre de technique fonctionne d'ailleurs avec du PS/2, du série, du Bluetooth ou que sais-je, ce n'est pas limité à l'USB.

Avec une carte Arduino tu peux même t'y essayer pour quelques euros.

[^] # Re: la clé de la contamination ou de l’intrusion

Posté par Marotte ⛧ . Évalué à 3.

Chez nous ça interdit l’utilisation d’une clé, d’un volume de stockage en fait, mais laisse la possibilité d’utiliser des périphériques comme par exemple un casque/micro audio.

# Clés volantes

Posté par ted (site web personnel) . Évalué à 5.

Ça me rappelle l'histoire récente des clés USB envoyées par ballons vers la Corée du Nord et contenant de la culture occidentale. Était-ce une attaque informatique? Ou est ce que ça a été le prétexte pour un attaque?

Un LUG en Lorraine : https://enunclic-cappel.fr

[^] # Re: Clés volantes

Posté par genma (site web personnel) . Évalué à 2.

Action menée par l'association VLC. Tout est expliqué ici : https://www.journaldugeek.com/2024/11/09/decouvrez-comment-vlc-a-envoye-lintegralite-de-game-of-thrones-en-coree-du-nord/

[^] # Re: Clés volantes

Posté par aiolos . Évalué à 3.

En fait, les envois de propagande et de culture pop par la Corée du sud par ballon a pris suffisament d'importance ces dernières années pour la Corée du Nord engage des représailles par l'envoi de ballon de déchets à destination de la Corée du Sud :

https://www.francetvinfo.fr/monde/coree-du-nord/la-coree-du-nord-renvoie-des-centaines-de-ballons-remplis-d-ordures-vers-la-coree-du-sud_6596073.html

[^] # Re: Clés volantes

Posté par 🚲 Tanguy Ortolo (site web personnel) . Évalué à 5.

L'envoi de l'intégrale de Game of Thrones, sauf le dernier épisode, ça me semble assez débile, pour plusieurs raisons. D'une part parce que cette série peut servir de bel exemple de ce que notre culture peut avoir de décadent aux yeux d'un régime totalitaire. Et d'autres part parce qu'oublier volontairement le dernier épisode des fois que ça inciterait des nord-coréens à mettre en place des moyens de contournement des restrictions imposées par l'État, c'est assez puéril dans le genre.

J'ignore ce que contiennent les envois ordinaires de propagande sud-coréenne, mais s'il s'agit de contenus présentant la démocratie et incitant à la rebellion contre le régime nord-coréen, ce serait déjà nettement plus intelligent.

Quant aux représailles consistant à envoyer des ordures, c'est bien du niveau de la Corée du Nord, ça. Dans cette partition de la Corée et cette rivalité, on a toujours d'un côté un camp du mal, avec un des pires régimes politique au monde, peut-être le pire d'ailleurs. Et de l'autre, un pays à peu près normal il me semble.

[^] # Re: Clés volantes

Posté par Marotte ⛧ . Évalué à 4.

Ça dénote d’un raisonnement non trivial, mais est-ce vraiment intelligent, dans le sens, bénéfique ? Pour les coréens du nord comme du sud ?

[^] # Re: Clés volantes

Posté par 🚲 Tanguy Ortolo (site web personnel) . Évalué à 4.

C'est la question de l'utilité de l'insurrection comme moyen de résistance à l'oppression. Ce n'est effectivement pas du tout trivial.

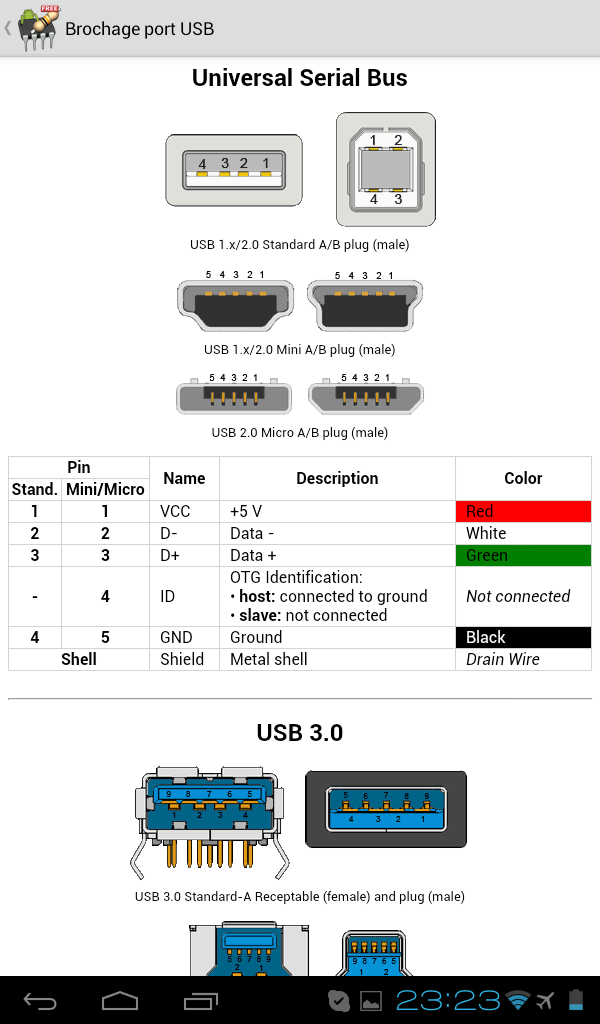

# un câble USB, ce n'est pas juste des fils dans une gaine

Posté par bobo38 . Évalué à 3.

Salut, j'ai appris récemment par un ancien collègue qui bosse précisément là-dessus que chaque câble USB a un chip à chaque bout qui sert d'interface USB et gère la puissance. Moi qui croyait qu'un câble USB c'était juste de la filasse avec de la connectique.

https://www.infineon.com/cms/en/product/evaluation-boards/vd_usb_ccg2_emca/

C'est juste le premier lien de DuckDuckGo "cable USB chip Infineon"

En principe c'est possible de mettre des micro-controlleurs ou des FPGAs suffisamment petits pour rentrer dans le châssis des connectiques standard et de brancher le bousin. Et on ne sera pas très loin du câble USB standard… mais avec possibilité d'exécution de code malveillant.

[^] # Re: un câble USB, ce n'est pas juste des fils dans une gaine

Posté par cg . Évalué à 8. Dernière modification le 09 décembre 2024 à 21:29.

Les USB-A et USB-B étaient juste des connecteurs et du câble.

C'est l'USB-C qui a changé ça, et pour certains câbles seulement (avec un tableau en Anglais) :

(ok je pinaille)

# Le condom à USB

Posté par Zorro . Évalué à 2.

J'ai sur mon bureau un "condom à USB" : c'est une clé USB mâle-femelle, qui s'intercale entre le PC et la clé. Elle est brandée CISCO CSIRT, bien finie en métal lourd et sablé, très qualitative et rassurante.

Je l'avais eue comme goodies sur un salon professionnel, sur le stand d'une boîte de sécurité (dont j'ai complètement oublié le nom). Le commercial m'avait dit que c'est un "condom à USB", qui débranche les broches responsables de la data et ne gardent que la recharge électrique.

Je ne sais pas si ça marche vraiment, s'il y a de l'intelligence active dedans ou seulement de la "déconnexion" de brochages, ni même s'il n'y a pas du piratage dedans, à vrai dire je ne m'en sers jamais.

Par contre j'utilise toujours le chargeur Apple que j'ai un jour trouvé dans un train, il marche très bien merci.

[^] # Re: Le condom à USB

Posté par BAud (site web personnel) . Évalué à 3.

boah c'est trivial à faire : tu débranches les fils blanc et vert sur Connecteur USB. Mais enlève-moi d'un doute : quand as-tu besoin de charger tes clés USB ?

En revanche, oui pour charger ton tél en le branchant sur n'importe quel port USB (dans une gare, dans le train, pas dans l'avion vu que — pour des raisons de réchauffement climatique — plus personne ne le prend…) ça peut être utile d'éviter de te faire siphonner les données de ton smartphone pas si intelligent…

[^] # Re: Le condom à USB

Posté par Zorro . Évalué à 5.

Oui, bien sûr, c'est pour tous les appareils qui font recharge + data dans le même câble.

Ça me fait penser que j'ai chez moi un pu$£&!n de câble USB qui ne fait QUE recharge et qu'à chaque fois je tombe sur lui pour brancher ma liseuse à mon PC et que je me demande toujours pourquoi elle monte pas… Un jour, je mettrai un scotch, ou une étiquette, dessus…

[^] # Re: Le condom à USB

Posté par Gil Cot ✔ (site web personnel, Mastodon) . Évalué à 2.

J’ai les deux types de câbles et mis des étiquettes. C’est le dernier (qui ne porte que la partie alimentation) que j’utilise quand je n’ai pas le choix (ou ressent le besoin impérieux) de recharger sur phone sur un truc public.

“It is seldom that liberty of any kind is lost all at once.” ― David Hume

[^] # Re: Le condom à USB

Posté par geegeek . Évalué à 1.

Ou simplement utiliser un cable ou seuls deux/trois fils sont connectés.

On les reconnait facilement, ils sont plus fins et la data ne fonctionne pas…

[^] # Re: Le condom à USB

Posté par flan (site web personnel) . Évalué à 2.

et ils chargent moins vite

[^] # Re: Le condom à USB

Posté par Gil Cot ✔ (site web personnel, Mastodon) . Évalué à 2.

La data n’étant pas utilisée pour faire du chargement, je ne vois pas pourquoi ça influerait sur la charge

“It is seldom that liberty of any kind is lost all at once.” ― David Hume

[^] # Re: Le condom à USB

Posté par flan (site web personnel) . Évalué à 3.

Le Quick Charge utilise les lignes de données pour la négociation, tout comme le PowerDelivery en USB A. Même en USB C, il faut que la ligne de configuration soit également branchée (en plus de celles d’alimentation) pour avoir du PowerDelivery.

[^] # Re: Le condom à USB

Posté par Gil Cot ✔ (site web personnel, Mastodon) . Évalué à 2.

Il me semble que :

Et je me demande si ce n’est pas à cela que servent les autres broches prévues…

Après, il se trouve que je n’ai pas noté de différence sur les appareils (connecteurs micro et mini) où j’utilise indifférent un câble ou l’autre

“It is seldom that liberty of any kind is lost all at once.” ― David Hume

# USB-C ou Thunderbolt/Firewire

Posté par pepie34 . Évalué à 10.

Comme indiqué dans les commentaires plus haut, un câble usb-c c’est pas juste du cuivre il y a des composants actifs notamment pour la régulation énergétique.

Pire s’il s’agit de Thunderbolt et non pas d’USB-c uniquement, il y a tout une problématique de DMA hérité de la vielle norme firewire. En résumé dans certaine condition un périphérique Thunderbolt peut légitiment lire et écrire directement dans la mémoire de l’ordinateur. Et la c’est souvent source de hack malgré la tonne de sécurité imposée.

Suivre le flux des commentaires

Note : les commentaires appartiennent à celles et ceux qui les ont postés. Nous n’en sommes pas responsables.