Passbolt est un gestionnaire de mots de passe libre conçu pour l’utilisation en équipe et la collaboration. La première version du logiciel avait été annoncée ici même sur LinuxFr il y a quelques années.

Depuis son lancement initial en 2016, passbolt a beaucoup évolué : de nombreuses fonctionnalités ont été ajoutées ainsi que le support de nombreux systèmes. Le serveur passbolt peut maintenant être installé sur un large éventail de serveurs Linux (packet debian, ubuntu, centos, redhat…), docker, ou même encore sur Raspberry Pi. Sur le plan de la sécurité, les différents composants de la solution ont été intégralement audités en 2021 par une société indépendante (Cure53).

Passbolt dispose d’un forum communautaire sur lequel les membres peuvent proposer ou voter pour de nouvelles fonctionnalités. La fonctionnalité la plus demandée étant depuis un moment et de loin la disponibilité d’applications mobiles, il devenait important de prioriser ces développements.

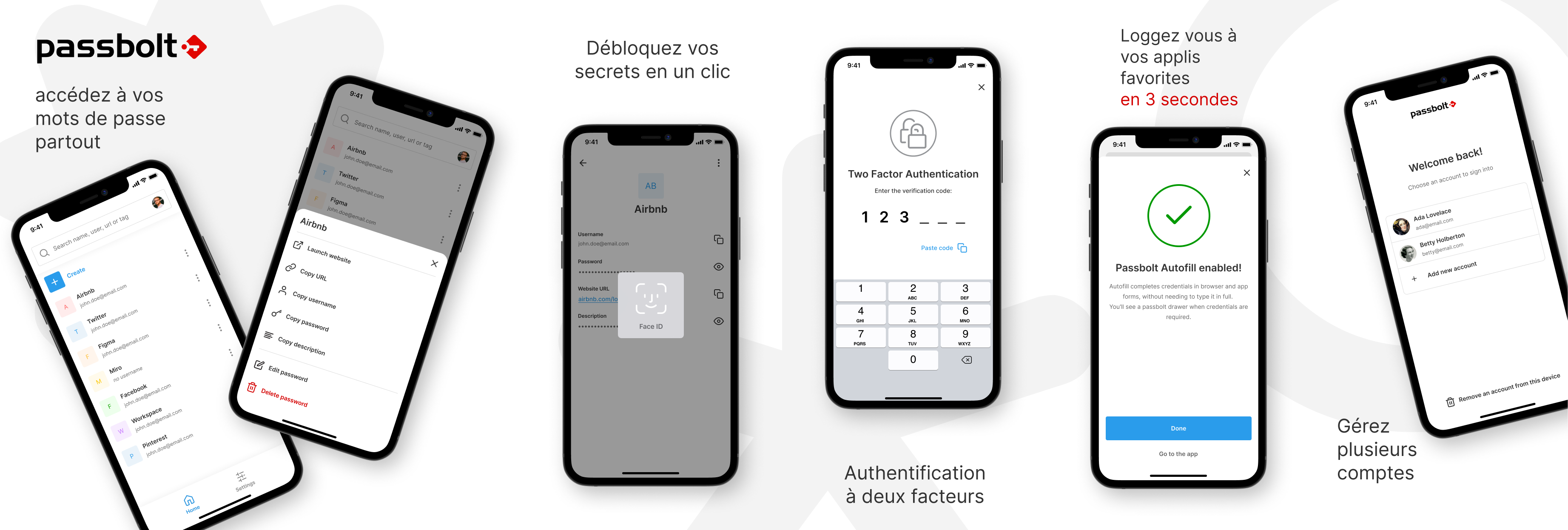

Après plus d’un an de travail et beaucoup de sueur, l’équipe passbolt est donc fière d’annoncer la sortie de ses deux applications mobiles iOS et Android, toutes les deux entièrement libres, intégralement auditées, et compatibles avec l’ensemble des éditions du logiciel : communauté, pro et cloud édition.

Avant d’entrer dans les détails, voici une petite vidéo de démonstration (en anglais).

Sommaire

- Des applications natives, pour une meilleure compatibilité et davantage de sécurité

- La gestion du transfert de clefs OpenPGP

- Connexion sans mot de passe

- Les opérations supportées

- Avantages liées à l’architecture granulaire

- Les prochaines étapes

- Partagez vos feedbacks

Des applications natives, pour une meilleure compatibilité et davantage de sécurité

La première difficulté en amont du développement fût d’établir le cahier des charges et de décider de quelle manière construire ces applications. Le marché disposant à l’heure actuelle d’un grand nombre d’options, il peut être facile de s’y perdre.

Certaines technologies hybrides (React Nativ, Flutter, Iconic, etc… ) peuvent s’avérer tentantes tant du point de vue facilité de développement que réutilisation de la base de code pour plusieurs plateformes. Étant une petite équipe de développeurs à Passbolt, c’est donc naturellement la première option qui a été explorée. Cependant, les nombreuses contraintes liées aux aspects sécuritaires du logiciel et aux besoins d’accès aux couches les plus proches du système (stockage sécurisé, gestion du trousseau de clefs systèmes) nous ont poussé à renoncer à cette option hybride assez rapidement.

Finalement, et malgré les dures implications de ce choix, l’équipe a donc opté pour un développement intégralement natif. C’est en conséquence deux applications complètement différentes, l’une pour iOS, l’autre pour Android, avec des expériences utilisateurs distinctes, qui ont été développées pendant plus de douze mois. L’effort fût coûteux, mais le résultat en vaut largement la chandelle en termes de possibilités logiciels offertes.

Le code source des deux applications, ainsi que les instructions de compilation sont disponibles ici :

La gestion du transfert de clefs OpenPGP

Passbolt étant basé sur OpenPGP pour la partie chiffrement, et chaque utilisateur disposant de sa propre clef privée qui comme son nom l’indique n’est pas transmise au serveur, la première difficulté consistait à permettre le transfert de cette clef entre le navigateur et le mobile.

Après avoir étudié la possibilité d’effectuer le transfert de la clef par certaines méthodes exotiques telles que NFC ou fréquences sonores, nous avons finalement retenu la méthode plus traditionnelle, mais éprouvée du code QR. “La plupart des clefs OpenPGP sont trop grosses pour être contenues dans un code QR” me direz-vous. Vous avez tout à fait raison. C’est la raison pour laquelle le transfert s’effectue au travers du scan de plusieurs codes QR à tour de rôle, s’enchaînant automatiquement sans intervention de l’utilisateur. Cela se déroule en quelques secondes au plus, jugez par vous-mêmes.

Connexion sans mot de passe

De manière plutôt surprenante pour un gestionnaire de mots de passe, la connexion à Passbolt depuis l’application mobile peut se faire sans…. mot de passe. Ceci grâce à la biométrie.

D’un point de vue technique, le stockage sécurisé de l’appareil est utilisé pour stocker la phrase secrète permettant de chiffrer la clef OpenPGP. La phrase secrète est donc débloquée par l'utilisateur en utilisant sa biométrie, laquelle est ensuite utilisée pour déchiffrer la clef OpenPGP, se connecter et accéder aux mots de passe contenus dans passbolt.

Les opérations supportées

Cette première version des applications mobiles supporte les opérations de base du logiciel telles que la création, la lecture, la mise à jour et la suppression de mots de passe. Il est également possible d’accéder aux données méta d’un mot de passe. Enfin, il est possible d’utiliser l’application pour remplir automatiquement les identifiants sur tout site web ou application connu de passbolt.

Avantages liées à l’architecture granulaire

Sur passbolt, chaque mot de passe a sa propre entrée en base de données et sa propre granularité en termes de permissions d’accès au moment d’un éventuel partage sécurisé. Cela a de nombreux avantages par rapport à des solutions de type vault où l'entièreté du vault est partagé avec d’autres utilisateurs posant donc des contraintes de bande passante, d’écritures concurrentielles et de révocations de clefs.

Dans le cas précis des applications mobiles, cela permet de garantir qu’un utilisateur aura toujours accès à la dernière version version d’un secret partagé et que les logs d’accès maintiennent leur intégrité.

Pour en savoir plus sur le modèle de sécurité, n’hésitez pas à consulter le livre blanc du modèle de sécurité (en anglais).

Les prochaines étapes

Malgré la sortie de cette première version pour les applications mobiles, la feuille de route reste relativement ambitieuse. Les prochaines évolutions incluront entre autres la possibilité de partager un mot de passe depuis l’application mobile ou encore la possibilité d’effectuer des opérations passbolt sur desktop intégralement grâce à la biométrie (connexion, déblocage d’un mot de passe, recouvrement d’un compte).

Partagez vos feedbacks

L’équipe derrière passbolt étant en majeure partie francophone, n’hésitez pas à partager vos retours directement dans les commentaires ci-dessous. LinuxFR étant à l’origine de la toute première publication lors de la sortie initiale de passbolt, il y a maintenant presque cinq ans déjà, c’est avec beaucoup de plaisir que nous répondrons à vos questions, messages ou critiques.

Aller plus loin

- Site web (835 clics)

- Blog (39 clics)

- Forum communautaire (28 clics)

# BitWarden

Posté par Anthony Jaguenaud . Évalué à 7.

Hello,

J’ai installé sur un yunohost.org l’application bitwarden.

L’application mobile se comporte aussi très bien avec la biométrie pour se déverrouiller. Je peux également, partager des mots de passe avec ma famille (les autres membres de mon instance).

Quelles sont les différences/avantages/inconvénients entre les deux ?

[^] # Re: BitWarden

Posté par Vincèn PUJOL (site web personnel) . Évalué à -3.

Perso je reste sur Bitwarden déja pour le tarif (40/an pour 5 utilisateurs alors que chez eux c'est 40/an/utilisateur pour avoir les fonctions de base…) et vu l'ancienneté de Bitwarden je pense que dans l'immédiat c'est plus pérenne…

[^] # Re: BitWarden

Posté par SaintGermain . Évalué à 8.

La question d'un comparatif à Bitwarden est intéressante pour bien comprendre la valeur ajoutée par rapport à l'existant.

Mais se baser juste sur le prix et l'ancienneté pour prendre une décision, c'est un peu dommage, surtout sur quelque chose d'aussi critique que la gestion des mots de passe. Et surtout lorque l'on est sur un site technique comme linuxfr.

Un peu comme comparer des OS juste en fonction de l'ancienneté et du prix (i.e linux vaut le détour, même si on fait abstraction du prix « gratuit »).

Pour moi même si c'était 100€ par mois, je serais quand même intéressé de connaître les avantages/inconvénients par rapport à la concurrence.

[^] # Re: BitWarden

Posté par claudex . Évalué à 7.

Les deux solutions datent de 2016, je ne vois pas très bien comment ça peut jouer.

« Rappelez-vous toujours que si la Gestapo avait les moyens de vous faire parler, les politiciens ont, eux, les moyens de vous faire taire. » Coluche

[^] # Re: BitWarden

Posté par kevin muller . Évalué à 10.

D’un point de vue général, passbolt se positionne pour une utilisation en entreprise et donc avec de plus grosses équipes où les besoins en collaboration et en sécurité peuvent être plus sophistiqués.

Voici une liste non exhaustive des avantages fonctionnels de passbolt par rapport à Bitwarden:

Système de permissions plus flexible et granulaire: avec Passbolt, un mot de passe peut être partagé individuellement avec un utilisateur ou groupe d’utilisateurs. Avec Bitwarden, seulement un vault contenant plusieurs mots de passe peut être partagé, tout ou rien donc.

Synchronisation temps réel entre plusieurs utilisateurs et clients: Du fait que passbolt gère les mots de passe individuellement sans utiliser de système de vault, cela lui confère certaines propriétés intéressantes. Par exemple, lorsqu’un mot de passe partagé est mis à jour, la version mise à jour est accessible immédiatement par l’ensemble des utilisateurs avec lesquels il est partagé. Sur Bitwarden, c’est un processus qui peut prendre un certain temps surtout si les vaults sont gros car il faut d’abord que le nouveau vault soit re-uploadé sur le serveur et qu’il soit ensuite re-téléchargé par les clients.

Couche organisationnelle et collaborative plus prononcée: Sur Passbolt il est possible de collaborer sur un mot de passe donné: de laisser des commentaires, de tagger un mot de passe comme expiré, ou encore d’organiser les mots de passe dans un système de dossiers imbriqués où chaque niveau peut avoir ses propres permissions d’accès. Ces fonctionnalités n’existent pas chez Bitwarden.

D’un point de vue sécurité, passbolt possède également certains attributs intéressants par rapport à Bitwarden:

Intégrité des logs d’activité: Sur Passbolt, les opérations sont loguées par le serveur au moment où elles s’effectuent, avec contrôle d’integrité. La plupart des opérations de chiffrement sont également signées par les clefs utilisateurs. Sur Bitwarden, les opérations sont loguées à posteriori et sans contrôle d’intégrité. Il est donc impossible de savoir si une opération a bel et bien eu lieu, ni d’avoir un historique fiable. Sur Passbolt, l'intégrité des logs est mieux garantie.

Chiffrement de bout en bout (End-to-end): Sur Passbolt, les librairies de chiffrement sont fournies par l’extension navigateur, pas par le serveur. Cela permet d’éviter des situations où un attaquant qui compromettrait le serveur pourrait ensuite modifier les librairies (ou l’interface) pour se donner accès aux secrets ou capturer le mot de passe principal. Sur Bitwarden, pour le client web, les librairies de chiffrement sont fournies par le serveur, donc pas vraiment “de bout en bout” sauf si on utilise les clients lourds.

Cryptographie à clef publique, basée sur OpenPGP: Sur Passbolt, chaque utilisateur dispose de sa propre clef d’encryption qui peut être soit générée par le client, soit importée pour un contrôle total. C’est un mécanisme très proche de celui utilisé par les portefeuilles crypto et permet de fournir une cryptographie basée sur des clefs RSA à tailles configurables stockées côté client. Bitwarden pour sa part dérive les clefs à partir du mot de passe de l’utilisateur. Cela signifie que deviner le mot de passe utilisateur “suffit” à usurper son compte, tandis que chez Passbolt il est nécessaire de récupérer une clé, stockée chiffrée côté client, en plus de connaître la passphrase de déchiffrement de la clef.

Passbolt utilise GpgAuth un système d’authentification fort avec un challenge unique (similaire à SSH). Bitwarden dérive le mot de passe principale l'envoyer au serveur lors de l’authentification. Cela explique pourquoi le MFA n’est pas “obligatoire” pour passbolt par défaut.

Enfin, d’un point de vue hébergement et technologies, passbolt est développé sur une stack assez légère: PHP / Mysql (MariaDB et PostgreSQL sont également supportés). Il est possible de l’héberger sur un serveur relativement simple (Même sur un Raspberry pi par exemple) et cela nous permet de fournir des paquets linux natifs pour la plupart des distributions. Bitwarden quant à lui est écrit en .Net et nécessite un calibrage serveur un peu plus lourd (une alternative plus legere, vaultwarden existe aussi).

Voila, la réponse un peu longue, mais j'espère que les informations sont intéressantes :)

[^] # Re: BitWarden

Posté par SaintGermain . Évalué à 4.

Merci beaucoup, j'ai appris pleins de choses en même temps sur Bitwarden ;-)

En particulier je ne savais pas que « Sur Bitwarden, pour le client web, les librairies de chiffrement sont fournies par le serveur », cela me semble quand même un énorme faille potentielle. Est-ce que cela concerne uniquement le client web ou aussi les extensions navigateurs ?

Je vois tout à fait maintenant l'intérêt pour une entreprise, effectivement cela semble beaucoup plus souple qu'avec Bitwarden.

Maintenant je suis peut-être un peu pessimiste (cela fait cet effet quand on a trop longtemps travaillé avec la réalité du terrain), mais déjà que je vois que les entreprises qui adoptent Bitwarden, ce n'est pas gagné, alors je me demande si il y aura beaucoup d'entreprises qui vont apprécier les fonctionnalités avancées de passbolt…

Sinon pour finir en léger troll, Python/Postgresql aurait été mieux apprécié que PHP/Mysql (j'espère que vous ne m'en voudrez pas et je vois que Postgresql est aussi supporté donc…).

[^] # Re: BitWarden

Posté par kevin muller . Évalué à 3.

A ma connaissance, l'extension navigateur Bitwarden ne sert qu'à permettre un accès plus rapide aux mots de passes et non pas à encrypter / décrypter.

Et sinon, concernant un serveur en python, les contributions sont welcome :))

[^] # Re: BitWarden

Posté par SaintGermain . Évalué à 3.

Je ne suis pas sûr, mais l'extension navigateur Bitwarden n'est pas une interface au client lourd mais une entité autonome avec son propre stockage:

https://bitwarden.com/help/data-storage/

Donc l'extension doit chiffrer/déchiffrer pour permettre de synchroniser avec le serveur et pour sauver en local (bien entendu l'extension ne sauve pas en clair).

[^] # Re: BitWarden

Posté par cg . Évalué à 5.

Je confirme, le client lourd et le plugin navigateur sont indépendants.

D'ailleurs, avec la TFA via Yubikey security key (WebAuthn), le client lourd ne sait pas se connecter au serveur bitwarden (il faut une clé plus sophistiquée qui fait OTP comme une série 5 je crois).

[^] # Re: BitWarden

Posté par Bruno Michel (site web personnel) . Évalué à 7.

Cela concerne uniquement le client web, pas les extensions navigateur.

[^] # Re: BitWarden

Posté par cg . Évalué à 3.

Ça ressemble assez à ce que Vault de Hashicorp fait. La différence étant que Vault est plutôt prévu pour parler à des programmes. Bitwarden est semble-t-il mal adapté pour parler à des serveurs.

Mais je vois que Passbolt à une API pour automatiser les mots de passe, serait-ce le meilleurs des deux mondes, pour avoir le même repo de mot de passe pour les humains et les scripts ? (contexte d'entreprise en ce qui me concerne).

[^] # Re: BitWarden

Posté par AnatomicJC . Évalué à 5.

J'ai commencé à me monter un POC afin d'utiliser passbolt pour gérer les mots de passe dans Gitlab CI :)

Côté passbolt, je crée un utilisateur dédié par projet et lui partage uniquement les mots de passe dont il a besoin en lecture seule.

Côté Gitlab CI, j'utilise go-passbolt-cli pour m'authentifier à mon instance passbolt et récupérer les mots de passe.

Un exemple de fichier

.gitlab-ci.ymltout bidon:[^] # Re: BitWarden

Posté par cg . Évalué à 2.

Excellent, merci grandement !

[^] # Re: BitWarden

Posté par AnatomicJC . Évalué à 2.

Ah, et si besoin les sources de l'image docker utilisée

[^] # Re: BitWarden

Posté par Bruno Michel (site web personnel) . Évalué à 9.

Quelques précisions :

Pour bitwarden, quand un mot de passe est modifié, seul ce nouveau mot de passe est envoyé au serveur, pas tout le vault. En fait, j'aurais même tendance à penser que le temps-réel serait plus rapide avec Bitwarden qu'avec passbolt. Dans le cas de bitwarden, le mot de passe est chiffré une seule fois (avec la clé du vault partagé), et il n'y a que ça qui est envoyé au serveur, puis téléchargé par les autres utilisateurs. Alors qu'avec passbolt, le mot de passe va être chiffré une fois pour chacun des utilisateurs avec qui le mot de passe est partagé. Donc, si on partage un mot de passe avec un grand groupe d'utilisateur, ça pourrait être plus long. Ceci dit, en pratique, je pense que ça reste très rapide dans les deux cas.

Bitwarden permet de laisser un commentaire sur un mot de passe donné. Pour ce qui est d'organiser les mots de passe, Bitwarden a pris le choix de laisser chacun organiser les mots de passe comme il le souhaite dans ses dossiers (sans imbrication possible).

Un petit bémol est que les administrateurs peuvent accéder aux clefs utilisateurs quand l'option de récupération de compte est activée, et donc se faire passer pour les utilisateurs.

C'est un peu plus compliqué que ça : bitwarden génère aléatoirement une clé de chiffrement AES, et c'est cette clé qui est utilisée pour chiffrer les secrets dans la vault. Il utilise également un système de clés publique/privée en RSA pour partager des secrets avec d'autres utilisateurs. D'un point de vue crypto, c'est très solide (jusque là).

Et on arrive au mot de passe. Pour permettre à un utilisateur de configurer simplement plusieurs extensions navigateurs, clients mobiles ou lourds, Bitwarden a fait le choix de la simplicité de l'utilisateur (au détriment de la sécurité). L'utilisateur a un mot de passe et les clients en font 2 dérivations. Une dérivation sert à l'authentification au serveur. Et quand on est authentifié au serveur, on peut demander la clé AES. Cette clé n'est évidemment pas stocké en clair sur le serveur (elle donne accès à tous les secrets pour rappel), et c'est la seconde dérivation du mot de passe qui permet de la chiffrer/déchiffrer.

Du coup, oui, si on devine le mot de passe de l'utilisateur, on peut alors s'authentifier auprès du serveur, télécharger la clé AES chiffrée, la déchiffrer, télécharger la vault, et accéder aux secrets dedans.

[^] # Re: BitWarden

Posté par Benibur (site web personnel) . Évalué à -2.

Merci pour ce réquilibrage, la comparaison faite avec Bitwarden ci dessus est en bonne partie fausse et partisane.

[^] # Re: BitWarden

Posté par kevin muller . Évalué à 10. Dernière modification le 27 janvier 2022 à 16:17.

Merci Bruno pour les précisions. Je ne suis pas expert de Bitwarden, mais il y a dans votre argumentation certains points que je pense être incorrects. J’explique ci-dessous, et bien entendu heureux d’en débattre si vous avez des précisions à apporter:

C’est incorrect d’après la documentation trouvée sur le site web de Bitwarden: le serveur Bitwarden ne manipule pas de mots de passe, uniquement des vaults. Vous pouvez facilement vérifier ce point en regardant les points d’entrées d’API dans la documentation officielle qui ne liste que des points d’entrée permettant de manipuler des collections (et donc des vaults), ou même encore consulter leur security white paper qui indique clairement que seuls des vaults encryptés sont manipulés et non pas des mots de passe. Ci-dessous, une illustration reprise du security white paper :

Également extrait du white paper:

Privacy by design: Bitwarden stores all of your logins in an encrypted vault that syncs across all of your devices. Since it’s fully encrypted before it ever leaves your device, only you have access to your data. Not even the team at Bitwarden can read your data (even if we wanted to). Your data is sealed with AES-CBC 256 bit encryption, salted hashing, and PBKDF2 SHA-256.

Je pense donc ne pas me tromper en disant que ce sont donc des vaults cryptés contenant un ensemble de mots de passe qui sont envoyés au serveur en cas d’update, et donc pas des mots de passe individuels. Si vous avez une information prouvant l’inverse, n’hésitez pas à partager.

Je pense qu’il y a confusion sur la définition de “commentaires”. Bitwarden permet de laisser une description sur une entrée, mais ne possède pas de fonctionnalité de commentaires entre utilisateurs à proprement parler. Voici un screenshot de ce qu’offre passbolt en terme de commentaires:

Ce système permet donc d'interagir avec d'autres utilisateurs concernant un mot de passe donné.

A ma connaissance, Bitwarden n’implémente pas de fonctionnalités similaires. Pouvez-vous confirmer?

Note: pour la fonctionnalité de account recovery dont la sortie est prévue d’ici quelques semaines, il est nécessaire pour un utilisateur d’enclencher lui-même le mode “recovery” avant qu’un administrateur puisse débloquer sa clef. De plus, il est prévu pour bientôt un mode shamir qui permettra de n’activer ce superpouvoir que lorsque le quorum d’administrateurs sera atteint, justement pour pallier cette problématique. Plus d'informations ici.

D’après le security white paper toujours, la clef RSA est utilisée pour encrypter la clef de l’organisation principalement.

Extrait: “An asymmetric key is also generated (RSA key pair) when the user registers their account. The Generated RSA Key Pair is used if and when the user creates an Organization. Organizations can be created and used to share data between users. When you create an organization, an Organization Symmetric key is generated using a Cryptographically Secure Pseudorandom Number Generator (CSPRNG). The Organization Symmetric Key is encrypted using the public key from your Generated RSA Key Pair. The private key from your Generated RSA Key Pair is encrypted with your Generated Symmetric Key using AES-256.”

Le partage de mots de passe en soi est effectué en utilisant une combinaison de symétrique et asymétrique. La clef RSA est quant à elle utilisée pour encrypter une clef symétrique.

Pour comparaison, dans passbolt l'ensemble du processus d'encryption des mots de passe est asymétrique et 100% end-to-end.

[^] # Re: BitWarden

Posté par Bruno Michel (site web personnel) . Évalué à 10.

Non, le serveur Bitwarden peut bien manipuler des secrets (ça s'appelle des ciphers dans leur terminologie). Il faut voir un vault comme une base de données, et dedans chaque cipher est un enregistrement. Et on peut manipuler unitairement un enregistrement, pas obligatoirement toute la base.

Je ne sais pas trop à quoi correspond cette doc, mais quand on regarde en détails, il n'y a pas de vault ou de ciphers dans les collections.

Oui, on va prendre la source de vérité, le code. La jslib est la bibliothèque utilisée par le CLI en nodejs, les extensions navigateurs et l'interface web.

On retrouve ça dans vaultwarden (l'implémentation en Rust) :

Pour la doc, j'avais trouvé https://github.com/jcs/rubywarden/blob/master/API.md#saving-a-new-item. C'est un document écrit par quelqu'un qui avait développé une implémentation server alternative à Bitwarden en Ruby. C'est vieux et plus maintenu à jour, mais ça explique bien les principes de base de bitwarden.

Je confirme, la fonctionnalité de commentaires de Bitwarden est beaucoup plus basique. Ceci dit, je continue de penser que c'est trompeur de dire que Bitwarden ne permet pas de commenter un secret. En fait, j'aurais plutôt tendance à appeler la fonctionnalité de passbolt un chat que des commentaires.

Oui, sauf si c'est l'administrateur a accès au serveur applicatif, à la base de données ou au serveur de mails. Et ça peut arriver assez vite pour un administrateur.

C'est une super bonne idée d'utiliser un secret de Shamir pour ça. On avait réfléchi à faire ça pour Cozy Passwords, mais pour le moment, on manque de temps pour finaliser ça (surtout les parties expérience utilisateur où il faut bien expliquer l'utilisateur ce qui se passe et comment ça fonctionne).

# Intéressante découverte

Posté par Vincèn PUJOL (site web personnel) . Évalué à 1.

Merci pour la découverte de ce bel outil open-source que je ne connaissais pas ! Juste très dommage que la version Community ne supporte même pas le MFA qui est le truc de base maintenant et à 35 balles/an/utilisateur le prix est assez délirant pour la version commerciale à mon goût…

[^] # Re: Intéressante découverte

Posté par ckiller . Évalué à 2.

just patch it

[^] # Re: Intéressante découverte

Posté par kevin muller . Évalué à 8.

Pour info, MFA sera bientôt disponible dans la version community du logiciel.

[^] # Re: Intéressante découverte

Posté par aiolos . Évalué à 3.

Je ne connais pas l'outil, mais dans quel sens il ne supporte pas le MFA :

- Il n'est pas possible de s'authentifier sur le serveur avec du MFA ?

- Il n'est pas possible de stocker des tokens MFA dans le gestionnaire de mot de passe (et donc d'en faire un outil de conversion MFA -> SFA) ?

# Demo

Posté par claudex . Évalué à 6.

Ce serait bien d'avoir une instance de démo avec des utilisateurs prérempli pour pouvoir tester. Devoir se créer un compte et importer des mots de passe pour voir si la solution convient, je trouve que c'est un peu de boulot pour les tests de base.

« Rappelez-vous toujours que si la Gestapo avait les moyens de vous faire parler, les politiciens ont, eux, les moyens de vous faire taire. » Coluche

[^] # Re: Demo

Posté par remy_ . Évalué à 6.

Il y'a un plugin qui est utilisé par les développeurs pour insérer des données de demo (par example pour faire tourner des tests selenium). https://github.com/passbolt/passbolt-test-data

Il est possible de l'installer en faisant tourner

composer install(sans l'option--no-dev) dans le répertoire de passbolt et en plaçant les variables d'environnementPASSBOLT_SELENIUM_ACTIVEetDEBUGatrue. Et ensuite en faisant tourner:Cela installe des utilisateurs ada, betty, carole, etc. et des groupes, des mots de passes.

C'est pas super documenté mais ça peut faire le job.

[^] # Re: Demo

Posté par AnatomicJC . Évalué à 3.

Une autre possibilité pour se monter un passbolt et loader les données de demo est d'utiliser ce repo: https://gitlab.com/AnatomicJC/passbolt-setup

Pour ceux qui connaissent vagrant, il y a un vagrantfile dans le repo également.

# Oiseaux

Posté par cg . Évalué à 10. Dernière modification le 26 janvier 2022 à 15:04.

Je voulais aussi féliciter Arthur Duarte pour ses magnifiques illustrations d'oiseaux !

# À propos des QR Codes

Posté par Bruno Michel (site web personnel) . Évalué à 7.

Pour le transfert de la clé privée quand on configure un nouveau device, passbolt utilise des QR codes. Je vois assez bien comment ça peut marcher quand on a le client sur son PC et que l'on veut mettre en place l'application sur un mobile. Mais, dans l'autre sens, si on a d'abord configuré l'app mobile, est-ce que c'est possible aussi ? Uniquement si on a une webcam ?

[^] # Re: À propos des QR Codes

Posté par AnatomicJC . Évalué à 4. Dernière modification le 26 janvier 2022 à 20:56.

Hello _0/

Il n'est pas possible de faire ça dans ce sens là. Le prérequis à l'utilisation de l'application mobile est d'avoir au préalable configuré l'extension passbolt dans un navigateur.

C'est l'extension qui gère la création d'une nouvelle clef privée OpenPGP, ou l'import d'une clef existante, avec un compte utilisateur dans passbolt.

Suivre le flux des commentaires

Note : les commentaires appartiennent à celles et ceux qui les ont postés. Nous n’en sommes pas responsables.