Ben justement, il est dit que ce lien n'est pas si top.

Le pire est que j'ai bien précisé "HTTP" et "cadenas" dans le texte du lien, mais bon c'est ignoré…

Ce n'est pas compliqué, c'est clair.

As-tu lu le texte avant de commenter?

Il est justement dit que les gens ne comprennent pas tant que ça, ils comprennent que c'est sécurisé alors que ça ne l'est pas forcément (la communication est sécurisée, certes, mais ça ne veut pas dire que le site est sécurisé, c'est peut-être un site malveillant).

Cherche "only 11% of study participants correctly understood the precise meaning of the lock icon. This misunderstanding is not harmless" dans le texte.

Critiquer, OK, mais ça serait pas mal de lire pour baser sa critique sur ce qui est dit, surtout quand ce qui est parle exactement du contraire de sa critique préjugé. Parce que sans ça il ne peut y avoir de débat intéressant, juste des préjugés répétés.

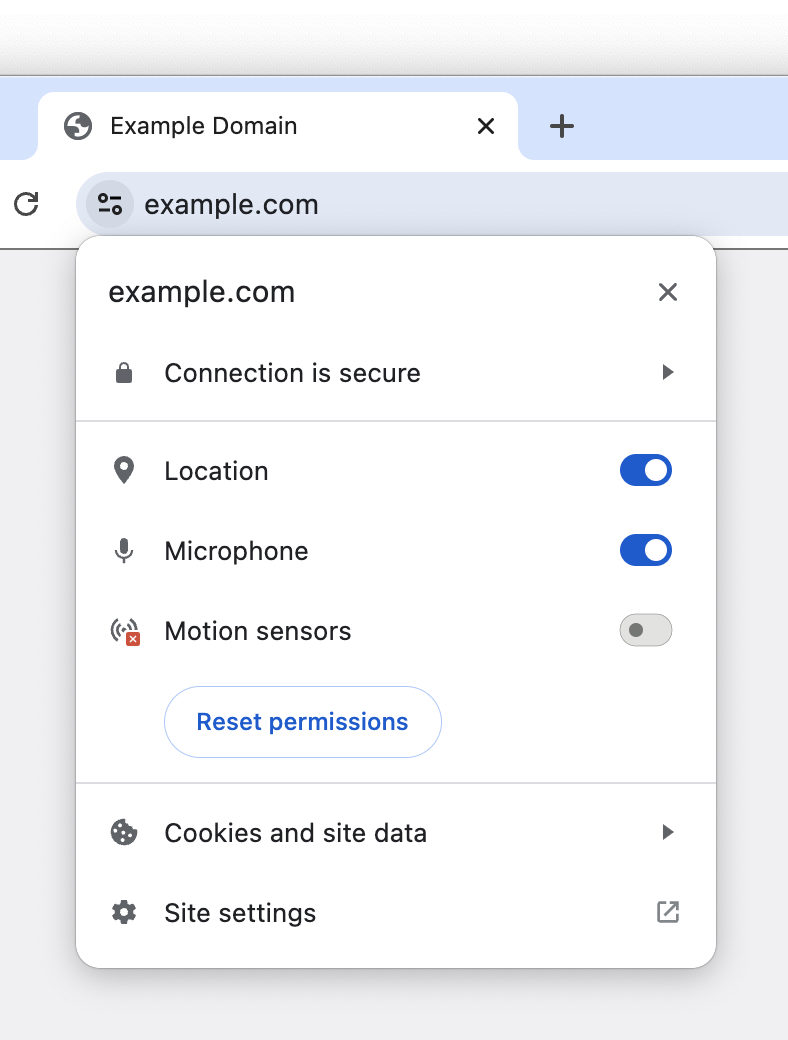

PS : sur Firefox, l'icône cadenas fournit l'option pour supprimer les cookies, ton "L'une pour le HTTPS" est en plus faux puisque l'icône cadenas n'est pas que pour HTTPS, et perso je ne vois pas du tout le lien entre un cadenas et des cookies, je clique sur l'autre bouton et puis me dit zut puis clique sur l'icône cadenas un peu par hasard pour accéder à la suppression de cookies.

Oui, je découvre aussi le "clear cookies and data for this site", qui s'affiche avec un peu de retard.

Oui, le cadenas ne veut pas dire grand chose, il suffit qu'il y ait stripssl sur le chemin par exemple.

Mais, les gens ne font même pas vraiment la différence entre http et https, surtout que la plupart du temps ce n'est pas affiché.

Oui, le site est peut être une copie d'un autre, avec juste une lettre qui change, mais il faudrait que les gens arrêtent de cliquer sur les liens dans leurs emails ou dans le moteur de recherche quand ils vont visiter leur banque. C'est un gros travail d'éducation. C'est quoi une URL? C'est quoi une barre de recherche? Souvent c'est la même.

Le problème, c'est pas trop le cadenas ou le réglage à côté. De toutes façon les gens ne savent pas ce que c'est. Et, moi, je ne m'en préoccupe que si c'est "important" (ce qui reste à définir). Je suis surpris de voir encore beaucoup de sites ne pas avoir de certificats de sécurité.

Pourquoi bloquer la publicité et les traqueurs : https://greboca.com/Pourquoi-bloquer-la-publicite-et-les-traqueurs.html

Ça c'est la grande question aujourd'hui. J'ai un mal fou à faire comprendre autour de moi, y compris à ceux qui ont leur propre domaine, qu'on peut taper l'URL d'un site dans la barre d'adresse au lieu de la taper "dans Google" comme on dit.

C'est étrange de découvrir des gens expérimentés sur internet, qui gèrent par exemple une boutique en ligne ou un petit site d'entreprise, qui savent jongler entre Linkedin, Facebook, Pinterest, … via leur navigateur web, qui savent donner l'URL de leur service, mais sont incapables d'aller sur leur propre site en tapant son adresse dans la barre d'adresse, c'est fait systématiquement via une recherche.

Ce n'est pas Google qui le dit.

Ce n'est pas moi qui le dit.

C'est le consensus des experts en sécurité.

Mais bon, on sait que pour certains il vaut mieux les vérités alternatives.

Et j'avoue être toujours aussi impressionné par la capacité de tout mélanger afin d'inventer ce qu'une personne dit; bon après c'est aussi une démonstration que ce que la personne dit n'est pas attaquable, quand on a besoin de faire ça, donc merci pour le compliment.

PS : il a été maintes fois démontré que chiffrer que le contenu sensible réduit la sécurité de ce contenu. Ce n'est pas moi qui le dit, c'est le consensus des experts. Que je crois plus que les piliers de bar qui pensent savoir plus que les autres. Sans parler de vue privée

Ne confondrais-tu pas « le consensus des experts en sécurité » avec « cinq personnes travaillant dans l'équipe sécurité de Chromium » ?

Ça fait quand même une différence.

À ce stade là ce n’est plus un consensus, c’est plutôt un antipattern.

Le consensus, c’est plutôt de construire des modèles de menace. Et vouloir appliquer la même sécurité partout et indistinctement est la preuve d’une politique brouillonne et amateure à ce sujet.

Mais Zenitram est un troll. Je ne pige même pas comment ce mec peut être pris au sérieux (perte de compétence technique sur Linuxfr?) alors même qu’il affiche publiquement son métier et son travail, qui n’a aucun lien de près ou de loin, avec le domaine de la sécurité.

J’hésitai à y répondre, car son commentaire est tellement vague, tellement wtf, qu’il est impossible de contre-argumenter proprement et rigoureusement (comme 99% de ses commentaires, ce qui le renforce dans son délire d’avoir tout le temps raison contre tout le monde). C’est aussi ça qui fait qu’il est pertinenté. Chacun y voit midi à sa porte… Technique bien connue au demeurant des politiciens tels Macron (et le célèbre "Je vous ai compris" de notre Charles national).

On ne peut que spéculer sur son argument de fond (en mettant de côté sa tentative de me dénigrer moi et mes compétences — le pauv’ s’il savait… — là encore technique bien connue des politiciens… quand on est incapable d’argumenter sur le fond) : j’imagine qu’il souscrit au lieu commun selon lequel on pourrait "cacher" une communication sensible chiffrée dans une masse de communications non sensibles, mais aussi chiffrées. Outre le fait qu’il n’y a absolument aucun obstacle sérieux à augmenter le coût d’un déchiffrage en utilisant des clefs plus robustes, c’est une stratégie qui se démonte assez facilement : dans le cas d’une attaque ciblée par définition ce type de protection est inutile (l’adversaire sait qui et quoi déchiffrer : le seul moyen de submerger les moyens de déchiffrage de l’adversaire c’est d’utiliser des clefs plus robustes). Dans le cas de la surveillance de masse des dictatures : il est assez facile de discriminer des communications intéressantes de celles sans valeur étant donné qu’on a accès aux informations des couches réseaux sous-jacentes pour déjà opérer un filtre efficace (par exemple surveiller toute adresse IP qui se co. à tel site identifié “terroriste” [1,2]), voir même ne pas chercher à déchiffrer : identifier des réseaux d’individus, c’est déjà une collection d’informations privées qui suffira à établir les réseaux de l’opposition, quitte à se doter d’un moyen d’accès aux communications chiffrées, contre lequel https ne peut rien [3, 4].

Le problème de la sécurité en informatique, c’est que c’est un métier à part entière, mais que beaucoup trop de dév et d’admin prennent à la légère et croient par conséquent pouvoir donner leur avis dessus. Perso. je pense qu’il faudrait intégrer une sensibilisation initiale, et un travail de formation continue tout au long de la carrière des informaticiens.

L’une des erreurs commises par les informaticiens, c’est l’approche techico-technique, comme c’est le cas ici à propos du https, à des années-lumière de ce qui se fait dans la sécu. moderne qui doit se penser de manière globale : à noter les différents scandales qui ont éclatés des dernières années (Cambridge Analytica, Pegasus, etc.), ou encore la nécessité de connaissances même élémentaires des méthodes d’attaque passant par le facteur humain (engineering social, sms frauduleux, etc.) extrêmement répandues. La sécurité passe par une approche multi-disciplinaire qui doit totalement intégrer la défaillance humaine dans ses stratégies. L’informatique est très en retard par rapport au reste du monde.

Yep. Alors qu'il faudrait prendre au sérieux des anonymes qui n'ont aucun compte à rendre à leur employeur/client de ce qu'ils racontent ici. Euh…

Mais sinon, puisque vous m'attaquer directement, vous faites quoi pour le libre et/ou la sécurité, vous?

ce qui le renforce dans son délire d’avoir tout le temps raison contre tout le monde

Le truc rigolo, c'est qu'on puisse penser que ici (LinuxFr, un petit site, avec pas mal de monde qui peut faire du bruit certes mais que sinon beaucoup d'autres évite tellement il y a des trolls sur tout dans tous les sens, que ce soit en informatique ou en vaccin par exemple) est tout le monde, quand j'explique le consensus des experts (que ce soit sur TLS ou covid ou autre) et penser que je suis seul contre tout le monde. Non, je suis (relativement) seul contre tout le monde ici, ce monde étant en réalité plutôt seul contre tout le monde pas ici. Et pas mal de monde a quitté (ou passé en mode lecture seule) LinuxFr à cause de cette mentalité à croire que ça représente le monde (que ce soit en informatique, vaccin, politique, etc).

Rappelons que certains en sont même à devoir me faire dire le contraire de ce que j'écris pour pouvoir m'attaquer, ça en dit long. Ici, j'ai expliqué ce que va récupérer plus de 70% (et sans doute que ça arrivera sous firefox ensuite) des gens car des gens qui ont une responsabilité en sécurité, et non pas des piliers de bar, ont compris qu'il fallait changer, mais c'est moi contre le reste du monde, ha ha ha. Ce sont vous contre le reste du monde. Ce qui emmerde ici, c'est la réalité, attaquer un messager en le prenant pour un con pour le faire arrêter (et il arrêtera un jour, comme les autres ayant déjà lâché) ne changera pas cette réalité.

Continuez à fantasmer que vous avez raison contre tout le monde en imaginant que tout le monde est d'accord avec vous (sauf les méchants qui doivent assumer les impacts, comme par hasard) alors que c'est tout le contraire.

Passons donc (et la sécurité avancera… Malgré vous en fait, mais vous ne faites pas trop de dégâts, ça va)

Sans jamais la moindre source. Sans jamais la moindre rigueur de raisonnement. Sans jamais rien sur le fond. Mais toujours en attaquant l’autre et en partant dans des espèce de loghorrés difficilement compréhensibles (et qui ne discute jamais du fond du sujet, ce qui est vraiment la définiton exacte et rigoureuse du troll : pourrir un forum en faisant perdre du temps, par mauvaise foi, à ses intervenants — ce sera d’ailleurs le seul commentaire que je t’adresserai dans cette discussion).

En fait ce n’est pas à toi que je m’adressai, suffit de te lire pour comprendre que tu n’apprendras jamais rien, que tu es enfermés dans tes préjugés, raisonnements circulaires, et j’en passe. Que t’es absolument incapable, intellectuellement et psychologiquement, de toute remise en question.

T’es plus un contre-exemple sur lequel je m’appuie pour expliquer ce que peut être une vision moderne de la sécurité informatique.

Et pas mal de monde a quitté (ou passé en mode lecture seule) LinuxFr à cause de cette mentalité à croire que ça représente le monde (que ce soit en informatique, vaccin, politique, etc).

Hahaha. Dont moi pendant plus de 10 ans ! À cause de trolls dans ton genre en train de (croire) expliquer à d’autres leurs métiers…

Par contre toi t’as jamais quitté Linuxfr que je sache (t’étais déjà là à l’époque à pourrir tout le monde ici — puisqu’il faut le préciser…).

Ne confondrais-tu pas « le consensus des experts en sécurité » avec « cinq personnes travaillant dans l'équipe sécurité de Chromium » ?

Ça fait quand même une différence.

Pour tout de même un peu étayer (que tu lise ou non ça pourrait servir d'autres). Http/2 pousse fortement à l'utilisation systématique de TLS et http/3 utilisera le protocole de couche transport quick qui chiffre de manière obligatoire.

Donc bon ce n'est pas 5 personnes qui bosses chez google, mais "ceux qui créent http".

Posté par barmic 🦦 .

Évalué à 5.

Dernière modification le 06 mai 2023 à 19:58.

Oui vous avez bien lu. Il y a des génies sur terre qui ont inventé le chiffrement d’informations publiques. Ce sont les informaticiens.

Les heures d'entrée et de sortie de chez toi sont tout aussi publique, ça te gênerais que je campe devant ta porte pour regarder quand tu sors, habillé comment, avec qui, ce que tu as comme affaires avec toi ?

https ne cache pas ce que tu as dans ton sac. Il ne sait pas ce qu'est un sac et tu ne trouvera rien dans les différentes normes http, x.509 ou tls qui parlent de cacher ce qu'il y a dans ton sac.

Ok, là, je files ta propre métaphore. Puis tu t’amuses à prendre mon propos de manière litérale. Tu te fous clairement de ma gueule.

Comme dit plus haut. Tant qu’il y aura des gros trolls ici, pas moyen de parler sérieusement… Je me casse (ou plus précisément, comme l’a fait justement remarquer un commentateur du site assez récemment, les trolls fréquentent pas la section forums, pas vraiment là pour aider ou partager…)

Non tu choisi comment la filer d'une manière qui t'arrange. Ce qui est totalement stérile. Elle n'a pas vocation à décrire précisément comment fonctionne TLS, mais à mettre en lumière qu'une information publique peut devenir problématique lorsqu'elle devient systématiquement collectée.

Puis tu t’amuses[…]

Vu le ton de tes commentaires, soit content que tes interlocuteurs s'en amusent et ne soit pas surpris que le trolling soit de la partie. On n’attire pas les mouches avec du vinaigre.

Posté par Psychofox (Mastodon) .

Évalué à 10.

Dernière modification le 06 mai 2023 à 18:37.

…c'est que sous couvert de protection au phishing et sécurité les géants comme Google et Microsoft vont commencer à maintenir des bases de données de domaines site "certifiés/vérifiés" et ajouter une petite coche à la Twitter et pour lequel il faudra payer de rondes sommes de monnaies pour faire partie du club VIP.

Google commence déjà à proposer ça avec les emails.

Une nouvelle source d'argents pour eux, sous forme d'extortion mafieuse, de l'internet non neutre et à deux vitesses car tous ceux qui font de l'autohébergement et/ou ne pouvant pas se permettre de claquer quelques milliers d'euros par an seront une fois la coche généralisée mis à l'écart derrière un gros warning qui fait peur.

C'était le gros reproche fait à HTTPS que d'être payant.

Puis des gens (et non, je ne parle pas de la blague cacert qui n'avait pas la volonté d'être une alternative serieuse) se sont bougé les les fesses et ont créé Let's Encrypt.

Fantasmes contre réalité, mais bo´ c'est tellement plus simple d'avoir des méchants de manière binaire… le monde continuera d'être plus sûr malgré tout, grâce à d'autres.

Alors, certes, Google a très fortement contribué à l'ignorance des utilisateurs : ne pas afficher https:// devant l'URI pour faire « plus joli », c'est un argument, mais ça rend les choses plus difficiles à expliquer. Surtout quand tu fais un copier/coller, et que MAGIE, le préfixe réapparait dans ton presse-papiers.

Google a grandement intérêt à devenir un « gardien de l'Internet ». C'est d'ailleurs ce qui lui a été reproché lors de l'arrêt de son support de DNSSEC, en disant que X.509, c'était mieux (attention, le débat, n'est pas clos). C'est donc à surveiller.

Mais ce n'est pas ce que je vois arriver pour l'instant non ?

En tout cas, je trouve qu'une solution à base de https://addons.mozilla.org/fr/firefox/addon/indicatetls/ (mais en plus basique) pourrait être un meilleur indicateur. Noter la qualité de sécurisation de la transmission, et pas la fiabilité du site final.

Je sais, je suis utopiste, je prends les gens pour des intelligents curieux. Mais j'en ai marre que les gros éditeurs de logiciels prennent les gens pour des cons insouciants, en cachant tous les détails techniques à chaque fois.

Ce comportement de cacher le protocole m'a déjà bien cassé les bonbons au boulot avec un nom de domaine local en http. C'est vraiment embêtant quand on modifie l'adresse, qu'on valide, et que le navigateur se dit "tient ça ressemble pas à une adresse, faisons donc une recherche", et que forcément le moteur de recherche ne trouve pas.

Il y aussi eIDAS qui est prévu pour des services dans lequel tout le monde a une grande confiance tels que l’État, les avocats, les greffiers, les comptables…

C'est l'équivalent numérique du code honneur des milieux des mafieux ou des syndics de copropriété.

Le post ci-dessus est une grosse connerie, ne le lisez pas sérieusement.

NdM: premier lien BIMI remplacé par une page Wikipédia, le site initial figurant dans notre liste de blocage, probablement en raison d'un souci de spam/SEO précédent.

Pas de cadenas = HTTP

Cadenas rouge = HTTPS mais certificat invalide

Cadenas orange = HTTPS mais certificat expiré

Cadenas vert = HTTPS et certificat valide

Cadenas bleu = HTTPS et certificat valide ET reconnu par les CA de la machine

Bon après, faudra peut-être trouver d'autres couleurs pour les daltoniens.

D'ailleurs, autre question. Une icone c'est bien, mais pour les malvoyants ? Est-ce que la liseuse d'écran donne l'information ?

Cadenas rouge = HTTPS mais certificat invalide

Cadenas orange = HTTPS mais certificat expiré

Cadenas vert = HTTPS et certificat valide

Si le dernier est bien un certificat qui n'est pas éditée par autorité à la quelle tu fais confiance, tous ces cas vont générer une page d'erreur et, au mieux, te demander de confirmer pour poursuivre ta navigation.

Posté par Big Pete .

Évalué à 10.

Dernière modification le 06 mai 2023 à 22:08.

Il fraudait une souris à retour de force. En gros, moins c'est sécurisé, plus les liens deviendraient dur à cliquer, la molette se mettrait à patiner en grinçant comme une vielle porte aux charnières rouillées, et le clavier deviendrait moite et glissant. Si ce n'est vraiment pas sécurisé du tout, on pourrait ajouter des bruits ignobles, comme des pets visqueux et dans l'idéal, il faudrait pouvoir émettre une une odeur nauséabonde, comme celle d'un cadavre entrain de pourrir et faire baisser soudainement la température de la pièce, comme si on avait ouvert une tombe et libérer Nyarlathotep, le chaos rampant.

On pourrait aussi déclencher un orage dans le lointain et envoyer du brouillard. Mais bon ça peut devenir lourd, et puis imagine au boulot le bazar dans les open space, c'est déjà assez horrifique comme ça …

Faut pas gonfler Gérard Lambert quand il répare sa mobylette.

Clippy apparaîtrait pour te demander si tu es vraiment sûr.e, il y aurait un captcha pour valider le clic non recommandé impliquant la résolution d'un système d'équations complexes, des conflits au Moyen-Orient et dans les Balkans, et bien évidemment l'insertion simultanée des deux clés physiques dans deux boîtiers séparés de 5m dont les clés doivent être tournées simultanément. Alors tu pourrais accéder au site de tante Catherine aux gifs bariolés de 2003 non mis à jour depuis qui présente un certificat expiré depuis 20 ans, qui est à moitié en http pour certains contenus, qui a changé de nom quand MonEspace a été racheté par GeoVilles puis par PotesDAntan puis par AdSeoSmart2000. Mais bon les liens dessus seraient cassés, les conseils datés et l'applet Java pour gérer le Flash serait indisponible. Et là naturellement tu te dirais tiens si je faisais de l'OpenPGP plutôt que du X.509, ça ne résoudra pas mes problèmes mais ça a l'air marrant.

Il est aussi non révoqué, correspond à ce qui a été demandé, prévu pour l'usage considéré, etc.

Cette complexité n'est pas nécessaire pour la personne lambda (un bouton Explications détaillées pourquoi pas, mais il ne peut y avoir 42 icones différentes expliquant chaque situation).

L'icône de cadenas ne donne qu'une seule information. La ou un code couleur aurait pu donner plus d'informations.

C'était une idée comme ça, pas vraiment réfléchie.

Mais bon, je note comment les gens préfèrent moinsser, et me tourner en ridicule, au lieu de répondre à la question que j'ai posé concernant les liseuses d'écrans pour les mal voyants.

Tu répons à ce que tu veux répondre aussi. Je t'indiquais que tous les cas dont tu parle sont déjà traité autrement et qu'il ne reste plus que le premier qui n'a pas de cadenas et le dernier qui en a un.

D'autres t'ont rappelé que même sans se poser la question des lecteurs d'écran, se baser sur la couleur est un problème pour les daltoniens (ce qui représente ~5% de la population).

La ou un code couleur aurait pu donner plus d'informations.

Le sujet ne semble pas être de questionner la quantité d'information à passer mais de fournir la bonne information en évitant qu'elle soit trompeuse. Un cadenas peut donner un faux sentiment de sécurité problématique presque quelque soit sa couleur.

D'autres t'ont rappelé que même sans se poser la question des lecteurs d'écran, se baser sur la couleur est un problème pour les daltoniens (ce qui représente ~5% de la population).

D'autres ont simplement répété ce que j'avais déjà dit dans mon message original :

Bon après, faudra peut-être trouver d'autres couleurs pour les daltoniens.

Le daltonisme ce n'est pas aussi simple. Tu as différent variant de daltonismes qui peuvent se contredire. Il est possible d'utiliser des couleurs qui seraient visible par toutes formes de daltonisme, mais tu perd toute forme de gradation et ça deviens bien plus compliqué de passer l'information (violet ça représente mieux ou moins bien que jaune?). Et ça peut devenir complexe si tu prend en compte que la gradation des couleurs est quelque chose de culturel et peut varier d'une population à une autre.

Tout ça pour quelque chose qui est, aujourd'hui traité avec une page d'erreur t'expliquant le problème et te demandant confirmation pour poursuivre ta navigation.

Il ne s'agit pas de te prendre pour un con. J'ai moi-même découvert qu'il y a un tas de daltonisme il y a peu. Je ne comprends pas, tu attendais quoi si mon énoncé des difficultés de ta propositions que tu décrivais comme étant "pas vraiment réfléchie" serait du troll ? C'est une manière de me disqualifier qui ne me parait pas mérité ici.

Après je ne t'oblige pas à discuter avec moi, mais entends que j'ai sincèrement voulu discuter et que ta façon de réagir me laisse songeur quant à tes différents procès en troll.

Si je peux me permettre, vu que tu sembles vouloir comprendre la réponse abrupte de David, qui ne porte il me semble que sur la question du daltonisme, je vois deux problèmes dans ton message précédent :

Considérant qu'il avait évoqué les limites de son idée face au daltonisme dès son premier message, tu pourrais donc prendre comme présupposé raisonnable qu'il y est un minimum sensibilisé : il est possible qu'il sache déjà ce que tu développes dans ton message sur la complexité du daltonisme, or la formulation de ton message semble juste lui donner une leçon sur le daltonisme.

Mais de toute façon, cette explication n'implique pas de modification de son assertion initiale : "Bon après, faudra peut-être trouver d'autres couleurs pour les daltoniens." En ce sens tu sembles effectivement (pas forcément consciemment) "chercher la petite bête".

Posté par barmic 🦦 .

Évalué à 4.

Dernière modification le 08 mai 2023 à 13:26.

Je comprends mais mon commentaire cherche à approfondir. Relayer le sujet par un "il suffit de choisir des couleurs qui fonctionnent" me semble profondément minimiser la problématique de trouver des couleurs signifiantes qui sont distingables.

Je comprends mais mon commentaire cherche à approfondir.

Dans ce cas, ton commentaire n'est peut-être pas placé au bon endroit ou mal articulé, puisque là où il est, il répond à un message de David te disant qu'il est au courant du problème depuis le début : la partie de ton message sur la complexité du daltonisme ne fait donc "qu'enfoncer le clou" ici.

Néanmoins, ta réflexion sur le choix des couleurs est pertinente, hein, c'est juste la première partie qui peut-être perçue comme "relou".

c'est juste la première partie qui peut-être perçue comme "relou"

Hum je comprends et merci sincèrement pour l'explication, même si à la relecture à part prendre pleins de pincette, je ne vois pas bien comment faire mieux. Je reste sur l'idée qu'intenter des procès en troll pour ça me parait pas être une manière saine d'échanger.

Mais bon, je note comment les gens préfèrent moinsser, et me tourner en ridicule, au lieu de répondre à la question que j'ai posé concernant les liseuses d'écrans pour les mal voyants.

On a @barmic qui me fait la leçon sur le daltonisme.

La majorité des personnes qui ont répondu à mon commentaire ont choisit de me tourner en ridicule (pas toi dans ta toute première réponse, mais tu as choisi d'être condescendant dans tes réponses suivantes) et d'ignorer une question qui reste encore sans réponse.

Non, tu n'avais pas besoin de prendre des pincettes, tu pouvais simplement ignorer la partie "code couleur" qui a déjà été démonté par moi même (soulignant dans le premier message les daltoniens) et les réponses suivantes (je compte que celles qui ne sont pas du troll/foutage de gueule, et cela inclut ta première réponse), tu n'avais pas besoin "d'approfondir" car il n'y a rien à approfondir.

En tout cas, ma question sur les liseuses d'écran est toujours sans réponse. On se plaint que le cadenas est une fausse information, mais cela ne concerne que les "bien-voyants".

Faut pas non plus confondre foutage de gueule et humour rien à voir : Big Pete et Benoît ne font pas des blagues contre toi, mais sur le sujet, c'est quelque chose dont ils sont coutumiers d'ailleurs—et tu le sais bien : les fils de linuxfr sont remplis de blagounettes d'informaticiens.

Et sinon, il semble donc que jusqu'ici ta question sur les liseuses d'écran est toujours sans réponse.

C'est dommage, car c'est effectivement une bonne question (à laquelle une rapide recherche internet ne répond pas).

Néanmoins, considérant que le jour le plus commenté est le mercredi sur linuxfr, il y a encore un léger espoir que l'on apprenne ce qu'il en est exactement (Pour ma part, j'imaginerais que la seule information que donne une liseuse d'écran sur une icône, c'est son "tooltip", mais qu'effectivement il n'est pas pensé aussi comme source d'accessibilité pour les non-voyants).

Au début, ce cadenas c'était pour dire "c'est ok si tu dois mettre la carte sur ce site et que tu as confiance dans le vendeur".

Depuis ça c'est généralisé, certainement pour le bien, notamment avec les wifi public.

N'empêche ils ne disent pas trop (ou alors j'ai mal lu) ce qu'ils comptent faire pour le premier usecase si on se présente sur un site sans SSL… Comme présenté, cette info sera cache derrière une icône "settings", j'ai l'impression qu'on jette le bébé avec l'eau du bain.

Justement, cet avertissement c'est le cadenas qui est barré pour passer le message que la connection n'est pas sécurisée.

A vrai dire j'ai un peu de mal a trouver un site sans ssl, pas si facile que ça a trouver. Il reste le bon vieux http://example.com/ que j'ai pu retrouver, et pas tant de warning que ça si on enlève le cadenas. Après c'est vrai qu'il n'y a pas de formulaire.

"we will continue to mark plaintext HTTP as insecure."

En fait, ce qu'il faut comprendre c'est que le monde change et que ce qui était bien il y a 10 ans ne l'est plus forcément.

Comme tu dis, Wifi public et compagnie se sont généralisés, et HTTPS est la norme. Donc on n'affiche plus la norme comme "trop bien" avec un cadenas, on affiche les sites pourris comme pourris.

Et pour reprendre l'analogie avec la voiture, la pub ne dit plus qu'il y a un ABS, car c'est la norme et plus un truc en avantage.

Comme présenté, cette info sera cache derrière une icône "settings", j'ai l'impression qu'on jette le bébé avec l'eau du bain.

L'info n'est pas cachée, juste que la norme est présentée comme normale et que l'exception pourrie est présentée comme pourrie. Parce qu'en vrai on s'en fout, c'est de la technique de développeur, l'utilisateur a juste besoin d'être informé quand ça craint (et il se fout complet des couleurs d'un cadenas, ça signifiera rien pour lui, la bonne blague de gens proposant ça, c'est tellement caricatural pour démontrer la tour d'ivoire de certains développeurs, après c'était peut-être une blague voulue qu'on n'a pas vue).

Et oui, c'est mieux ainsi, pour ceux qui disent que c'est que l'équipe Chromium, ils n'ont pas lu le texte ("industry research") et rendez-vous dans quelques mois pour le même changement chez Firefox (et ils auront raison de suivre cette voie plutôt que de faire de la résistance au changement juste pour ne pas accepter l'évolution technologique; même si aujourd'hui l'affichage du risque HTTP est moins grosse aujourd'hui, ce qui est déjà bof vu justement les WiFi public où tout le monde peut voir et ou la borne WiFi d'une entreprise inconnue peut changer tout ce qu'elle a envie).

Posté par Psychofox (Mastodon) .

Évalué à 2.

Dernière modification le 08 mai 2023 à 01:31.

Au début, ce cadenas c'était pour dire "c'est ok si tu dois mettre la carte sur ce site et que tu as confiance dans le vendeur".

Non, ça c'est ce que les vulgaristes mentaient aux gens.

Depuis toujours le cadenas voulait dire: on certifie que la réponse à la requête https provient d'un serveur configuré pour l'ayant droit de ce (sous-)domaine.

Posté par Big Pete .

Évalué à 8.

Dernière modification le 08 mai 2023 à 09:15.

Un des souci avec HTTPS tiens dans le "on" que tu utilises ici. Enfin, de ce que j'en ai compris, je suis pas spécialiste de la question, assez complexe en fait.

J'ai dans mes référence sur la question un article de 2014 publié par l'ACM :

C'est vieux, pas sur que ce soit à jour, depuis il y a eu "a new kid in town" avec l'ISRG et Let's Encrypt. Mais a mon sens ça n'a pas changé fondamentalement le probléme du "on".

Bref, le "on" c'est le maillon faible de la chaine dans HTTPS. Celle qui permet la confiance dans le protocole. Il suffit que dans le "on" il y ai un seul acteur véreux, qui abuse de la confiance des autres, et boum, toute la chaine de confiance s'effondre.

TLS est un protocole sûr et relativement fiable, le probléme, il est au niveau de la PKI. Et au delà du cas de l'AC publique véreuse, il y a un autre souci.

Et combien de personne savent l'importance a ce niveau de l'intégrité de son magasin de certificat ? Les "gens" ? Je veux dire, on se dit que si on voit le fameux cadenas, on peut faire confiance ? Même sur un ordinateur d'entreprise ? Même si le service informatique de l'entreprise a ajouté des certificats spécifiques dans ce magasin ? Même si l'équipe sécurité de cette entreprise utilise des matrices d'interception spécialisées comme les produits vendu par Gigamon ou Netscout

Si je me trouve en position de lanceur d'alerte par exemple, dans une entreprise, est-ce que je peux faire confiance a HTTPS depuis l'ordinateur de mon entreprise si je vois ce cadenas ?

Absolument pas.

Tu me dira, on ne doit pas faire confiance dans les outils de l'entreprise si on se trouve dans ce cas là, hein, logique. Bon mais est-ce que l'entreprise qui utilise ces outils a dit clairement a ses employés : On espionne vos communications, même chiffrées, à partir des ordinateurs de l'entreprise. Généralement, elle s’abstient de le faire. Pas que ce soit spécialement secret non plus, et il y a une légitimité du point de vue sécurité à le faire.

Bon ben maintenant, on remplace l'entreprise par un état.

Bon, avec les Russes, on dira que c'est pas très subtil comme approche. C'est pas le genre de la maison. Mais bon, d'autres états pourraient avoir la même idée, c'est a dire corrompre une autorité de certification pour émettre des faux certificat et permettre une interception type MIM. Je suis pas parano, mais … enfin, si je suis un peu parano. Mais bon, c'est quand même pas le truc le plus impossible a faire pour un service secret par exemple, ou une agence comme la NSA. Et comme dans l'exemple cité plus haut avec l'ordinateur d'entreprise au magasin de certificat bidouillé, ils peuvent très bien légitimé la chose d'un point de vue sécurité, parce qu'ils traquent des terroristes par exemple, ou des trafiquants de drogues ou des mafieux.

Bon, de fait, est-ce que on a raison d'avoir confiance dans "on" ?

Héhé, non.

Absolument pas.

C'est la base en sécurité. Ne pas avoir confiance en "on". Dans le principe même d'une agence de renseignement, c'est de faire en sorte d'avoir le plus d'information possible sur le "on". Et ce "on", ben c'est nous. Et c'est pour ça qu'il existe des matrice d'interception TLS et quelles sont mise en œuvre et développé par des gens dont le métier est la sécurité informatique.

Je vais allez encore plus loin dans ma parano. Désolé, mais la sécurité publique et universelle est un mythe. Elle est impossible par design. A un moment il faut faire confiance aux autres, et la façon dont on bâti cette confiance n'est pas un probléme technique, ça n'a jamais été un probléme technique, et il n'y a aucune solution technique a ce probléme.

C'est un probléme de société. C'est même l'essentiel du probléme que pose le fait de vivre en société.

A l'époque ou je faisais un peu de sécu, il m'arrivais de porter ce tee-shirt de geek mythique :

Il faudrait que je retrouve le même avec https …

Un dernier lien à lire sur le sujet et à bien garder en tête :

La protection de bout en bout qu’apporte TLS est a priori incompatible avec d’autres exigences de sécurité complémentaires visant à inspecter le contenu des échanges. L’analyse d’un contenu (web par exemple) sécurisé à l’aide de TLS, peut toutefois se justifier afin de s’assurer que les données provenant d’un réseau non maîtrisé (Internet par exemple) ne représentent pas une menace pour le système d’information interne. Les architectures visant à déchiffrer les flux TLS, pour permettre leur analyse, « tordent » donc le modèle pour lequel ce protocole est conçu.

J'aime beaucoup le passage : « tordent » donc le modèle

A ça, quand il s'agit de tordre un truc, on peut toujours avoir confiance dans les services de sécurité :)

Faut pas gonfler Gérard Lambert quand il répare sa mobylette.

Posté par Psychofox (Mastodon) .

Évalué à 4.

Dernière modification le 08 mai 2023 à 11:39.

Oui ce point de l'authorité de certificats est important. D'autant plus qu'à ce niveau, ce n'est même pas tout noir ou tout blanc.

Let's encrypt s'assure que ton serveur est ce qu'il prétends être si tu as l'authorité pour pouvoir mettre des champs TXT dans ton DNS, ou répondre à un challenge http.

Sans même parler des authorités véreuses, d'autres se basent sur différents types de vérifications, et ça dépend de combien tu accèptes de payer pour ce certificat. Mais en regardant ce petit cadenas et sans cliquer dessus pour voir quel certificat racine est utilisé (et faire une vérification pour voir à quoi ça correspond chez l'authorité elle-même), l'utilisateur n'a aucune idée si ce certificat est de tiers "basic" (en général, auto-validation), des certificats plus premium requérant certaines informations confidentielles de l'entreprises et ceux au plus haut niveau de verification qui impose une validation plus stricte.

Sans même parler des entreprises et des états, le simple fait de télécharger son navigateur depuis une source non sûre, ou utiliser un navigateur … disons plus exotique peut changer la donne. Il y aussi des cas où par exemple, mozilla avait retiré des certificats racines parce qu'ils estimaient qu'une authorité de certification n'offrait pas les garanties suffisante mais le monde chrome continuait à les accepter, au moins pendant quelques semaines/mois. J'imagine que l'inverse est aussi arrivé.

C'etait un peu ma 2eme condition "et que tu as confiance dans le vendeur". En gros, ya marque amazon.fr et il y a le cadenas vert, c'est bon.

On verra bien ce qu'ils font, j'imagine qu'il y a moyen d’être créatif au niveau UI. C'est juste qu'aujourd'hui, le cadenas vert j'entends qu'il donne un peu trop confiance aux gens, soit. Mais le fait que le SSL soit absent doit se voir de manière a ne pas donner confiance au point de confier des données confidentielles.

Tu pourrais être tente de clignoter tout rouge partout sur l’écran et d'afficher tout plein de warnings sur un site qui ne l'aurait pas, mais en realite tu risques de générer des faux warnings sur des sites soit qui ne peuvent pas mettre SSL (intranet, serveur web embarque, blog de recettes de cuisine qui n'a plus vraiment de mainteneur mais qui a une recette trop bonne…). Tout ce que tu risques de faire, c'est de générer de la fatigue et que les gens bypassent le truc.

On a eduque les gens a checker le cadenas vert au moins avant de payer ou de faire des opérations un peu sensible, je comprends qu'on ne veuille plus donner de faux sentiment de securite, mais attention a ne pas non plus ne pas donner de sentiment d'insecurite lorsqu'il le faudrait. Le bon dosage quoi.

On verra bien ce qu'ils font, j'imagine qu'il y a moyen d’être créatif au niveau UI

En fait la réponse est donnée dans le billet de blog :

l'information sur la sécurité de la connexion est donnée dans le menu… avec pour icône un cadenas !

il me semble que le sens de ce blog est surtout d'expliquer pourquoi ils remplacent l'icône du cadenas à côté de l'adresse par une icône signifiant "AN" en code morse (•-/-•)1, à savoir :

https étant devenu ultra-majoritaire, le préciser n'est plus aussi utile (comme l'a souligné Zenitram)

le symbole cadenas n'indiquait pas assez que l'on pouvait faire apparaître un menu en cliquant dessus.

les gens croyaient que cela signifiait que l'on pouvait faire confiance au site, alors qu'il indiquait juste que l'on était bien à l'adresse indiquée (si le béotien éduqué que je suis a bien compris).

j'ai bien compris que ce symbole voulait signifier paramètres, mais je me permets de soulever la question universelle du sens des icônes, puisque c'est beaucoup de ça qu'il est question ici. ↩

Ca c'est le cas positif. Tout va bien, on est sur le site dont le nom est sur le domaine. Avec cette nouvelle UI on rassure moins l'utilisateur qu'avant, OK.

Mais maintenant que se passe-t-il si on est pas en https ?

Posté par gUI (Mastodon) .

Évalué à 5.

Dernière modification le 09 mai 2023 à 11:39.

C'est vrai que la pub Carglass dit qu'il faut "bien taper .fr sinon on n'arrive pas sur le bon site", et pas qu'il faut "vérifier que le cadenas est vert"…

En théorie, la théorie et la pratique c'est pareil. En pratique c'est pas vrai.

# Faire comme dans Firefox

Posté par GG (site web personnel) . Évalué à 1.

Dans Firefox, il y a 2 icones:

L'une pour le HTTPS, un cadenas.

L'autre pour les réglages sur la vie privée.

Ce n'est pas compliqué, c'est clair.

Pourquoi bloquer la publicité et les traqueurs : https://greboca.com/Pourquoi-bloquer-la-publicite-et-les-traqueurs.html

[^] # Re: Faire comme dans Firefox

Posté par Zenitram (site web personnel) . Évalué à 7. Dernière modification le 06 mai 2023 à 16:55.

Ben justement, il est dit que ce lien n'est pas si top.

Le pire est que j'ai bien précisé "HTTP" et "cadenas" dans le texte du lien, mais bon c'est ignoré…

As-tu lu le texte avant de commenter?

Il est justement dit que les gens ne comprennent pas tant que ça, ils comprennent que c'est sécurisé alors que ça ne l'est pas forcément (la communication est sécurisée, certes, mais ça ne veut pas dire que le site est sécurisé, c'est peut-être un site malveillant).

Cherche "only 11% of study participants correctly understood the precise meaning of the lock icon. This misunderstanding is not harmless" dans le texte.

Critiquer, OK, mais ça serait pas mal de lire pour baser sa critique sur ce qui est dit, surtout quand ce qui est parle exactement du contraire de sa critique préjugé. Parce que sans ça il ne peut y avoir de débat intéressant, juste des préjugés répétés.

PS : sur Firefox, l'icône cadenas fournit l'option pour supprimer les cookies, ton "L'une pour le HTTPS" est en plus faux puisque l'icône cadenas n'est pas que pour HTTPS, et perso je ne vois pas du tout le lien entre un cadenas et des cookies, je clique sur l'autre bouton et puis me dit zut puis clique sur l'icône cadenas un peu par hasard pour accéder à la suppression de cookies.

[^] # Re: Faire comme dans Firefox

Posté par GG (site web personnel) . Évalué à 3.

Oui, je découvre aussi le "clear cookies and data for this site", qui s'affiche avec un peu de retard.

Oui, le cadenas ne veut pas dire grand chose, il suffit qu'il y ait stripssl sur le chemin par exemple.

Mais, les gens ne font même pas vraiment la différence entre http et https, surtout que la plupart du temps ce n'est pas affiché.

Oui, le site est peut être une copie d'un autre, avec juste une lettre qui change, mais il faudrait que les gens arrêtent de cliquer sur les liens dans leurs emails ou dans le moteur de recherche quand ils vont visiter leur banque. C'est un gros travail d'éducation. C'est quoi une URL? C'est quoi une barre de recherche? Souvent c'est la même.

Le problème, c'est pas trop le cadenas ou le réglage à côté. De toutes façon les gens ne savent pas ce que c'est. Et, moi, je ne m'en préoccupe que si c'est "important" (ce qui reste à définir). Je suis surpris de voir encore beaucoup de sites ne pas avoir de certificats de sécurité.

Pourquoi bloquer la publicité et les traqueurs : https://greboca.com/Pourquoi-bloquer-la-publicite-et-les-traqueurs.html

[^] # Re: Faire comme dans Firefox

Posté par orfenor . Évalué à 10.

Ça c'est la grande question aujourd'hui. J'ai un mal fou à faire comprendre autour de moi, y compris à ceux qui ont leur propre domaine, qu'on peut taper l'URL d'un site dans la barre d'adresse au lieu de la taper "dans Google" comme on dit.

C'est étrange de découvrir des gens expérimentés sur internet, qui gèrent par exemple une boutique en ligne ou un petit site d'entreprise, qui savent jongler entre Linkedin, Facebook, Pinterest, … via leur navigateur web, qui savent donner l'URL de leur service, mais sont incapables d'aller sur leur propre site en tapant son adresse dans la barre d'adresse, c'est fait systématiquement via une recherche.

# Lol

Posté par ml . Évalué à -7.

Zenitram…

— Faut mettre du https partout, Google l’a dit.

Zenitram aussi (il y’a quelques jours) :

— Ça coûte rien de prendre un certificat c’est juste un clic, aucune excuse si tu mets ton site en http-only.

Zenitram encore :

— Poste un lien qui dit entre autres, « non mais en fait tellement tout le monde a le https que ça sert plus à rien ».

Oui vous avez bien lu. Il y a des génies sur terre qui ont inventé le chiffrement d’informations publiques. Ce sont les informaticiens.

https://www.youtube.com/shorts/rqsjxUbPU_o

[^] # Re: Lol

Posté par mahikeulbody . Évalué à 2. Dernière modification le 06 mai 2023 à 18:31.

commentaire supprimé

[^] # Re: Lol

Posté par Zenitram (site web personnel) . Évalué à 9. Dernière modification le 06 mai 2023 à 18:34.

Ce n'est pas Google qui le dit.

Ce n'est pas moi qui le dit.

C'est le consensus des experts en sécurité.

Mais bon, on sait que pour certains il vaut mieux les vérités alternatives.

Et j'avoue être toujours aussi impressionné par la capacité de tout mélanger afin d'inventer ce qu'une personne dit; bon après c'est aussi une démonstration que ce que la personne dit n'est pas attaquable, quand on a besoin de faire ça, donc merci pour le compliment.

PS : il a été maintes fois démontré que chiffrer que le contenu sensible réduit la sécurité de ce contenu. Ce n'est pas moi qui le dit, c'est le consensus des experts. Que je crois plus que les piliers de bar qui pensent savoir plus que les autres. Sans parler de vue privée

[^] # Re: Lol

Posté par ml . Évalué à -10.

Ah les experts ! Justement, y’en a plein les bars… et les plateaux BFM… ;)

[^] # Re: Lol

Posté par flan (site web personnel) . Évalué à -2.

Ne confondrais-tu pas « le consensus des experts en sécurité » avec « cinq personnes travaillant dans l'équipe sécurité de Chromium » ?

Ça fait quand même une différence.

[^] # Re: Lol

Posté par ml . Évalué à -7.

À ce stade là ce n’est plus un consensus, c’est plutôt un antipattern.

Le consensus, c’est plutôt de construire des modèles de menace. Et vouloir appliquer la même sécurité partout et indistinctement est la preuve d’une politique brouillonne et amateure à ce sujet.

Mais Zenitram est un troll. Je ne pige même pas comment ce mec peut être pris au sérieux (perte de compétence technique sur Linuxfr?) alors même qu’il affiche publiquement son métier et son travail, qui n’a aucun lien de près ou de loin, avec le domaine de la sécurité.

J’hésitai à y répondre, car son commentaire est tellement vague, tellement wtf, qu’il est impossible de contre-argumenter proprement et rigoureusement (comme 99% de ses commentaires, ce qui le renforce dans son délire d’avoir tout le temps raison contre tout le monde). C’est aussi ça qui fait qu’il est pertinenté. Chacun y voit midi à sa porte… Technique bien connue au demeurant des politiciens tels Macron (et le célèbre "Je vous ai compris" de notre Charles national).

On ne peut que spéculer sur son argument de fond (en mettant de côté sa tentative de me dénigrer moi et mes compétences — le pauv’ s’il savait… — là encore technique bien connue des politiciens… quand on est incapable d’argumenter sur le fond) : j’imagine qu’il souscrit au lieu commun selon lequel on pourrait "cacher" une communication sensible chiffrée dans une masse de communications non sensibles, mais aussi chiffrées. Outre le fait qu’il n’y a absolument aucun obstacle sérieux à augmenter le coût d’un déchiffrage en utilisant des clefs plus robustes, c’est une stratégie qui se démonte assez facilement : dans le cas d’une attaque ciblée par définition ce type de protection est inutile (l’adversaire sait qui et quoi déchiffrer : le seul moyen de submerger les moyens de déchiffrage de l’adversaire c’est d’utiliser des clefs plus robustes). Dans le cas de la surveillance de masse des dictatures : il est assez facile de discriminer des communications intéressantes de celles sans valeur étant donné qu’on a accès aux informations des couches réseaux sous-jacentes pour déjà opérer un filtre efficace (par exemple surveiller toute adresse IP qui se co. à tel site identifié “terroriste” [1,2]), voir même ne pas chercher à déchiffrer : identifier des réseaux d’individus, c’est déjà une collection d’informations privées qui suffira à établir les réseaux de l’opposition, quitte à se doter d’un moyen d’accès aux communications chiffrées, contre lequel https ne peut rien [3, 4].

Le problème de la sécurité en informatique, c’est que c’est un métier à part entière, mais que beaucoup trop de dév et d’admin prennent à la légère et croient par conséquent pouvoir donner leur avis dessus. Perso. je pense qu’il faudrait intégrer une sensibilisation initiale, et un travail de formation continue tout au long de la carrière des informaticiens.

L’une des erreurs commises par les informaticiens, c’est l’approche techico-technique, comme c’est le cas ici à propos du https, à des années-lumière de ce qui se fait dans la sécu. moderne qui doit se penser de manière globale : à noter les différents scandales qui ont éclatés des dernières années (Cambridge Analytica, Pegasus, etc.), ou encore la nécessité de connaissances même élémentaires des méthodes d’attaque passant par le facteur humain (engineering social, sms frauduleux, etc.) extrêmement répandues. La sécurité passe par une approche multi-disciplinaire qui doit totalement intégrer la défaillance humaine dans ses stratégies. L’informatique est très en retard par rapport au reste du monde.

[^] # Re: Lol

Posté par Zenitram (site web personnel) . Évalué à 3. Dernière modification le 07 mai 2023 à 17:10.

Yep. Alors qu'il faudrait prendre au sérieux des anonymes qui n'ont aucun compte à rendre à leur employeur/client de ce qu'ils racontent ici. Euh…

Mais sinon, puisque vous m'attaquer directement, vous faites quoi pour le libre et/ou la sécurité, vous?

Le truc rigolo, c'est qu'on puisse penser que ici (LinuxFr, un petit site, avec pas mal de monde qui peut faire du bruit certes mais que sinon beaucoup d'autres évite tellement il y a des trolls sur tout dans tous les sens, que ce soit en informatique ou en vaccin par exemple) est tout le monde, quand j'explique le consensus des experts (que ce soit sur TLS ou covid ou autre) et penser que je suis seul contre tout le monde. Non, je suis (relativement) seul contre tout le monde ici, ce monde étant en réalité plutôt seul contre tout le monde pas ici. Et pas mal de monde a quitté (ou passé en mode lecture seule) LinuxFr à cause de cette mentalité à croire que ça représente le monde (que ce soit en informatique, vaccin, politique, etc).

Rappelons que certains en sont même à devoir me faire dire le contraire de ce que j'écris pour pouvoir m'attaquer, ça en dit long. Ici, j'ai expliqué ce que va récupérer plus de 70% (et sans doute que ça arrivera sous firefox ensuite) des gens car des gens qui ont une responsabilité en sécurité, et non pas des piliers de bar, ont compris qu'il fallait changer, mais c'est moi contre le reste du monde, ha ha ha. Ce sont vous contre le reste du monde. Ce qui emmerde ici, c'est la réalité, attaquer un messager en le prenant pour un con pour le faire arrêter (et il arrêtera un jour, comme les autres ayant déjà lâché) ne changera pas cette réalité.

Continuez à fantasmer que vous avez raison contre tout le monde en imaginant que tout le monde est d'accord avec vous (sauf les méchants qui doivent assumer les impacts, comme par hasard) alors que c'est tout le contraire.

Passons donc (et la sécurité avancera… Malgré vous en fait, mais vous ne faites pas trop de dégâts, ça va)

[^] # Re: Lol

Posté par ml . Évalué à 0.

Sans jamais la moindre source. Sans jamais la moindre rigueur de raisonnement. Sans jamais rien sur le fond. Mais toujours en attaquant l’autre et en partant dans des espèce de loghorrés difficilement compréhensibles (et qui ne discute jamais du fond du sujet, ce qui est vraiment la définiton exacte et rigoureuse du troll : pourrir un forum en faisant perdre du temps, par mauvaise foi, à ses intervenants — ce sera d’ailleurs le seul commentaire que je t’adresserai dans cette discussion).

En fait ce n’est pas à toi que je m’adressai, suffit de te lire pour comprendre que tu n’apprendras jamais rien, que tu es enfermés dans tes préjugés, raisonnements circulaires, et j’en passe. Que t’es absolument incapable, intellectuellement et psychologiquement, de toute remise en question.

T’es plus un contre-exemple sur lequel je m’appuie pour expliquer ce que peut être une vision moderne de la sécurité informatique.

Hahaha. Dont moi pendant plus de 10 ans ! À cause de trolls dans ton genre en train de (croire) expliquer à d’autres leurs métiers…

Par contre toi t’as jamais quitté Linuxfr que je sache (t’étais déjà là à l’époque à pourrir tout le monde ici — puisqu’il faut le préciser…).

Étonnant ? non !

[^] # Re: Lol

Posté par barmic 🦦 . Évalué à 9.

Pour tout de même un peu étayer (que tu lise ou non ça pourrait servir d'autres). Http/2 pousse fortement à l'utilisation systématique de TLS et http/3 utilisera le protocole de couche transport quick qui chiffre de manière obligatoire.

Donc bon ce n'est pas 5 personnes qui bosses chez google, mais "ceux qui créent http".

https://linuxfr.org/users/barmic/journaux/y-en-a-marre-de-ce-gros-troll

[^] # Re: Lol

Posté par barmic 🦦 . Évalué à 5. Dernière modification le 06 mai 2023 à 19:58.

Les heures d'entrée et de sortie de chez toi sont tout aussi publique, ça te gênerais que je campe devant ta porte pour regarder quand tu sors, habillé comment, avec qui, ce que tu as comme affaires avec toi ?

https://linuxfr.org/users/barmic/journaux/y-en-a-marre-de-ce-gros-troll

[^] # Re: Lol

Posté par ml . Évalué à -2.

Spoiler alert : https ne cache rien de tout ça. Https cache ce que tu as mis dans ton sac.

[^] # Re: Lol

Posté par barmic 🦦 . Évalué à 2.

https ne cache pas ce que tu as dans ton sac. Il ne sait pas ce qu'est un sac et tu ne trouvera rien dans les différentes normes http, x.509 ou tls qui parlent de cacher ce qu'il y a dans ton sac.

https://linuxfr.org/users/barmic/journaux/y-en-a-marre-de-ce-gros-troll

[^] # Re: Lol

Posté par ml . Évalué à -2.

Ok, là, je files ta propre métaphore. Puis tu t’amuses à prendre mon propos de manière litérale. Tu te fous clairement de ma gueule.

Comme dit plus haut. Tant qu’il y aura des gros trolls ici, pas moyen de parler sérieusement… Je me casse (ou plus précisément, comme l’a fait justement remarquer un commentateur du site assez récemment, les trolls fréquentent pas la section forums, pas vraiment là pour aider ou partager…)

[^] # Re: Lol

Posté par barmic 🦦 . Évalué à 7.

Bien vu.

Non tu choisi comment la filer d'une manière qui t'arrange. Ce qui est totalement stérile. Elle n'a pas vocation à décrire précisément comment fonctionne TLS, mais à mettre en lumière qu'une information publique peut devenir problématique lorsqu'elle devient systématiquement collectée.

Vu le ton de tes commentaires, soit content que tes interlocuteurs s'en amusent et ne soit pas surpris que le trolling soit de la partie. On n’attire pas les mouches avec du vinaigre.

https://linuxfr.org/users/barmic/journaux/y-en-a-marre-de-ce-gros-troll

[^] # Re: Lol

Posté par orfenor . Évalué à 6.

Je prends la discussion au vol…

T'es sérieux là ? Tu crée ton compte aujourd'hui et t'as déjà tant d'expérience que ça ?

[^] # Re: Lol

Posté par flan (site web personnel) . Évalué à 10.

Le SSL ne sert pas qu’à garantir la confidentialité, ça sert aussi à garantir l’intégrité.

# la phase suivante dans tout ça...

Posté par Psychofox (Mastodon) . Évalué à 10. Dernière modification le 06 mai 2023 à 18:37.

…c'est que sous couvert de protection au phishing et sécurité les géants comme Google et Microsoft vont commencer à maintenir des bases de données de domaines site "certifiés/vérifiés" et ajouter une petite coche à la Twitter et pour lequel il faudra payer de rondes sommes de monnaies pour faire partie du club VIP.

Google commence déjà à proposer ça avec les emails.

Une nouvelle source d'argents pour eux, sous forme d'extortion mafieuse, de l'internet non neutre et à deux vitesses car tous ceux qui font de l'autohébergement et/ou ne pouvant pas se permettre de claquer quelques milliers d'euros par an seront une fois la coche généralisée mis à l'écart derrière un gros warning qui fait peur.

[^] # Re: la phase suivante dans tout ça...

Posté par Zenitram (site web personnel) . Évalué à -3. Dernière modification le 06 mai 2023 à 19:03.

C'était le gros reproche fait à HTTPS que d'être payant.

Puis des gens (et non, je ne parle pas de la blague cacert qui n'avait pas la volonté d'être une alternative serieuse) se sont bougé les les fesses et ont créé Let's Encrypt.

Fantasmes contre réalité, mais bo´ c'est tellement plus simple d'avoir des méchants de manière binaire… le monde continuera d'être plus sûr malgré tout, grâce à d'autres.

[^] # Re: la phase suivante dans tout ça...

Posté par Glandos . Évalué à 8.

C'est un peu alarmiste non ?

Alors, certes, Google a très fortement contribué à l'ignorance des utilisateurs : ne pas afficher

https://devant l'URI pour faire « plus joli », c'est un argument, mais ça rend les choses plus difficiles à expliquer. Surtout quand tu fais un copier/coller, et que MAGIE, le préfixe réapparait dans ton presse-papiers.Google a grandement intérêt à devenir un « gardien de l'Internet ». C'est d'ailleurs ce qui lui a été reproché lors de l'arrêt de son support de DNSSEC, en disant que X.509, c'était mieux (attention, le débat, n'est pas clos). C'est donc à surveiller.

Mais ce n'est pas ce que je vois arriver pour l'instant non ?

En tout cas, je trouve qu'une solution à base de https://addons.mozilla.org/fr/firefox/addon/indicatetls/ (mais en plus basique) pourrait être un meilleur indicateur. Noter la qualité de sécurisation de la transmission, et pas la fiabilité du site final.

Je sais, je suis utopiste, je prends les gens pour des intelligents curieux. Mais j'en ai marre que les gros éditeurs de logiciels prennent les gens pour des cons insouciants, en cachant tous les détails techniques à chaque fois.

[^] # Re: la phase suivante dans tout ça...

Posté par ted (site web personnel) . Évalué à 8.

Ce comportement de cacher le protocole m'a déjà bien cassé les bonbons au boulot avec un nom de domaine local en http. C'est vraiment embêtant quand on modifie l'adresse, qu'on valide, et que le navigateur se dit "tient ça ressemble pas à une adresse, faisons donc une recherche", et que forcément le moteur de recherche ne trouve pas.

Un LUG en Lorraine : https://enunclic-cappel.fr

[^] # Commentaire supprimé

Posté par Anonyme . Évalué à 6. Dernière modification le 13 mai 2023 à 17:11.

Ce commentaire a été supprimé par l’équipe de modération.

[^] # Re: la phase suivante dans tout ça...

Posté par devnewton 🍺 (site web personnel) . Évalué à 5.

Il y aussi eIDAS qui est prévu pour des services dans lequel tout le monde a une grande confiance tels que l’État, les avocats, les greffiers, les comptables…

C'est l'équivalent numérique du code honneur des milieux des mafieux ou des syndics de copropriété.

Le post ci-dessus est une grosse connerie, ne le lisez pas sérieusement.

[^] # Re: la phase suivante dans tout ça...

Posté par Benoît Sibaud (site web personnel) . Évalué à 4.

NdM: premier lien BIMI remplacé par une page Wikipédia, le site initial figurant dans notre liste de blocage, probablement en raison d'un souci de spam/SEO précédent.

# Quid d'un code couleur ?

Posté par David Delassus (site web personnel) . Évalué à -1.

Pas de cadenas = HTTP

Cadenas rouge = HTTPS mais certificat invalide

Cadenas orange = HTTPS mais certificat expiré

Cadenas vert = HTTPS et certificat valide

Cadenas bleu = HTTPS et certificat valide ET reconnu par les CA de la machine

Bon après, faudra peut-être trouver d'autres couleurs pour les daltoniens.

D'ailleurs, autre question. Une icone c'est bien, mais pour les malvoyants ? Est-ce que la liseuse d'écran donne l'information ?

https://link-society.com - https://kubirds.com - https://github.com/link-society/flowg

[^] # Re: Quid d'un code couleur ?

Posté par Ysabeau 🧶 (site web personnel, Mastodon) . Évalué à 6.

Les daltoniens ne vont rien voir du tout !

« Tak ne veut pas quʼon pense à lui, il veut quʼon pense », Terry Pratchett, Déraillé.

[^] # Re: Quid d'un code couleur ?

Posté par Pol' uX (site web personnel) . Évalué à 3.

Du coup pourquoi s'embêter avec rouge ou orange alors qu'il est si simple de faire un vert ?

Adhérer à l'April, ça vous tente ?

[^] # Re: Quid d'un code couleur ?

Posté par barmic 🦦 . Évalué à 2.

Si le dernier est bien un certificat qui n'est pas éditée par autorité à la quelle tu fais confiance, tous ces cas vont générer une page d'erreur et, au mieux, te demander de confirmer pour poursuivre ta navigation.

https://linuxfr.org/users/barmic/journaux/y-en-a-marre-de-ce-gros-troll

[^] # Re: Quid d'un code couleur ?

Posté par GG (site web personnel) . Évalué à 9.

C'est trop compliqué.

C'est pour experts ça.

Pourquoi bloquer la publicité et les traqueurs : https://greboca.com/Pourquoi-bloquer-la-publicite-et-les-traqueurs.html

[^] # Re: Quid d'un code couleur ?

Posté par Big Pete . Évalué à 10. Dernière modification le 06 mai 2023 à 22:08.

Il fraudait une souris à retour de force. En gros, moins c'est sécurisé, plus les liens deviendraient dur à cliquer, la molette se mettrait à patiner en grinçant comme une vielle porte aux charnières rouillées, et le clavier deviendrait moite et glissant. Si ce n'est vraiment pas sécurisé du tout, on pourrait ajouter des bruits ignobles, comme des pets visqueux et dans l'idéal, il faudrait pouvoir émettre une une odeur nauséabonde, comme celle d'un cadavre entrain de pourrir et faire baisser soudainement la température de la pièce, comme si on avait ouvert une tombe et libérer Nyarlathotep, le chaos rampant.

On pourrait aussi déclencher un orage dans le lointain et envoyer du brouillard. Mais bon ça peut devenir lourd, et puis imagine au boulot le bazar dans les open space, c'est déjà assez horrifique comme ça …

Faut pas gonfler Gérard Lambert quand il répare sa mobylette.

[^] # Re: Quid d'un code couleur ?

Posté par Benoît Sibaud (site web personnel) . Évalué à 8.

Clippy apparaîtrait pour te demander si tu es vraiment sûr.e, il y aurait un captcha pour valider le clic non recommandé impliquant la résolution d'un système d'équations complexes, des conflits au Moyen-Orient et dans les Balkans, et bien évidemment l'insertion simultanée des deux clés physiques dans deux boîtiers séparés de 5m dont les clés doivent être tournées simultanément. Alors tu pourrais accéder au site de tante Catherine aux gifs bariolés de 2003 non mis à jour depuis qui présente un certificat expiré depuis 20 ans, qui est à moitié en http pour certains contenus, qui a changé de nom quand MonEspace a été racheté par GeoVilles puis par PotesDAntan puis par AdSeoSmart2000. Mais bon les liens dessus seraient cassés, les conseils datés et l'applet Java pour gérer le Flash serait indisponible. Et là naturellement tu te dirais tiens si je faisais de l'OpenPGP plutôt que du X.509, ça ne résoudra pas mes problèmes mais ça a l'air marrant.

[^] # Re: Quid d'un code couleur ?

Posté par flan (site web personnel) . Évalué à 1.

Un certificat valide n'est pas expiré et est reconnu par les CA de la machine.

[^] # Re: Quid d'un code couleur ?

Posté par Benoît Sibaud (site web personnel) . Évalué à 2.

https://en.m.wikipedia.org/wiki/Certification_path_validation_algorithm

Basé sur https://datatracker.ietf.org/doc/html/rfc5280#page-71 Certification Path Validation

Il est aussi non révoqué, correspond à ce qui a été demandé, prévu pour l'usage considéré, etc.

Cette complexité n'est pas nécessaire pour la personne lambda (un bouton Explications détaillées pourquoi pas, mais il ne peut y avoir 42 icones différentes expliquant chaque situation).

[^] # Commentaire supprimé

Posté par Anonyme . Évalué à 5.

Ce commentaire a été supprimé par l’équipe de modération.

[^] # Re: Quid d'un code couleur ?

Posté par David Delassus (site web personnel) . Évalué à 1.

L'icône de cadenas ne donne qu'une seule information. La ou un code couleur aurait pu donner plus d'informations.

C'était une idée comme ça, pas vraiment réfléchie.

Mais bon, je note comment les gens préfèrent moinsser, et me tourner en ridicule, au lieu de répondre à la question que j'ai posé concernant les liseuses d'écrans pour les mal voyants.

J'avais oublié que j'étais sur TrollFR.

https://link-society.com - https://kubirds.com - https://github.com/link-society/flowg

[^] # Re: Quid d'un code couleur ?

Posté par barmic 🦦 . Évalué à 4.

Tu répons à ce que tu veux répondre aussi. Je t'indiquais que tous les cas dont tu parle sont déjà traité autrement et qu'il ne reste plus que le premier qui n'a pas de cadenas et le dernier qui en a un.

D'autres t'ont rappelé que même sans se poser la question des lecteurs d'écran, se baser sur la couleur est un problème pour les daltoniens (ce qui représente ~5% de la population).

Le sujet ne semble pas être de questionner la quantité d'information à passer mais de fournir la bonne information en évitant qu'elle soit trompeuse. Un cadenas peut donner un faux sentiment de sécurité problématique presque quelque soit sa couleur.

https://linuxfr.org/users/barmic/journaux/y-en-a-marre-de-ce-gros-troll

[^] # Re: Quid d'un code couleur ?

Posté par David Delassus (site web personnel) . Évalué à 0.

D'autres ont simplement répété ce que j'avais déjà dit dans mon message original :

https://link-society.com - https://kubirds.com - https://github.com/link-society/flowg

[^] # Re: Quid d'un code couleur ?

Posté par barmic 🦦 . Évalué à 5.

Le daltonisme ce n'est pas aussi simple. Tu as différent variant de daltonismes qui peuvent se contredire. Il est possible d'utiliser des couleurs qui seraient visible par toutes formes de daltonisme, mais tu perd toute forme de gradation et ça deviens bien plus compliqué de passer l'information (violet ça représente mieux ou moins bien que jaune?). Et ça peut devenir complexe si tu prend en compte que la gradation des couleurs est quelque chose de culturel et peut varier d'une population à une autre.

Tout ça pour quelque chose qui est, aujourd'hui traité avec une page d'erreur t'expliquant le problème et te demandant confirmation pour poursuivre ta navigation.

https://linuxfr.org/users/barmic/journaux/y-en-a-marre-de-ce-gros-troll

[^] # Re: Quid d'un code couleur ?

Posté par David Delassus (site web personnel) . Évalué à -7.

Merci de me prendre pour un con qui n'est pas au courant. Et merci d'étaler ta culture. C'était pas le sujet.

Mais bon, sur TrollFR, on aime chercher la petite bête est péter plus haut que son cul, tout en continuant d'éviter la question.

J'arrête de discuter avec toi, c'est pas la peine.

https://link-society.com - https://kubirds.com - https://github.com/link-society/flowg

[^] # Re: Quid d'un code couleur ?

Posté par barmic 🦦 . Évalué à 7.

Il ne s'agit pas de te prendre pour un con. J'ai moi-même découvert qu'il y a un tas de daltonisme il y a peu. Je ne comprends pas, tu attendais quoi si mon énoncé des difficultés de ta propositions que tu décrivais comme étant "pas vraiment réfléchie" serait du troll ? C'est une manière de me disqualifier qui ne me parait pas mérité ici.

Après je ne t'oblige pas à discuter avec moi, mais entends que j'ai sincèrement voulu discuter et que ta façon de réagir me laisse songeur quant à tes différents procès en troll.

https://linuxfr.org/users/barmic/journaux/y-en-a-marre-de-ce-gros-troll

[^] # Re: Quid d'un code couleur ?

Posté par hugotrip . Évalué à 3.

Si je peux me permettre, vu que tu sembles vouloir comprendre la réponse abrupte de David, qui ne porte il me semble que sur la question du daltonisme, je vois deux problèmes dans ton message précédent :

[^] # Re: Quid d'un code couleur ?

Posté par barmic 🦦 . Évalué à 4. Dernière modification le 08 mai 2023 à 13:26.

Je comprends mais mon commentaire cherche à approfondir. Relayer le sujet par un "il suffit de choisir des couleurs qui fonctionnent" me semble profondément minimiser la problématique de trouver des couleurs signifiantes qui sont distingables.

https://linuxfr.org/users/barmic/journaux/y-en-a-marre-de-ce-gros-troll

[^] # Re: Quid d'un code couleur ?

Posté par hugotrip . Évalué à 2.

Dans ce cas, ton commentaire n'est peut-être pas placé au bon endroit ou mal articulé, puisque là où il est, il répond à un message de David te disant qu'il est au courant du problème depuis le début : la partie de ton message sur la complexité du daltonisme ne fait donc "qu'enfoncer le clou" ici.

Néanmoins, ta réflexion sur le choix des couleurs est pertinente, hein, c'est juste la première partie qui peut-être perçue comme "relou".

[^] # Re: Quid d'un code couleur ?

Posté par barmic 🦦 . Évalué à 2.

Hum je comprends et merci sincèrement pour l'explication, même si à la relecture à part prendre pleins de pincette, je ne vois pas bien comment faire mieux. Je reste sur l'idée qu'intenter des procès en troll pour ça me parait pas être une manière saine d'échanger.

https://linuxfr.org/users/barmic/journaux/y-en-a-marre-de-ce-gros-troll

[^] # Re: Quid d'un code couleur ?

Posté par David Delassus (site web personnel) . Évalué à -1.

@Ysabeau

@GG

@Big Pete

@Bruno

Et enfin, en réponse à :

On a @barmic qui me fait la leçon sur le daltonisme.

La majorité des personnes qui ont répondu à mon commentaire ont choisit de me tourner en ridicule (pas toi dans ta toute première réponse, mais tu as choisi d'être condescendant dans tes réponses suivantes) et d'ignorer une question qui reste encore sans réponse.

Non, tu n'avais pas besoin de prendre des pincettes, tu pouvais simplement ignorer la partie "code couleur" qui a déjà été démonté par moi même (soulignant dans le premier message les daltoniens) et les réponses suivantes (je compte que celles qui ne sont pas du troll/foutage de gueule, et cela inclut ta première réponse), tu n'avais pas besoin "d'approfondir" car il n'y a rien à approfondir.

En tout cas, ma question sur les liseuses d'écran est toujours sans réponse. On se plaint que le cadenas est une fausse information, mais cela ne concerne que les "bien-voyants".

https://link-society.com - https://kubirds.com - https://github.com/link-society/flowg

[^] # Re: Quid d'un code couleur ?

Posté par orfenor . Évalué à 5.

Faut pas non plus confondre foutage de gueule et humour rien à voir : Big Pete et Benoît ne font pas des blagues contre toi, mais sur le sujet, c'est quelque chose dont ils sont coutumiers d'ailleurs—et tu le sais bien : les fils de linuxfr sont remplis de blagounettes d'informaticiens.

[^] # Re: Quid d'un code couleur ?

Posté par BAud (site web personnel) . Évalué à 3.

et les filles hein ! :-D

[^] # Re: Quid d'un code couleur ?

Posté par hugotrip . Évalué à 3.

Et sinon, il semble donc que jusqu'ici ta question sur les liseuses d'écran est toujours sans réponse.

C'est dommage, car c'est effectivement une bonne question (à laquelle une rapide recherche internet ne répond pas).

Néanmoins, considérant que le jour le plus commenté est le mercredi sur linuxfr, il y a encore un léger espoir que l'on apprenne ce qu'il en est exactement (Pour ma part, j'imaginerais que la seule information que donne une liseuse d'écran sur une icône, c'est son "tooltip", mais qu'effectivement il n'est pas pensé aussi comme source d'accessibilité pour les non-voyants).

[^] # Re: Quid d'un code couleur ?

Posté par hugotrip . Évalué à 3.

Bah tout simplement relou ≈ trollesque.

À charge de revanche, n'hésites pas à me l'indiquer, si tu vois que je commets un impair.

# paiement

Posté par flagos . Évalué à 1.

Au début, ce cadenas c'était pour dire "c'est ok si tu dois mettre la carte sur ce site et que tu as confiance dans le vendeur".

Depuis ça c'est généralisé, certainement pour le bien, notamment avec les wifi public.

N'empêche ils ne disent pas trop (ou alors j'ai mal lu) ce qu'ils comptent faire pour le premier usecase si on se présente sur un site sans SSL… Comme présenté, cette info sera cache derrière une icône "settings", j'ai l'impression qu'on jette le bébé avec l'eau du bain.

[^] # Commentaire supprimé

Posté par Anonyme . Évalué à 7.

Ce commentaire a été supprimé par l’équipe de modération.

[^] # Re: paiement

Posté par flagos . Évalué à 2.

Justement, cet avertissement c'est le cadenas qui est barré pour passer le message que la connection n'est pas sécurisée.

A vrai dire j'ai un peu de mal a trouver un site sans ssl, pas si facile que ça a trouver. Il reste le bon vieux http://example.com/ que j'ai pu retrouver, et pas tant de warning que ça si on enlève le cadenas. Après c'est vrai qu'il n'y a pas de formulaire.

[^] # Re: paiement

Posté par Zenitram (site web personnel) . Évalué à 3. Dernière modification le 07 mai 2023 à 12:53.

"we will continue to mark plaintext HTTP as insecure."

En fait, ce qu'il faut comprendre c'est que le monde change et que ce qui était bien il y a 10 ans ne l'est plus forcément.

Comme tu dis, Wifi public et compagnie se sont généralisés, et HTTPS est la norme. Donc on n'affiche plus la norme comme "trop bien" avec un cadenas, on affiche les sites pourris comme pourris.

Et pour reprendre l'analogie avec la voiture, la pub ne dit plus qu'il y a un ABS, car c'est la norme et plus un truc en avantage.

L'info n'est pas cachée, juste que la norme est présentée comme normale et que l'exception pourrie est présentée comme pourrie. Parce qu'en vrai on s'en fout, c'est de la technique de développeur, l'utilisateur a juste besoin d'être informé quand ça craint (et il se fout complet des couleurs d'un cadenas, ça signifiera rien pour lui, la bonne blague de gens proposant ça, c'est tellement caricatural pour démontrer la tour d'ivoire de certains développeurs, après c'était peut-être une blague voulue qu'on n'a pas vue).

Et oui, c'est mieux ainsi, pour ceux qui disent que c'est que l'équipe Chromium, ils n'ont pas lu le texte ("industry research") et rendez-vous dans quelques mois pour le même changement chez Firefox (et ils auront raison de suivre cette voie plutôt que de faire de la résistance au changement juste pour ne pas accepter l'évolution technologique; même si aujourd'hui l'affichage du risque HTTP est moins grosse aujourd'hui, ce qui est déjà bof vu justement les WiFi public où tout le monde peut voir et ou la borne WiFi d'une entreprise inconnue peut changer tout ce qu'elle a envie).

[^] # Re: paiement

Posté par Psychofox (Mastodon) . Évalué à 2. Dernière modification le 08 mai 2023 à 01:31.

Non, ça c'est ce que les vulgaristes mentaient aux gens.

Depuis toujours le cadenas voulait dire: on certifie que la réponse à la requête https provient d'un serveur configuré pour l'ayant droit de ce (sous-)domaine.

[^] # Re: paiement

Posté par Big Pete . Évalué à 8. Dernière modification le 08 mai 2023 à 09:15.

Un des souci avec HTTPS tiens dans le "on" que tu utilises ici. Enfin, de ce que j'en ai compris, je suis pas spécialiste de la question, assez complexe en fait.

J'ai dans mes référence sur la question un article de 2014 publié par l'ACM :

https://queue.acm.org/detail.cfm?id=2673311&doi=10.1145%2F2668152.2673311

C'est vieux, pas sur que ce soit à jour, depuis il y a eu "a new kid in town" avec l'ISRG et Let's Encrypt. Mais a mon sens ça n'a pas changé fondamentalement le probléme du "on".

Bref, le "on" c'est le maillon faible de la chaine dans HTTPS. Celle qui permet la confiance dans le protocole. Il suffit que dans le "on" il y ai un seul acteur véreux, qui abuse de la confiance des autres, et boum, toute la chaine de confiance s'effondre.

TLS est un protocole sûr et relativement fiable, le probléme, il est au niveau de la PKI. Et au delà du cas de l'AC publique véreuse, il y a un autre souci.

Et combien de personne savent l'importance a ce niveau de l'intégrité de son magasin de certificat ? Les "gens" ? Je veux dire, on se dit que si on voit le fameux cadenas, on peut faire confiance ? Même sur un ordinateur d'entreprise ? Même si le service informatique de l'entreprise a ajouté des certificats spécifiques dans ce magasin ? Même si l'équipe sécurité de cette entreprise utilise des matrices d'interception spécialisées comme les produits vendu par Gigamon ou Netscout

Si je me trouve en position de lanceur d'alerte par exemple, dans une entreprise, est-ce que je peux faire confiance a HTTPS depuis l'ordinateur de mon entreprise si je vois ce cadenas ?

Absolument pas.

Tu me dira, on ne doit pas faire confiance dans les outils de l'entreprise si on se trouve dans ce cas là, hein, logique. Bon mais est-ce que l'entreprise qui utilise ces outils a dit clairement a ses employés : On espionne vos communications, même chiffrées, à partir des ordinateurs de l'entreprise. Généralement, elle s’abstient de le faire. Pas que ce soit spécialement secret non plus, et il y a une légitimité du point de vue sécurité à le faire.

Bon ben maintenant, on remplace l'entreprise par un état.

https://sensorstechforum.com/fr/russia-issues-its-own-tls-certificate-authority/

Bon, avec les Russes, on dira que c'est pas très subtil comme approche. C'est pas le genre de la maison. Mais bon, d'autres états pourraient avoir la même idée, c'est a dire corrompre une autorité de certification pour émettre des faux certificat et permettre une interception type MIM. Je suis pas parano, mais … enfin, si je suis un peu parano. Mais bon, c'est quand même pas le truc le plus impossible a faire pour un service secret par exemple, ou une agence comme la NSA. Et comme dans l'exemple cité plus haut avec l'ordinateur d'entreprise au magasin de certificat bidouillé, ils peuvent très bien légitimé la chose d'un point de vue sécurité, parce qu'ils traquent des terroristes par exemple, ou des trafiquants de drogues ou des mafieux.

Bon, de fait, est-ce que on a raison d'avoir confiance dans "on" ?

Héhé, non.

Absolument pas.

C'est la base en sécurité. Ne pas avoir confiance en "on". Dans le principe même d'une agence de renseignement, c'est de faire en sorte d'avoir le plus d'information possible sur le "on". Et ce "on", ben c'est nous. Et c'est pour ça qu'il existe des matrice d'interception TLS et quelles sont mise en œuvre et développé par des gens dont le métier est la sécurité informatique.

Je vais allez encore plus loin dans ma parano. Désolé, mais la sécurité publique et universelle est un mythe. Elle est impossible par design. A un moment il faut faire confiance aux autres, et la façon dont on bâti cette confiance n'est pas un probléme technique, ça n'a jamais été un probléme technique, et il n'y a aucune solution technique a ce probléme.

C'est un probléme de société. C'est même l'essentiel du probléme que pose le fait de vivre en société.

A l'époque ou je faisais un peu de sécu, il m'arrivais de porter ce tee-shirt de geek mythique :

Il faudrait que je retrouve le même avec https …

Un dernier lien à lire sur le sujet et à bien garder en tête :

https://www.ssi.gouv.fr/guide/recommandations-de-securite-concernant-lanalyse-des-flux-https/

J'aime beaucoup le passage : « tordent » donc le modèle

A ça, quand il s'agit de tordre un truc, on peut toujours avoir confiance dans les services de sécurité :)

Faut pas gonfler Gérard Lambert quand il répare sa mobylette.

[^] # Re: paiement

Posté par Psychofox (Mastodon) . Évalué à 4. Dernière modification le 08 mai 2023 à 11:39.

Oui ce point de l'authorité de certificats est important. D'autant plus qu'à ce niveau, ce n'est même pas tout noir ou tout blanc.