Bonjour,

Je viens de suivre une présentation sur les analyses Forensic des OS Windows…

EN discutant, le prof est resté très évasif sur le process sous Linux et les recherches sur le net à ce sujet ne donne pas grand chose…

Je m'explique, l'idée est de pouvoir analyser un dump de mémoire Linux avec volatility par exemple.

Tout le souci c'est pour réaliser le dump !!!

Il ya bien des ISO qui sont destinées aux analyses forensiques mais je ne vois pas leur intéret dans la mesure où lors que l'on reboot une machine la mémoire courante est éffacée…

Questions:

- est ce qu un " dd if=/dev/mem of=/output.ram " serait suffisant ?

- sinon quoi utiliser concrement pour dumper la mémoire qui ne soit pas "lour" à installer…

(dans le cas d'un serveur compromis on veut éviter de trop toucher au disque)

- Lorsque c 'est une VM Xen/VMWare est ce possible de récupérer le contenu de la mémoire sur l'hyperviseur ?

Merci par avance pour vos réponses!

# Peux tu revoir le wording s'il te plait

Posté par Olivier LEMAIRE (site web personnel) . Évalué à 2.

Je me permet de revenir vers toi (1) car je pense que ton wording est enhancable.

sur http://atilf.atilf.fr/ la recherche de forensique ne donne rien et pour cause, c'est un mot anglais

http://www.wordreference.com/enfr/forensic

(1) ça c'est pareil, ça veut rien dire, en tout cas pas dans le sens de recontacter. D'ailleurs, ma banquière m'a fait le coup du "je viens vers vous" pour "prendre contact"…

PS: ce message n'est pas agressif, contrairement à ce qu'il pourrait laisser croire.

Les logiciels de traitement de texte sont à la rédaction ce que la 2CV est à l'automobile, une vieille voiture dont on se souvient avec nostalgie mais technologiquement dépassée

[^] # Re: Peux tu revoir le wording s'il te plait

Posté par cfx . Évalué à 1.

Certes, « forensique » est un néologisme/angliscisme poussé par de lointains voisins canadiens [1] ainsi que nos amis suisses [2], mais en attendant, c'est pas le première fois que j'entends ce terme dans des médias ou de la littérature francophone.

[1] http://www.btb.termiumplus.gc.ca/tpv2guides/guides/juridi/index-fra.html?lang=fra&lettr=indx_catlog_f&page=9cltO5nOCfTI.html

[2] http://www.criminologie.com/article/science-forensique

PS: ce message n'est pas agressif, contrairement à ce qu'il pourrait laisser croire.

# crash

Posté par Krunch (site web personnel) . Évalué à 6.

Typiquement, pour obtenir un vmcore sous Linux, on configure kdump et on fait un sysrq-c. Ça a l'inconvénient de faire crasher le système mais ça marche bien. L'outil type pour analyser le dump est crash (crash-utility). Il s'agit d'un debugger kernel qui peut aussi analyser un système live ainsi qu'extraire un vmcore sans causer un crash via le plugin "snap" (mais il y aura au moins quelques trucs qui seront dans un état inconsistant).

http://people.redhat.com/~anderson/

http://www.dedoimedo.com/computers/crash.html

pertinent adj. Approprié : qui se rapporte exactement à ce dont il est question.

[^] # Re: crash

Posté par Krunch (site web personnel) . Évalué à 3.

Et au moins pour Xen, il y a moyen de causer un sysrq-c ou d'obtenir un vmcore directement depuis le dom0 (RTFM). Le format est un peu particulier mais IIRC c'est convertible avec les outils fournis par crash-utility.

pertinent adj. Approprié : qui se rapporte exactement à ce dont il est question.

# mémoire

Posté par GG (site web personnel) . Évalué à 1.

Si tu éteins brutalement l'ordinateur, la mémoire n'est pas effacée.

Tu peux donc boot er sur une ISO pour faire un dump.

Regarde "attaques froides", et tu verras que selon les conditions tu as beaucoup de temps.

A+

Pourquoi bloquer la publicité et les traqueurs : https://greboca.com/Pourquoi-bloquer-la-publicite-et-les-traqueurs.html

[^] # Re: mémoire

Posté par steph1978 . Évalué à 1.

Heu t'as des sources de ça ?

Si coupure électrique, je crois me rappeler que la mémoire se vide très rapidement (qques secondes).

C'est ce que semble dire ceci.

D'autre part, en admettant que tu redémarre assez vite avec une ISO, le nouvel OS va grignoter la RAM avec des nouvelles données.

Bref, pas si évident de récupérer qqch.

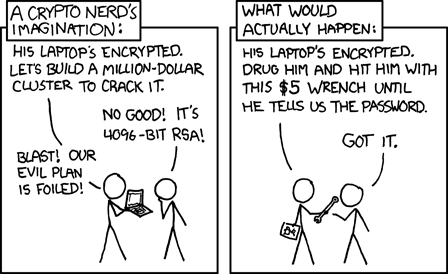

Et rappelons nous :

# merci mais...

Posté par ratw3 . Évalué à 0.

Merci pour vos feedback mais ces réponses sont partielles…

Je cherche toujours à savoir comment effectuer un dump de la memoire en live…

Si volatility est capable d analyser les images de dump linux c'est bien qu il y a un moyen simple d en faire…

l option de "dd if=/dev/mem" en est elle une ???

Concernant l"attaque froide" j ai cherché sans trouver de contenu "vraiment" détaillé…

De même dites moi si je me trompe mais si l on reboot sur une ISO celle-ci sera chargée en mémoire et va écraser une partie/la totalité des données en mémoire ?

[^] # Re: merci mais...

Posté par Krunch (site web personnel) . Évalué à 3.

Bah t'as pas lu mon premier commentaire alors.

pertinent adj. Approprié : qui se rapporte exactement à ce dont il est question.

[^] # Re: merci mais...

Posté par briaeros007 . Évalué à 3.

alors /dev/mem (ou plutôt si ma mémoire est bonne /dev/kmem) march_ait_

Pour éviter des attaques telles que recherche de clés etc… sur les versions récentes, la fonctionnalité de dumper toute la mémoire a été désactivé (a vérifier si une option kernel permet de le faire).

Je crois qu'il y a un module noyal que tu peux installer pour faire ton dump mémoire, mais je ne me souvien plus de son nom. (en regardant dans mon dossier de recherche, possible que ce soit lime, et possible que je n'ai jamais réussi à le faire marcher).

Pour répondre à ta deuxième question : oui si tu boote sur une iso, tu écrase des infos. Si tu n'a pas le choix, le but est de booter sur l'iso ayant la taille mémoire le plus faible pour faire juste le dump. Dump que tu analyse après.

Sinon en cold boot attack (marre de ces francisation qui veulent rien dire, surtout quand elles sont traduites à moitiée), tu peux aussi donner un coup de bombes à froid sur les barettes, pour les montée sur un pc spécifique qui lui va copier électriquement les données des barettes.

# KVM

Posté par claudex . Évalué à 3.

Avec qemu/kvm, tu peux dumper la mémoire de n'importe quel système http://www.anfractuosity.com/2011/09/12/inspecting-memory-of-a-virtual-machine-kvm/

« Rappelez-vous toujours que si la Gestapo avait les moyens de vous faire parler, les politiciens ont, eux, les moyens de vous faire taire. » Coluche

Suivre le flux des commentaires

Note : les commentaires appartiennent à celles et ceux qui les ont postés. Nous n’en sommes pas responsables.