Tu vas avoir du mal à accrocher un enfant de cet âge à un jeu lent, simpliste et sans score.

Ils ne sont pas habitués à jouer, n'ont pas de smartphone, n'ont pas de parents qui jouent.

Ils ont passé un peu de temps sur le petit dinosaure de chrome https://elgoog.im/t-rex/ et c'est la folie, la tablette a failli mourir sous les coups. Je leur ai montré street fighter en démo une dizaine de minutes, ils ont passé plusieurs jours ensuite à hurler hadoken, sonic boom en s'envoyant des objets à la figure (la maman ne m'a pas dit merci).

Donc, ouais, je privilégierai vraiment les jeux calmes à ambiance posée :)

Je leur ai montré Gcompris, et le jeu du labyrinthe avec le pingouin leur a plu: c'est calme, ils réfléchissent, ils jouent à tour de rôle, c'est bien. Je voulais juste un tout petit peu plus ludique.

je peux pas dire merci à tous, mais j'ai vu plein de trucs, devnewton, maryo, je vais faire un test minetest. Pour le chat, je vais garder un chan IRC je pense que c'est le plus simple et je devrais trouver un client correct pour toutes les plateformes

Ton kernel et ton initramfs sont sur une partition en clair (/boot) ?

Bah un attaquant vient, les remplace par un autre qui logge ta clé de chiffrement LUKS.

il suffit d'attendre que tu reviennes, et paf l'attaquant a tout ce qu'il faut.

Ton /boot est chiffré? bah on remplace le bootloader Grub par un autre qui logg les mdp.

Tu n'as pas de bootloader? Puisque ta machine est allumée, je la reset, je freeze les barrettes de RAM, les replug pour lire le contenu et extraire la clé de chiffrement du disque (cold boot attack).

Tu as soudé tes barrettes de RAM? Je change ton clavier par un clavier qui keylogge tout. Ton clavier est soudé aussi? Je remplace ton PC par un autre identique avec le même screensaver. Le temps que tu tapes ton mot de passe, il est envoyé à l'attaquant. Ton PC est soudé à la table qui est accroché au sol? etc, etc…

Alex Ionescu abordait le problème du financement du développement des logiciels(sous entendu, libres). Il mentionne la possibilité de passer à un système « Pay for the fix, not for the bug »

J'ai vu la vidéo (très intéressante), mais si je ne m'abuse, il parlait des bug bounty. Le bug bounty rémunère des bugs. En soi, c'est bien, mais ça ne rend pas le soft + sécure. Il faut le corriger pour la sécurité. Donc il semble dire qu'il vaut mieux payer pour le correctif via les bug bounty, plutôt que pour un bug.

Du coup, je vois pas trop le lien avec le développement des logiciels (?)

mon navigateur est allumé quasi toute la journée. Donc je me fais tracker la journée entière, jour après jour. Et ça, je serais surpris qu'ils ne corrèlent pas les données

je ne veux pas être tracké, ça ralentit mon internet. En vrai regardez le nombre de requêtes de ciblages qui partent!!! Utilisez BURP, mettez le en proxy, fermez puis rouvrez firefox et allez sur 3/4 sites.

je ne veux pas être tracké parceque c'est mon droit!

Tu dis que tu ne veux pas être tracké -> Pas de cookie

Lors de la visite suivante au site -> pas de cookie? Donc dialogue qui te demande si tu veux ou pas des cookies!!

Donc au final, c'est très très pénible pour le user normal, alors que le gars qui veut (?) être tracké, bah le site a le droit de se souvenir qu'il veut l'être, donc plus de boite de dialogue de consentement.

Je suis depuis quelque temps le site de la pyra, c'est une console de jeu un peu comme une nintendo DS, mais avec un vrai clavier, des ports d'extension (video, usb, etc..) et un vrai écran (tactile).

Ca tourne sous linux, et c'est prévu pour être évolutif et se démonter.

Le problème c'est que ça met super longtemps à sortir :( Le mec est seul pour produire les prototypes donc ça prend du temps. https://pyra-handheld.com/boards/pages/pyra/

Je vais tenter de clarifier mon propos.

L'article parle des capabilities. Et il référence tcpdump comme exemple, en indiquant que tcpdump pourrait avoir une faille.

Je suppose que le raisonnement est le suivant: si un utilisateur du système a le droit de lancer tcpdump et que l'utilisateur lance tcpdump et que tcpdump a une faille alors l'utilisateur peut exploiter la faille pour passer root.

Je dis juste que si un utilisateur a le droit de lancer tcpdump (via sudo, ou le suid), alors l'utilisateur peut passer root, indépendamment d'une faille dans tcpdump.

"Un attaquant pourrait exploiter les vulnérabilités de tcpdump afin de compromettre la sécurité du système."

Même pas besoin de faille dans tcpdump pour accéder à tout le système. On imagine que tcpdump est suid, alors:

$ tcpdump -n -i lo -G1 -w /dev/null -z ./runme.sh

va exécuter le script runme.sh avec les droits root.

Pourquoi? Car tcpdump peut stocker les paquets capturés dans des fichiers (le -w) et éventuellement zipper les fichiers capturé (gain de place) et propose d'utiliser un autre programme de compression que gzip (option -z). tcpdump ne valide absolument pas le programme qui gère la compression, donc là, à chaque rotation de fichier de capture (option -G1 => rotation à chaque paquet capturé), le programme runme.sh est appelé…

Posté par octane .

En réponse au journal LineageOS.

Évalué à 5.

On m'a donné un vieux wiko, la news m'a donné envie de tester la ROM, mais wiko n'est (presque) jamais supporté par des roms alternatives :(

C'est dommage, la bête est encore bonne, c'est un petit quad core MT6589 1Go de RAM, ça pourrait encore supporter des roms pas trop bloatés, et le constructeur s'est désinteressé des mises à jours depuis android 4.0 je crois (ou 4.1)

c'est surtout fait pour rendre la vie difficile à un attaquant.

A priori le service est là pour authent des users. Donc si on choppe la liste:

1/ on google les hashs, généralement on arrive à en casser un paquet car google a stocké des millions de hash avec leur clair

2/ on bruteforce

le calcul du hash prend un temps léger, la comparaison va vite. Si on a 100 hashs de users, alors on calcul 1 hash et on compare 100x.

Maintenant avec un sel:

-plus de cassage de hash avec google.

-le calcul du hash doit être fait autant de fois que de user (lire le sel, prendre le pass évalué, calculer le hash, comparer avec le hash. Reprendre step 1 pour le user suivant)

Et avec PBKDF2:

tu fais pareil, mais avec un facteur de temps de 1 million.

Grosso modo, faut il tous courir les bras en l'air en disant que c'est la fin du monde? Bah apparemment non.

Si tu utilises Android 6.0, tu as plus chaud aux fesses que les autres. Pour les autres justement, patchez doucement. Au pire, un gars peut injecter et déchiffrer des trames clients. Au mieux il peut juste déchiffrer quelques trames du client.

De toute façon, tout le monde utilise un proto chiffré au dessus du wifi, non? [:trollface:]

Au début on m'a dit que j'allais prendre un peu le lead sur les devs, mais c'est tout.

Ensuite le manager a démissionné, j'allais juste continuer le lead, ça change rien, hein?

Puis on m'a dit que j'allais gérer le planning, mais qu'un autre manager prendrait la responsabilité d'équipe.

Puis, bon, que l'autre manager, ça allait être compliqué à comprendre pour les gens, un gars qui a deux équipes et moi avec cette position intermédiaire, etc.. mais que je ne ferais que de la gestion technique.

Et ensuite, bah, oui, je peux faire les plannings d'équipe et la réunion hebdomadaire puisque je connais bien tout le monde. Et les commerciaux commencent à s'adresser à moi directement.

Puis je découvre un organigramme dans lequel je suis titré "chef d'équipe", etc, etc, etc…

Posté par octane .

En réponse à la dépêche Cheky.

Évalué à 7.

Je crois que c'est ça:

_6.2 Il est interdit à tout Utilisateur et Annonceur de copier, modifier, créer une œuvre dérivée, inverser la conception ou l'assemblage ou de toute autre manière tenter de trouver le code source, vendre, attribuer, sous licencier ou transférer de quelque manière que ce soit tout droit afférent aux Eléments.

Tout Utilisateur et Annonceur du Service LEBONCOIN s'engagent notamment à ne pas :

utiliser ou interroger le Service LEBONCOIN pour le compte ou au profit d'autrui ;

extraire, à des fins commerciales ou non, tout ou partie des informations ou des petites Annonces présentes sur le Service LEBONCOIN et sur le Site Internet et les Applications ;

reproduire sur tout autre support, à des fins commerciales ou non, tout ou partie des informations ou des petites Annonces présentes sur le Service LEBONCOIN et sur le Site Internet et les Applications permettant de reconstituer tout ou partie des fichiers d'origine ;

utiliser un robot, notamment d'exploration (spider), une application de recherche ou récupération de sites Internet ou tout autre moyen permettant de récupérer ou d'indexer tout ou partie du contenu du Site Internet et des Applications, excepté en cas d'autorisation expresse et préalable de LBC France;

copier les informations sur des supports de toute nature permettant de reconstituer tout ou partie des fichiers d'origine.

Toute reproduction, représentation, publication, transmission, utilisation, modification ou extraction de tout ou partie des Eléments et ce de quelque manière que ce soit, faite sans l'autorisation préalable et écrite de LBC France est illicite. Ces actes illicites engagent la responsabilité de ses auteurs et sont susceptibles d'entraîner des poursuites judiciaires à leur encontre et notamment pour contrefaçon.

_

Si je comprends bien ton outil "extrait" des informations du site pour les aggréger.

La conclusion qu'il faut retenir, c'est qu'il ne faut pas parler technique car leboncoin s'en fiche. Le boncoin est par contre très attaché au fait que tu viennes consulter ses annonces par ton navigateur web, et il est très attaché à compliquer fortement la vie des utilisateurs qui scrappent leur site pour reproduire les infos ailleurs (aggrégation, alertes, changement de css, etc..)

Je ne suis pas forcément d'accord avec ce point de vue, mais c'est le statu quo actuel.

Il existe énormément de devs de logiciels libres qui sont payés pour faire du libre (si si). Ensuite, tu écris un logiciel pour répondre à un besoin, pas dans le but de faire de la qualité.

Ensuite, la qualité du logiciel libre… https://www.peereboom.us/assl/assl/html/openssl.html et c'est juste openssl, LA librairie de crypto qui sécurise la très grosse majorité des communications sur internet.

J'utilise internet. Tu sais, ce super réseau des réseaux, libre ouvert, gratuit, et tout ça.

Problème, il y a des failles. Eh bah oui. Dans TCP/IP. Certaines ne sont pas corrigées (cherche BGP hijack, TCP security, etc, etc…)

Ah, et j'utilise un téléphone portable. Bon, dernièrement on a vu des failles dans SS7 qui ont permis à des pirates de voler du fric à des victimes. Je contacte qui?

Tiens, bah là j'ai un linux aussi. Il a été vulnérable à dirty cow. Je dois le changer aussi?

Et ma voiture. On me l'a fracturée alors que je l'avais achetée chez un constructeur. Le constructeur m'a dit de voir avec mon assurance.

L'autre jour, je reçois un mail de google pour une appli. Bim! c'était du phishing (t'as du en entendre parler, ça date de 2-3 jours). Comment je me plains, maintenant?

Quand j'ai lu le contrat de license GPL, j'ai vu une grosse partie sur ça:

BECAUSE THE PROGRAM IS LICENSED FREE OF CHARGE, THERE IS NO WARRANTY

FOR THE PROGRAM, TO THE EXTENT PERMITTED BY APPLICABLE LAW. EXCEPT WHEN

OTHERWISE STATED IN WRITING THE COPYRIGHT HOLDERS AND/OR OTHER PARTIES

PROVIDE THE PROGRAM "AS IS" WITHOUT WARRANTY OF ANY KIND, EITHER EXPRESSED

OR IMPLIED, INCLUDING, BUT NOT LIMITED TO, THE IMPLIED WARRANTIES OF

MERCHANTABILITY AND FITNESS FOR A PARTICULAR PURPOSE. THE ENTIRE RISK AS

TO THE QUALITY AND PERFORMANCE OF THE PROGRAM IS WITH YOU. SHOULD THE

PROGRAM PROVE DEFECTIVE, YOU ASSUME THE COST OF ALL NECESSARY SERVICING,

REPAIR OR CORRECTION.

Donc bon, grosso modo, si j'achète une voiture très belle très chère, bah ça pleut dans l'habitacle, et je peux éventuellement voir le constructeur qui me donne une réponse: "colle du mastic". Avec ma voiture GPL, je n'ai même personne pour m'aider même s'il pleut à verse, voire même si la voiture démarre pas…

Troll à part, ça fait longtemps que j'entends qu'il faut utiliser linux parcequ'il est "plus sécurisé". C'est, à mon humble avis non seulement du pipeau, mais aussi une mauvaise raison. J'utilise linux parcequ'il fait le job que je lui demande. Je l'utilise parcequ'il est gratuit, et que je peux le tordre sans aucun problème pour qu'il rentre dans mon workflow. Et ça, c'est sans doute le plus important.

Ensuite, cela pose le problème des identités évoqués dans un article dont j'ai perdu l'URL : c'est bien beau d'avoir sa propre instance ou s'abonner sur une instance particulière, mais le jour où l'instance ferme ou que l'on veuille "déménager" vers une autre instance, actuellement on perd tous ses followers/following et autres infos de compte. On repart de zéro, parce que le "login" est lié au nom de l'instance.

Oui, c'est ni plus ni moins que les problèmes liés au mail:

un compte @ un domaine

si le domaine ferme, tu perds ton compte et ton identité. Par contre, tu gardes tes followings (ton carnet d'adresse). On peut effectivement rêver que tout le monde soit sur le même domaine (twitter.com), mais on a d'autres problèmes (centralisation, censure, etc..)

Le monde est un éternel recommencement, mais là, on réinvente le mail avec une partie "publique" du concept. Ce que j'écris, je le poste à tout le monde (public), et les abonnées le reçoivent : C'est exactement comme une mailing list en fait, quel concept génial \o/

Donc bon, la décentralisation n'est pas un problème :)

J'ai une tablette. Les +: allumage immédiat, applis prévues pour le tactile, et c'est fait pour trainer sur Internet… En mode bière à la main pour trainer sur Linux et dans le canapé, ça va.

Les - : totalement fermé. Impossibilité d'installer Adblock (?!). Pas de vrai terminal (mais bon, sans clavier…). Monde en vase clos. Impossible de savoir ce qui se passe sous le capot.

Conclusion: un bel objet pour ceux qui ne veulent pas faire de l'informatique.

À côté de ça, j'ai un portable avec écran tactile. C'est finalement très bien. On surfe avec le doigt, quand il faut taper au clavier il y a ce qu'il faut, et surtout il y a un vrai OS sur lequel tu as la main! Le défaut c'est l'environnement de bureau non prévu pour le tactile (xfce dans mon cas).

[^] # Re: Message inutile

Posté par octane . En réponse au journal recherche jeu et chat pour préados. Évalué à 6. Dernière modification le 08 octobre 2019 à 14:03.

Ils ne sont pas habitués à jouer, n'ont pas de smartphone, n'ont pas de parents qui jouent.

Ils ont passé un peu de temps sur le petit dinosaure de chrome https://elgoog.im/t-rex/ et c'est la folie, la tablette a failli mourir sous les coups. Je leur ai montré street fighter en démo une dizaine de minutes, ils ont passé plusieurs jours ensuite à hurler hadoken, sonic boom en s'envoyant des objets à la figure (la maman ne m'a pas dit merci).

Donc, ouais, je privilégierai vraiment les jeux calmes à ambiance posée :)

Je leur ai montré Gcompris, et le jeu du labyrinthe avec le pingouin leur a plu: c'est calme, ils réfléchissent, ils jouent à tour de rôle, c'est bien. Je voulais juste un tout petit peu plus ludique.

je peux pas dire merci à tous, mais j'ai vu plein de trucs, devnewton, maryo, je vais faire un test minetest. Pour le chat, je vais garder un chan IRC je pense que c'est le plus simple et je devrais trouver un client correct pour toutes les plateformes

[^] # Re: Une liste de jeux d'aventure, de plateforme et de puzzle

Posté par octane . En réponse au journal recherche jeu et chat pour préados. Évalué à 2.

héhé :) Oui, je n'ai pas précisé, mais des jeux libres, c'est bien (vieux réflexe de linuxien GPL toussa toussa).

[^] # Re: La faille est l'accès physique

Posté par octane . En réponse au journal Linux Mint, Mate et grosse faille foireuse au niveau du verrouillage d´écran. Évalué à 8.

Ton kernel et ton initramfs sont sur une partition en clair (/boot) ?

Bah un attaquant vient, les remplace par un autre qui logge ta clé de chiffrement LUKS.

il suffit d'attendre que tu reviennes, et paf l'attaquant a tout ce qu'il faut.

Ton /boot est chiffré? bah on remplace le bootloader Grub par un autre qui logg les mdp.

Tu n'as pas de bootloader? Puisque ta machine est allumée, je la reset, je freeze les barrettes de RAM, les replug pour lire le contenu et extraire la clé de chiffrement du disque (cold boot attack).

Tu as soudé tes barrettes de RAM? Je change ton clavier par un clavier qui keylogge tout. Ton clavier est soudé aussi? Je remplace ton PC par un autre identique avec le même screensaver. Le temps que tu tapes ton mot de passe, il est envoyé à l'attaquant. Ton PC est soudé à la table qui est accroché au sol? etc, etc…

Je sais pas s'il y a une solution en fait…

[^] # Re: Astuce (suite)

Posté par octane . En réponse au journal Typographie et langues, mes ressources (quelques‑unes) à toutes fins utiles. Évalué à 10.

Je comprends pas, j'ai tapé ↑↑↓↓←→←→BA et mon karma a monté à 9999 d'un coup.

;)

# bin true aux éditions O'reilly

Posté par octane . En réponse au journal Un premier contact avec le langage Nim. Évalué à 4.

Il est temps de mettre la référence à jour

http://www.miketaylor.org.uk/tech/oreilly/truenut.html

# bug bounty?

Posté par octane . En réponse au journal Une Sacem du logiciel libre?. Évalué à 2.

J'ai vu la vidéo (très intéressante), mais si je ne m'abuse, il parlait des bug bounty. Le bug bounty rémunère des bugs. En soi, c'est bien, mais ça ne rend pas le soft + sécure. Il faut le corriger pour la sécurité. Donc il semble dire qu'il vaut mieux payer pour le correctif via les bug bounty, plutôt que pour un bug.

Du coup, je vois pas trop le lien avec le développement des logiciels (?)

[^] # Re: Cookies AutoDelete

Posté par octane . En réponse au journal OATH et Verizon, faut qu'on parle. Évalué à 7.

Dans l'idéal oui. Mais

[^] # Re: extension

Posté par octane . En réponse au journal OATH et Verizon, faut qu'on parle. Évalué à 10.

C'est justement là le piège du truc!!!

Tu dis que tu ne veux pas être tracké -> Pas de cookie

Lors de la visite suivante au site -> pas de cookie? Donc dialogue qui te demande si tu veux ou pas des cookies!!

Donc au final, c'est très très pénible pour le user normal, alors que le gars qui veut (?) être tracké, bah le site a le droit de se souvenir qu'il veut l'être, donc plus de boite de dialogue de consentement.

[^] # Re: Prévisualisation !!!

Posté par octane . En réponse au journal OATH et Verizon, faut qu'on parle. Évalué à 3.

je sais pas non plus, mais le lien imgurl contient toutes les images https://imgur.com/a/mwMUS1Q

[^] # Re: Prévisualisation !!!

Posté par octane . En réponse au journal OATH et Verizon, faut qu'on parle. Évalué à 2.

uh??? chez moi ça marchait? Désolé, et effectivement sans image, le journal perd de son intérêt :D

voici normalement les images dans l'ordre:

https://imgur.com/a/mwMUS1Q

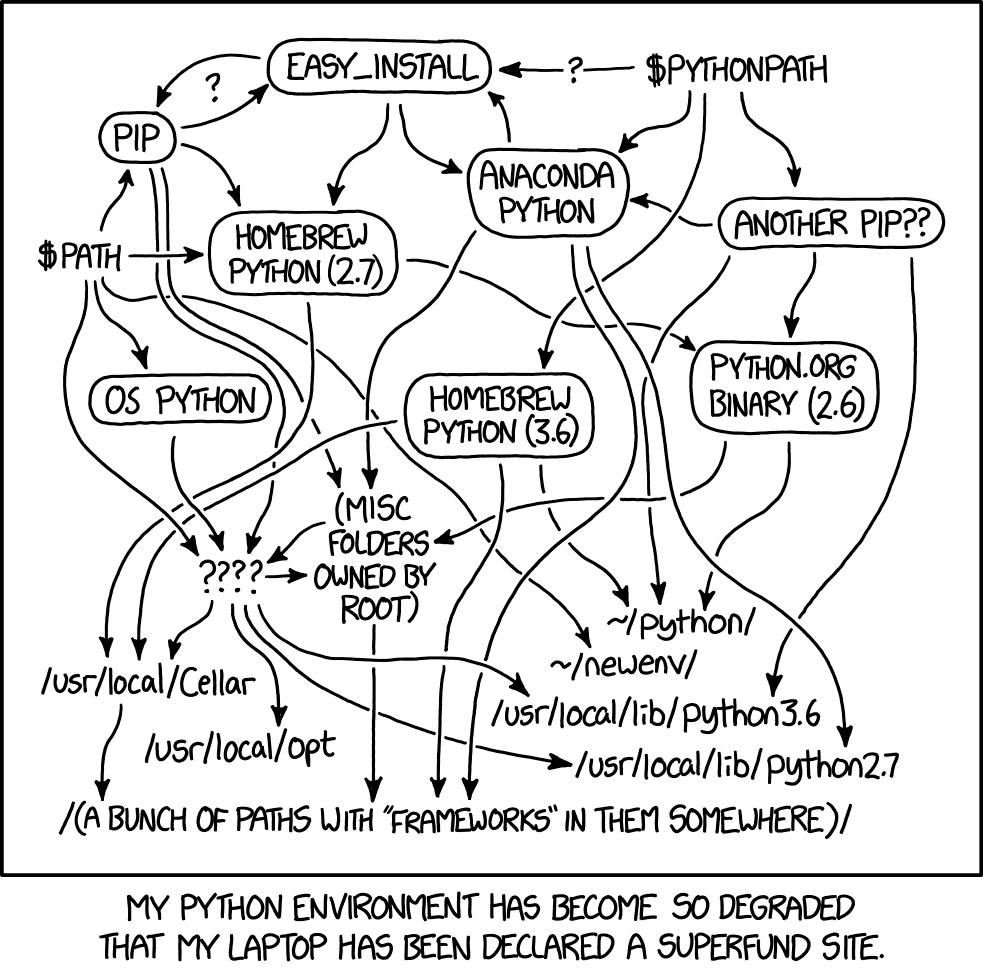

# Xkcd

Posté par octane . En réponse au journal Quelques bonnes pratiques Python pour 2019. Évalué à 10.

Le xkcd de référence :

Et mes machines ressemblent un peu à ça. Pourquoi personne ne centralise les gestionnaires de paquets ?

Systemd --pack upgrade

doit devenir la solution.

(Ami lecteur un troll s'est glissé dans ce message, saura tu le reconnaître ?)

# Pyra ?

Posté par octane . En réponse au journal Ordinateur de poche. Évalué à 3.

Je suis depuis quelque temps le site de la pyra, c'est une console de jeu un peu comme une nintendo DS, mais avec un vrai clavier, des ports d'extension (video, usb, etc..) et un vrai écran (tactile).

Ca tourne sous linux, et c'est prévu pour être évolutif et se démonter.

Le problème c'est que ça met super longtemps à sortir :( Le mec est seul pour produire les prototypes donc ça prend du temps. https://pyra-handheld.com/boards/pages/pyra/

[^] # Re: faille tcpdump?

Posté par octane . En réponse à la dépêche Linux capabilities : se passer des commandes su et sudo. Évalué à 5.

Je vais tenter de clarifier mon propos.

L'article parle des capabilities. Et il référence tcpdump comme exemple, en indiquant que tcpdump pourrait avoir une faille.

Je suppose que le raisonnement est le suivant: si un utilisateur du système a le droit de lancer tcpdump et que l'utilisateur lance tcpdump et que tcpdump a une faille alors l'utilisateur peut exploiter la faille pour passer root.

Je dis juste que si un utilisateur a le droit de lancer tcpdump (via sudo, ou le suid), alors l'utilisateur peut passer root, indépendamment d'une faille dans tcpdump.

Le raisonnement est le même avec vim ou less.

# faille tcpdump?

Posté par octane . En réponse à la dépêche Linux capabilities : se passer des commandes su et sudo. Évalué à 8.

"Un attaquant pourrait exploiter les vulnérabilités de tcpdump afin de compromettre la sécurité du système."

Même pas besoin de faille dans tcpdump pour accéder à tout le système. On imagine que tcpdump est suid, alors:

$ tcpdump -n -i lo -G1 -w /dev/null -z ./runme.sh

va exécuter le script runme.sh avec les droits root.

Pourquoi? Car tcpdump peut stocker les paquets capturés dans des fichiers (le -w) et éventuellement zipper les fichiers capturé (gain de place) et propose d'utiliser un autre programme de compression que gzip (option -z). tcpdump ne valide absolument pas le programme qui gère la compression, donc là, à chaque rotation de fichier de capture (option -G1 => rotation à chaque paquet capturé), le programme runme.sh est appelé…

Et root access pour tout le monde …

# Wiko

Posté par octane . En réponse au journal LineageOS. Évalué à 5.

On m'a donné un vieux wiko, la news m'a donné envie de tester la ROM, mais wiko n'est (presque) jamais supporté par des roms alternatives :(

C'est dommage, la bête est encore bonne, c'est un petit quad core MT6589 1Go de RAM, ça pourrait encore supporter des roms pas trop bloatés, et le constructeur s'est désinteressé des mises à jours depuis android 4.0 je crois (ou 4.1)

[^] # Re: Chaussures du cordonnier

Posté par octane . En réponse au journal Freenaute, ton mot de passe d'abonné est stocké en clair chez Free. Évalué à 5.

c'est surtout fait pour rendre la vie difficile à un attaquant.

A priori le service est là pour authent des users. Donc si on choppe la liste:

1/ on google les hashs, généralement on arrive à en casser un paquet car google a stocké des millions de hash avec leur clair

2/ on bruteforce

le calcul du hash prend un temps léger, la comparaison va vite. Si on a 100 hashs de users, alors on calcul 1 hash et on compare 100x.

Maintenant avec un sel:

-plus de cassage de hash avec google.

-le calcul du hash doit être fait autant de fois que de user (lire le sel, prendre le pass évalué, calculer le hash, comparer avec le hash. Reprendre step 1 pour le user suivant)

Et avec PBKDF2:

tu fais pareil, mais avec un facteur de temps de 1 million.

# commentaire link

Posté par octane . En réponse au journal WPA2 est bronsonisé. Évalué à 10.

Bonjour,

pourquoi ne pas donner le bon lien vers le bon site et le bon papier?

https://www.krackattacks.com/ et https://github.com/vanhoefm/papers/blob/gh-pages/ccs2017.pdf

Grosso modo, faut il tous courir les bras en l'air en disant que c'est la fin du monde? Bah apparemment non.

Si tu utilises Android 6.0, tu as plus chaud aux fesses que les autres. Pour les autres justement, patchez doucement. Au pire, un gars peut injecter et déchiffrer des trames clients. Au mieux il peut juste déchiffrer quelques trames du client.

De toute façon, tout le monde utilise un proto chiffré au dessus du wifi, non? [:trollface:]

# google?

Posté par octane . En réponse au message qemu + boot & root disquette. Évalué à 4.

https://www.google.fr/search?q=ejecter+disquette+qemu

Quel journal intéressant, mais ne s'agit il pas plus d'une question qui aurait sa place dans un forum?

[^] # Re: Des menaces ?

Posté par octane . En réponse au journal Ça y est, je suis manager :(. Évalué à 10.

Le principe de la grenouille dans l'eau chaude. https://fr.wikipedia.org/wiki/Fable_de_la_grenouille

Au début on m'a dit que j'allais prendre un peu le lead sur les devs, mais c'est tout.

Ensuite le manager a démissionné, j'allais juste continuer le lead, ça change rien, hein?

Puis on m'a dit que j'allais gérer le planning, mais qu'un autre manager prendrait la responsabilité d'équipe.

Puis, bon, que l'autre manager, ça allait être compliqué à comprendre pour les gens, un gars qui a deux équipes et moi avec cette position intermédiaire, etc.. mais que je ne ferais que de la gestion technique.

Et ensuite, bah, oui, je peux faire les plannings d'équipe et la réunion hebdomadaire puisque je connais bien tout le monde. Et les commerciaux commencent à s'adresser à moi directement.

Puis je découvre un organigramme dans lequel je suis titré "chef d'équipe", etc, etc, etc…

[^] # Re: conformité aux CGU

Posté par octane . En réponse à la dépêche Cheky. Évalué à 7.

Je crois que c'est ça:

_6.2 Il est interdit à tout Utilisateur et Annonceur de copier, modifier, créer une œuvre dérivée, inverser la conception ou l'assemblage ou de toute autre manière tenter de trouver le code source, vendre, attribuer, sous licencier ou transférer de quelque manière que ce soit tout droit afférent aux Eléments.

Tout Utilisateur et Annonceur du Service LEBONCOIN s'engagent notamment à ne pas :

Si je comprends bien ton outil "extrait" des informations du site pour les aggréger.

Il se trouve qu'il y a eu déjà quelques débats sur linuxfr lié aux conditions d'utilisation du bon coin, ça devait être là http://linuxfr.org/users/blink38/journaux/ma-vie-moi-qui-allait-publier-mon-code-en-gpl

La conclusion qu'il faut retenir, c'est qu'il ne faut pas parler technique car leboncoin s'en fiche. Le boncoin est par contre très attaché au fait que tu viennes consulter ses annonces par ton navigateur web, et il est très attaché à compliquer fortement la vie des utilisateurs qui scrappent leur site pour reproduire les infos ailleurs (aggrégation, alertes, changement de css, etc..)

Je ne suis pas forcément d'accord avec ce point de vue, mais c'est le statu quo actuel.

# Super interéssant

Posté par octane . En réponse au journal An unexpected Linux : reverse engineering. Évalué à 8.

Très interréssant et gg pour l'extraction

Au cas où et parceque j'aime bien extraire aussi des firmwares je te conseillerai binwalk et photorec (quand c'est ni chiffré ni compressé).

Ceci dit je comprends mal la raison qui pourrait pousser un flip à se mettre à jour (?). C'est pas connecté au net quand même ?

[^] # Re: Mouais

Posté par octane . En réponse au journal MICROSOFT et malfaçon. Évalué à 3.

Il existe énormément de devs de logiciels libres qui sont payés pour faire du libre (si si). Ensuite, tu écris un logiciel pour répondre à un besoin, pas dans le but de faire de la qualité.

Ensuite, la qualité du logiciel libre… https://www.peereboom.us/assl/assl/html/openssl.html et c'est juste openssl, LA librairie de crypto qui sécurise la très grosse majorité des communications sur internet.

# Mouais

Posté par octane . En réponse au journal MICROSOFT et malfaçon. Évalué à 8.

J'utilise internet. Tu sais, ce super réseau des réseaux, libre ouvert, gratuit, et tout ça.

Problème, il y a des failles. Eh bah oui. Dans TCP/IP. Certaines ne sont pas corrigées (cherche BGP hijack, TCP security, etc, etc…)

Ah, et j'utilise un téléphone portable. Bon, dernièrement on a vu des failles dans SS7 qui ont permis à des pirates de voler du fric à des victimes. Je contacte qui?

Tiens, bah là j'ai un linux aussi. Il a été vulnérable à dirty cow. Je dois le changer aussi?

Et ma voiture. On me l'a fracturée alors que je l'avais achetée chez un constructeur. Le constructeur m'a dit de voir avec mon assurance.

L'autre jour, je reçois un mail de google pour une appli. Bim! c'était du phishing (t'as du en entendre parler, ça date de 2-3 jours). Comment je me plains, maintenant?

Quand j'ai lu le contrat de license GPL, j'ai vu une grosse partie sur ça:

Donc bon, grosso modo, si j'achète une voiture très belle très chère, bah ça pleut dans l'habitacle, et je peux éventuellement voir le constructeur qui me donne une réponse: "colle du mastic". Avec ma voiture GPL, je n'ai même personne pour m'aider même s'il pleut à verse, voire même si la voiture démarre pas…

Troll à part, ça fait longtemps que j'entends qu'il faut utiliser linux parcequ'il est "plus sécurisé". C'est, à mon humble avis non seulement du pipeau, mais aussi une mauvaise raison. J'utilise linux parcequ'il fait le job que je lui demande. Je l'utilise parcequ'il est gratuit, et que je peux le tordre sans aucun problème pour qu'il rentre dans mon workflow. Et ça, c'est sans doute le plus important.

[^] # Re: Ça ne scalera pas

Posté par octane . En réponse au journal Mastodon, le réseau social qui monte ?. Évalué à 5.

Oui, c'est ni plus ni moins que les problèmes liés au mail:

un compte @ un domaine

si le domaine ferme, tu perds ton compte et ton identité. Par contre, tu gardes tes followings (ton carnet d'adresse). On peut effectivement rêver que tout le monde soit sur le même domaine (twitter.com), mais on a d'autres problèmes (centralisation, censure, etc..)

Le monde est un éternel recommencement, mais là, on réinvente le mail avec une partie "publique" du concept. Ce que j'écris, je le poste à tout le monde (public), et les abonnées le reçoivent : C'est exactement comme une mailing list en fait, quel concept génial \o/

Donc bon, la décentralisation n'est pas un problème :)

# Écrit depuis ma tablette

Posté par octane . En réponse au journal Tablette 2017. Évalué à 3.

J'ai une tablette. Les +: allumage immédiat, applis prévues pour le tactile, et c'est fait pour trainer sur Internet… En mode bière à la main pour trainer sur Linux et dans le canapé, ça va.

Les - : totalement fermé. Impossibilité d'installer Adblock (?!). Pas de vrai terminal (mais bon, sans clavier…). Monde en vase clos. Impossible de savoir ce qui se passe sous le capot.

Conclusion: un bel objet pour ceux qui ne veulent pas faire de l'informatique.

À côté de ça, j'ai un portable avec écran tactile. C'est finalement très bien. On surfe avec le doigt, quand il faut taper au clavier il y a ce qu'il faut, et surtout il y a un vrai OS sur lequel tu as la main! Le défaut c'est l'environnement de bureau non prévu pour le tactile (xfce dans mon cas).