Dans /etc/ansible/, donc, éditons notre fichier hosts. Nous pouvons y déclarer nos serveurs individuellement ou par groupe, par exemple :

serveur1.exemple.org

serveur2.exemple.org

preprod.elysee.org

preprod.elysee.org? C'est un copier/coller un peu rapide d'un vrai fichier de conf? Ansible sert à pousser des confs sur le site de l'élysée?

Mais non! Tu sais bien que c'est open source et que des millions de personnes relisent les sources, testent et vérifient la sécurité de leur système! Voyons, un peu de bon sens

Photoshop: oui. Tout le monde connait photoshop, c'est même passé dans le langage courant: 'oh cette image a été photoshoppee.'

Après, c'est office. Tu installes linux+LibreOffice, le user est heureux, il envoie son premier odt, et il se fait rembarrer par tout son carnet d'adresse. On force la sauvegarde en .docx. bon deux jours après il reçoit un .docx, il l'ouvre, le modifie, le renvoie etc… Après trois modifs de ce genre, le document est devenu un monstre sans mise en page, qui n'a plus aucune chance d'être lu nulle part.

Puis il y a le cousin qui fait un appel skype. Puis il envoie un site web super!! Pas de bol, il est en 3D webgl machin incompatible sous nux. Puis c'est la vidéo facebook plugin machin. Puis c'est l'invitation outlook qui défonce le layout thunderbird. Etc etc etc…

Puis le problème, c'est que tu deviens le seul admin de cette machine. Et que le user, quand il est sous nux, il sait que personne, à part toi, ne sait depatouiller le moindre truc, donc ça l'ennuie. Et le user, il comprend vite que le nux n'est pas super compatible avec le reste du monde.

Voilà pourquoi nux n'est pas prêt pour le desktop.

J'ai fait lire ce message à un humanoïde de ce genre.

Je suis au regret, mais je n'ai entendu qu'un gros soupir mêlé de mépris lors de la lecture de ta prose.

Bisous.

Merci! Juste merci pour ce texte tellement juste :)

J'ai tellement vu de développeurs complètement ramassés avec le réseau, à ne pas comprendre pourquoi on ne passait pas par le routeur lorsqu'on est sur le même réseau, qui ne savaient pas ce qu'était un port TCP (bah, je clique sur 'deploy' et mon appli est déployé, je suis développeur réseau, alors taggle), et qui font connerie sur connerie (ne jamais, jamais, mais alors jamais laisser un développeur jouer avec bind() ou socket ou je ne sais quoi).

Ton texte devrait être imprimé en gros, times new roman 256, et collé sur tous les murs des équipes de dev \o/

Ce n'est pas forcément connu, mais on peut jouer pareil en IPv4.

Par exemple, si vous cliquez sur http://0xc0a80101 il y a de grandes chances que vous tombiez sur votre routeur d'accès.

Explication: un navigateur sait se connecter sur une adress IP et non un nom de domaine. Les adresses IP peuvent s'écrire 192.168.1.1 ou en hexadécimal c0.a8.01.01, ce qui donne 0xc0a80101

Si j'étais riche comme facebook, j'aurai acheté 0xfaceb00c comme @ IP :)

Ca pourrait être la classe d'avoir comme nom de site web 0xdeadf00d ou 0xcafebabe ; on pourrait dire: "mon site marche sans DNS" \o/

-Annonce directement à l'audience que tu n'es pas à l'aise avec la prise de parole en public, ça modérera les attentes.

Je suis pas forcément d'accord avec ça. J'ai toujours été plus mal à l'aise avec les orateurs qui commencent par s'excuser "j'ai jamais fait ça" ou "je suis en stress, soyez cool".

Déjà, les gens viennent te voir, ils n'ont pas de raison d'être négatif (au pire, ils s'en vont, hein), ensuite ça n'amène pas grand chose au propos…

Pour la répétition, oui. Pour les antisèches, oui aussi. L'idée ça peut être aussi de préparer 3 à 4 fois plus de matières que ce que tu peux dire. Genre 2h de conférences pour 30mn de prise de parole. Ca permet d'oublier des trucs sans risques, ça permet de rebondir facilement et de répondre aux questions sans stress. Il faut par contre ne pas se forcer à tout dire (forcément), et à parler len_te_ment. Beaucoup de personnes ne connaissent que peu ou mal ton sujet et il faut leur laisser le temps de souffler.

La forme de Riendf est détestable, et très pénible.

Mais là, c'est au delà de la forme. Un auteur comme Zenitram a une forme un peu pénible. Mais il n'attaque jamais la personne, il défend ses arguments, il propose des idées, avance etc.. Donc on le lit (il ferait un poil d'effort sur la forme, ça serait bien, mais bon :) ). Riendf, la forme est pénible et le fond est creux: ça se résume à de l'attaque ad hominem permanente.

Alors oui, un jour, il a eu un +2. La belle affaire. A la maternelle ou j'allais il y avait un grand con qui cassait la gueule à tous les plus petits que lui et tout le monde le détestait. Un jour, il a aidé la maitresse a effacer le tableau. C'est quand même resté un gros con.

Mais usenet a un énorme avantage: le Kill-File. Pour avoir navigué un peu sur usenet il y a quelque temps, je n'aurai jamais pu surnager sans le plonk:

- on peut plonker un casse-bonbon

- on peut plonker un sujet (un fil de discussion)

- on peut plonker un sous fil de discussion

ariasuni, tu devrais vraiment t'intéresser à occulter les commentaires de ce genre de personnes. Ils ne sont pas la pour débattre, ils ne sont pas là pour discuter, ils ne sont pas là pour argumenter, ils sont là uniquement car ça leur fait plaisir de faire chier.

Un grand penseur disait: discuter avec ces gars, c'est comme se battre dans la boue avec des cochons. Au bout d'un moment, tu te rends compte que les cochons aiment réellement la boue. Autant les laisser dedans

Une histoire ancienne, sur un chan IRC ou un bot était programmé pour être "gentil". A chaque fois qu'un pseudo connu entrait sur le chan, il le saluait (plusieurs formes de politesses étaient possibles), il répondait à des questions simples et pouvait chercher des liens sur google.

Le rigolo dans l'histoire, c'est quand on s'est rendu compte que ce bot passait très très mal auprès des autres personnes du chan. Ce bot se faisait flooder d'insultes du genre:

-pourquoi tu me dis jamais bonjour!

-t'es qui? pourquoi t'es là?

-t'as pas de vie!

-je te /msg et tu dis rien?! alors que te dis bonjour à l'autre con, je sais que t'es là!

etc, etc..

Pas vraiment une guerre de bot, mais un effet de bord complètement inattendu

Et pourtant dans les papiers de la NSA il y a pleins de hack de matériels: firmwares de disque durs, firmwares d'appliances réseaux etc..

Il existe aussi le computrace: c'est un firmware de BIOS qui va patcher ton OS à la volée et appeler au besoin une IP, ça sert dans le cas de vol d'ordinateurs.

Ensuite, tu n'as pas toujours besoin que ce soit la machine qui contacte un serveur: ça peut être un service en écoute qui attend un "magic packet" pour s'activer (cas des CISCO trojanisés par la NSA). Ca peut être une requête DNS innocente, comme par exemple allsportfootball.com. C'est légitime? Malicieux? Qui peut répondre?

Et si un malware s'implante dans le firmware de ta carte réseau, bonne chance pour toi pour 1/ t'en apercevoir, 2/ l'éradiquer

Donc oui, un trojan dans le matériel a beaucoup, beaucoup d'intérêt.

par exemple, on peut pas se permettre d’avoir une adresse IP ou un domaine à contacter coder en dur dans la puce, sinon, une fois le point de contact découvert, il devient trivial de le bloquer via un firewall.

Il faut le découvrir (c'est pas gagné, ça peut durer des années). Pour les noms de domaines, ils peuvent être générés dynamiquement (c'est ce que font déjà une pléthore de malwares). Donc, si si, on peut utiliser des @IP ou des noms de domaines dans des malwares, matériels ou logiciels.

Je ne veux pas mettre de l'huile sur le feu, mais ma question initiale portait sur les entrées de capitaux dans des logiciels libre, et le risque que cela faisait courir au projet.

Bon, apparemment pour cozycloud ce n'est pas lié au grand méchant capital, c'est pour ça que je trouve l'info importante. Je voulais juste prendre cozycloud en exemple, mais ça semble être un mauvais exemple du coup.

Pour les grands comptes, c'est une réflexion et du prototype d'apps cozy pour les services innovation qui veulent utiliser les données d'utilisateurs auxquelles ils n'auraient pas accès normalement.

Il n'y a que moi que cette phrase choque? Un service "innovation" qui accède à des données "auxquelles ils n'auraient pas accès normalement"?

Si je met ma carte bleue, ou mes contacts, ou mon fichier privé aquaponey_2.avi, les grands comptes innovants vont y avoir accès?

Merci pour ces réponses claires. (Plus claires que le site en tout cas)

Et effectivement j'ai l'impression que des entreprises se servent de robot-me. On voit abondance de pseudo finissant par 42, il y a des séries de stagiaire1 stagiaire 2 etc…

root-me j'aime bien, j'y vais souvent, c'est vraiment génial d'avoir une plateforme comme ça.

Mais j'ai une ou deux questions:

-il est dit qu'on rémunère les challenges. Très bien, pourquoi pas. Mais pour être rémunéré, il faut être membre de l'assoce (?), donc il faut payer d'abord pour être payé éventuellement, si le challenge plait. C'est bizarre.

-sur le site root-me pro, il est écrit "L'intelligence collective d'une communauté de 35000 membres au service de votre sécurité". Un peu plus bas, il est écrit: "Faites tester la sécurité de vos applications métiers en toute sérénité par une communauté d'expert".

mouais mouais mouais. Ca veut dire quoi? Que si je suis inscrit sur root-me, je fais partie des 35000 experts qui va tester l'ppli métier d'un client? De quel client? Et le client paye qui? Et comment ça se passe? Il va y avoir un challenge "allez péter l'appli métier de la société X, vous aurez 20 points"? Je me suis inscrit pour m'amuser et apprendre des trucs en sécurité, pas pour servir de main d'oeuvre gratuite à un client inconnu.

Que root-me se professionalise, très bien. Que les admins utilisent la renommée de root-me pour fonder une boite pro, pas de problème avec ça. Que les admins se vantent comme expert en sécurité informatique, on ne peut leur nier, et c'est vrai.

Mais qu'ils embarquent les membres de root-me asso comme caution d'intelligence et de réservoirs de testeurs, ça m'interpelle un peu..

Wut? Non, il est en train de devenir minoritaire. Une faille firefox, elle est en plus multiplateforme (Win, Mac, Linux, etc..)

En contrepartie, une faille sur Chrome ou Safari représente des milliards de périphériques

bah non., regarde les stats des navigateurs.

Et comme le dit très bien l'article, Firefox ne s'intéresse actuellement qu'aux changements cosmétiques. La sécurité est laissée en second plan. Il n'y a plus vraiment de challenge.

On peut lire ça différemment: Firefox met tellement de temps à corriger les failles qui lui sont remontées, et s'en fout tellement de la sécu que la majorité des boites qui font de l'exploit en ont un paquet sous le coude.

Donc faire un chall ça n'amène rien si ce n'est perdre du fric dans des failles qui seront corrigées dans, oulala, longtemps, après avoir pris 8 versions pour modifier la couleur de l'icone d'un sous-sous menu et pété la gestion des menus.

Ok, un très grand merci pour l'explication, tout commence à devenir plus clair.

Bon, il faut que je track un peu les connexions, mais l'essentiel est là, et je suis bien sous debian.

Dommage qu'on ne puisse pas mettre +10 sur ton commentaire :)

Il me reste à vider le cache des certificats présents sous mon Chrome.

Je dirais bien merci Nal, mais là, il faut dire merci gouttegd

Je compte 6 certificats pour arriver au top CA:

Builtin Object Token: AddTrust External Root

UTN - DATACorp SGC

AddTrust External CA Root

USERTrust RSA Certification Authority

Gandi Standard SSL CA 2

*.linuxfr.org

C'est fort étrange.

Je prends un proxy, même navigateur, une IP SFR: http://i.imgur.com/Pn0QWLn.png

Et j'ai 4 niveau d'autorités

Builtin Object Token: AddTrust External Root

USERTrust RSA Certification Authority

Gandi Standard SSL CA 2

*.linuxfr.org

Si je résume:

-avec mon IP free : certificat révoqué, 6 niveaux de certification

-avec une IP SFR: certificat OK, 4 niveaux

Mon cher Nal, je vais bouffer les murs si ça continue, et je n'y comprends vraiment toujours rien

Je suis curieusement super content de voir la photo de la bête (ne me faites pas dire que j'aime les photos de zobe).

C'est toujours intéressant de voir que derrière un site distant, il y a du matos, des gens qui s'en occupent: a force d'entendre parler de cloud de nuage et tout ça, on oublie l'aspect matériel. J'avais vu aussi la photo du serveur du lip6 il y a quelques années, c'était sympa :)

# elysee ???

Posté par octane . En réponse au journal Déploiement et automatisation avec Ansible - partie 1. Évalué à 2.

Au milieu du fichier de conf on voit:

preprod.elysee.org? C'est un copier/coller un peu rapide d'un vrai fichier de conf? Ansible sert à pousser des confs sur le site de l'élysée?

[^] # Re: Ca veut dire quoi "être prêt pourle desktop" ?

Posté par octane . En réponse au journal ON Y EST ENFIN !. Évalué à 2.

Photoshop: non, personne n'en a besoin, mais tout le monde ne connait que ça.

Pour les échanges collaboratifs, c'est très souvent le cas: association, liste scolaire, préparation des fêtes de Noël en famille etc etc…

Et pour depatouiller le windows, il y a toujours quelqu'un: le voisin, le neveu, le magasin ou le pc à été acheté etc…

[^] # Re: Ca veut dire quoi "être prêt pour le desktop" ?

Posté par octane . En réponse au journal ON Y EST ENFIN !. Évalué à 3.

Mais non! Tu sais bien que c'est open source et que des millions de personnes relisent les sources, testent et vérifient la sécurité de leur système! Voyons, un peu de bon sens

[^] # Re: Ca veut dire quoi "être prêt pour le desktop" ?

Posté par octane . En réponse au journal ON Y EST ENFIN !. Évalué à 1.

Oui. C'est pour ça que c'est Android et iOS qui sont prêts pour le desktop.

[^] # Re: Ca veut dire quoi "être prêt pourle desktop" ?

Posté par octane . En réponse au journal ON Y EST ENFIN !. Évalué à 4.

Photoshop: oui. Tout le monde connait photoshop, c'est même passé dans le langage courant: 'oh cette image a été photoshoppee.'

Après, c'est office. Tu installes linux+LibreOffice, le user est heureux, il envoie son premier odt, et il se fait rembarrer par tout son carnet d'adresse. On force la sauvegarde en .docx. bon deux jours après il reçoit un .docx, il l'ouvre, le modifie, le renvoie etc… Après trois modifs de ce genre, le document est devenu un monstre sans mise en page, qui n'a plus aucune chance d'être lu nulle part.

Puis il y a le cousin qui fait un appel skype. Puis il envoie un site web super!! Pas de bol, il est en 3D webgl machin incompatible sous nux. Puis c'est la vidéo facebook plugin machin. Puis c'est l'invitation outlook qui défonce le layout thunderbird. Etc etc etc…

Puis le problème, c'est que tu deviens le seul admin de cette machine. Et que le user, quand il est sous nux, il sait que personne, à part toi, ne sait depatouiller le moindre truc, donc ça l'ennuie. Et le user, il comprend vite que le nux n'est pas super compatible avec le reste du monde.

Voilà pourquoi nux n'est pas prêt pour le desktop.

[^] # Re: Ca veut dire quoi "être prêt pour le desktop" ?

Posté par octane . En réponse au journal ON Y EST ENFIN !. Évalué à 2.

Sur live twitch?

On, deal. File l'URL, ça m'intéresse. Vraiment.

[^] # Re: Ca veut dire quoi "être prêt pourle desktop" ?

Posté par octane . En réponse au journal ON Y EST ENFIN !. Évalué à 6.

J'ai fait lire ce message à un humanoïde de ce genre.

Je suis au regret, mais je n'ai entendu qu'un gros soupir mêlé de mépris lors de la lecture de ta prose.

Bisous.

[^] # Re: Capté

Posté par octane . En réponse au journal Programmer ça craint. Évalué à 1.

Merci! Juste merci pour ce texte tellement juste :)

J'ai tellement vu de développeurs complètement ramassés avec le réseau, à ne pas comprendre pourquoi on ne passait pas par le routeur lorsqu'on est sur le même réseau, qui ne savaient pas ce qu'était un port TCP (bah, je clique sur 'deploy' et mon appli est déployé, je suis développeur réseau, alors taggle), et qui font connerie sur connerie (ne jamais, jamais, mais alors jamais laisser un développeur jouer avec bind() ou socket ou je ne sais quoi).

Ton texte devrait être imprimé en gros, times new roman 256, et collé sur tous les murs des équipes de dev \o/

# pareil en IPv4

Posté par octane . En réponse au journal Jouons un peu avec les adresses IPv6…. Évalué à 10.

Ce n'est pas forcément connu, mais on peut jouer pareil en IPv4.

Par exemple, si vous cliquez sur http://0xc0a80101 il y a de grandes chances que vous tombiez sur votre routeur d'accès.

Explication: un navigateur sait se connecter sur une adress IP et non un nom de domaine. Les adresses IP peuvent s'écrire 192.168.1.1 ou en hexadécimal c0.a8.01.01, ce qui donne 0xc0a80101

Si j'étais riche comme facebook, j'aurai acheté 0xfaceb00c comme @ IP :)

Ca pourrait être la classe d'avoir comme nom de site web 0xdeadf00d ou 0xcafebabe ; on pourrait dire: "mon site marche sans DNS" \o/

[^] # Re: Quelques trucs pour la timidité

Posté par octane . En réponse au journal J-7 avant de faire mes premières conférences. Évalué à 6.

Je suis pas forcément d'accord avec ça. J'ai toujours été plus mal à l'aise avec les orateurs qui commencent par s'excuser "j'ai jamais fait ça" ou "je suis en stress, soyez cool".

Déjà, les gens viennent te voir, ils n'ont pas de raison d'être négatif (au pire, ils s'en vont, hein), ensuite ça n'amène pas grand chose au propos…

Pour la répétition, oui. Pour les antisèches, oui aussi. L'idée ça peut être aussi de préparer 3 à 4 fois plus de matières que ce que tu peux dire. Genre 2h de conférences pour 30mn de prise de parole. Ca permet d'oublier des trucs sans risques, ça permet de rebondir facilement et de répondre aux questions sans stress. Il faut par contre ne pas se forcer à tout dire (forcément), et à parler len_te_ment. Beaucoup de personnes ne connaissent que peu ou mal ton sujet et il faut leur laisser le temps de souffler.

[^] # Re: Je ne suis pas sur de comprendre le probléme

Posté par octane . En réponse au journal Comme d'habitude, l'UMP l'a voulu, le PS l'a fait, et vice versa. Évalué à 3.

Le terme n'existe pas sur bitoduc, mais tu peux sans doute faire une fusiodemande.

http://www.bitoduc.fr

[^] # Re: Modération laxiste

Posté par octane . En réponse au sondage La modération a posteriori des contenus et commentaires problématiques sur LinuxFr.org. Évalué à 7.

La forme de Riendf est détestable, et très pénible.

Mais là, c'est au delà de la forme. Un auteur comme Zenitram a une forme un peu pénible. Mais il n'attaque jamais la personne, il défend ses arguments, il propose des idées, avance etc.. Donc on le lit (il ferait un poil d'effort sur la forme, ça serait bien, mais bon :) ). Riendf, la forme est pénible et le fond est creux: ça se résume à de l'attaque ad hominem permanente.

Alors oui, un jour, il a eu un +2. La belle affaire. A la maternelle ou j'allais il y avait un grand con qui cassait la gueule à tous les plus petits que lui et tout le monde le détestait. Un jour, il a aidé la maitresse a effacer le tableau. C'est quand même resté un gros con.

[^] # Re: Modération laxiste

Posté par octane . En réponse au sondage La modération a posteriori des contenus et commentaires problématiques sur LinuxFr.org. Évalué à 3.

Ce texte est tout à fait approprié.

Mais usenet a un énorme avantage: le Kill-File. Pour avoir navigué un peu sur usenet il y a quelque temps, je n'aurai jamais pu surnager sans le plonk:

- on peut plonker un casse-bonbon

- on peut plonker un sujet (un fil de discussion)

- on peut plonker un sous fil de discussion

ariasuni, tu devrais vraiment t'intéresser à occulter les commentaires de ce genre de personnes. Ils ne sont pas la pour débattre, ils ne sont pas là pour discuter, ils ne sont pas là pour argumenter, ils sont là uniquement car ça leur fait plaisir de faire chier.

Un grand penseur disait: discuter avec ces gars, c'est comme se battre dans la boue avec des cochons. Au bout d'un moment, tu te rends compte que les cochons aiment réellement la boue. Autant les laisser dedans

# Bot IRC

Posté par octane . En réponse au journal Chroniques de l'automatisation : la guerre des bots. Évalué à 10.

Une histoire ancienne, sur un chan IRC ou un bot était programmé pour être "gentil". A chaque fois qu'un pseudo connu entrait sur le chan, il le saluait (plusieurs formes de politesses étaient possibles), il répondait à des questions simples et pouvait chercher des liens sur google.

Le rigolo dans l'histoire, c'est quand on s'est rendu compte que ce bot passait très très mal auprès des autres personnes du chan. Ce bot se faisait flooder d'insultes du genre:

-pourquoi tu me dis jamais bonjour!

-t'es qui? pourquoi t'es là?

-t'as pas de vie!

-je te /msg et tu dis rien?! alors que te dis bonjour à l'autre con, je sais que t'es là!

etc, etc..

Pas vraiment une guerre de bot, mais un effet de bord complètement inattendu

[^] # Re: Manger sa propre nourriture

Posté par octane . En réponse à la dépêche Le logiciel libre au-delà de x86. Évalué à 6.

Et pourtant dans les papiers de la NSA il y a pleins de hack de matériels: firmwares de disque durs, firmwares d'appliances réseaux etc..

Il existe aussi le computrace: c'est un firmware de BIOS qui va patcher ton OS à la volée et appeler au besoin une IP, ça sert dans le cas de vol d'ordinateurs.

Ensuite, tu n'as pas toujours besoin que ce soit la machine qui contacte un serveur: ça peut être un service en écoute qui attend un "magic packet" pour s'activer (cas des CISCO trojanisés par la NSA). Ca peut être une requête DNS innocente, comme par exemple allsportfootball.com. C'est légitime? Malicieux? Qui peut répondre?

Et si un malware s'implante dans le firmware de ta carte réseau, bonne chance pour toi pour 1/ t'en apercevoir, 2/ l'éradiquer

Donc oui, un trojan dans le matériel a beaucoup, beaucoup d'intérêt.

Il faut le découvrir (c'est pas gagné, ça peut durer des années). Pour les noms de domaines, ils peuvent être générés dynamiquement (c'est ce que font déjà une pléthore de malwares). Donc, si si, on peut utiliser des @IP ou des noms de domaines dans des malwares, matériels ou logiciels.

[^] # Re: La version officielle

Posté par octane . En réponse au journal Cozy cloud, maif et licenciement du CTO???. Évalué à 3.

Je ne veux pas mettre de l'huile sur le feu, mais ma question initiale portait sur les entrées de capitaux dans des logiciels libre, et le risque que cela faisait courir au projet.

Bon, apparemment pour cozycloud ce n'est pas lié au grand méchant capital, c'est pour ça que je trouve l'info importante. Je voulais juste prendre cozycloud en exemple, mais ça semble être un mauvais exemple du coup.

[^] # Re: La version officielle

Posté par octane . En réponse au journal Cozy cloud, maif et licenciement du CTO???. Évalué à 4.

Merci (vraiment) pour cette information.

[^] # Re: Société est trop général

Posté par octane . En réponse au journal Pourquoi une petite société a intérêt à contribuer et produire du libre... mais pas que. Évalué à 5.

Il n'y a que moi que cette phrase choque? Un service "innovation" qui accède à des données "auxquelles ils n'auraient pas accès normalement"?

Si je met ma carte bleue, ou mes contacts, ou mon fichier privé aquaponey_2.avi, les grands comptes innovants vont y avoir accès?

[^] # Re: Les réponses classiques

Posté par octane . En réponse au sondage Quels sont les mots que vous employez le plus dans un contexte d'engagement ?. Évalué à 2.

"Hyperboloïde"

Un lecteur de Léonard? :)

[^] # Re: oui, mais

Posté par octane . En réponse à la dépêche Root-me: Rémunération des challenges de hacking et naissance de Root-me.pro. Évalué à 3.

Merci pour ces réponses claires. (Plus claires que le site en tout cas)

Et effectivement j'ai l'impression que des entreprises se servent de robot-me. On voit abondance de pseudo finissant par 42, il y a des séries de stagiaire1 stagiaire 2 etc…

# oui, mais

Posté par octane . En réponse à la dépêche Root-me: Rémunération des challenges de hacking et naissance de Root-me.pro. Évalué à 8.

root-me j'aime bien, j'y vais souvent, c'est vraiment génial d'avoir une plateforme comme ça.

Mais j'ai une ou deux questions:

-il est dit qu'on rémunère les challenges. Très bien, pourquoi pas. Mais pour être rémunéré, il faut être membre de l'assoce (?), donc il faut payer d'abord pour être payé éventuellement, si le challenge plait. C'est bizarre.

-sur le site root-me pro, il est écrit "L'intelligence collective d'une communauté de 35000 membres au service de votre sécurité". Un peu plus bas, il est écrit: "Faites tester la sécurité de vos applications métiers en toute sérénité par une communauté d'expert".

mouais mouais mouais. Ca veut dire quoi? Que si je suis inscrit sur root-me, je fais partie des 35000 experts qui va tester l'ppli métier d'un client? De quel client? Et le client paye qui? Et comment ça se passe? Il va y avoir un challenge "allez péter l'appli métier de la société X, vous aurez 20 points"? Je me suis inscrit pour m'amuser et apprendre des trucs en sécurité, pas pour servir de main d'oeuvre gratuite à un client inconnu.

Que root-me se professionalise, très bien. Que les admins utilisent la renommée de root-me pour fonder une boite pro, pas de problème avec ça. Que les admins se vantent comme expert en sécurité informatique, on ne peut leur nier, et c'est vrai.

Mais qu'ils embarquent les membres de root-me asso comme caution d'intelligence et de réservoirs de testeurs, ça m'interpelle un peu..

[^] # Re: Ceci n'est pas un troll !

Posté par octane . En réponse au journal Iceweasel is dead!. Évalué à 3.

Wut? Non, il est en train de devenir minoritaire. Une faille firefox, elle est en plus multiplateforme (Win, Mac, Linux, etc..)

bah non., regarde les stats des navigateurs.

Et comme le dit très bien l'article, Firefox ne s'intéresse actuellement qu'aux changements cosmétiques. La sécurité est laissée en second plan. Il n'y a plus vraiment de challenge.

On peut lire ça différemment: Firefox met tellement de temps à corriger les failles qui lui sont remontées, et s'en fout tellement de la sécu que la majorité des boites qui font de l'exploit en ont un paquet sous le coude.

Donc faire un chall ça n'amène rien si ce n'est perdre du fric dans des failles qui seront corrigées dans, oulala, longtemps, après avoir pris 8 versions pour modifier la couleur de l'icone d'un sous-sous menu et pété la gestion des menus.

Just my 2 cents

[^] # Re: Changement de racine chez Comodo

Posté par octane . En réponse au journal Paranoïa, certificat SSL et tracasseries.. Évalué à 2.

Ok, un très grand merci pour l'explication, tout commence à devenir plus clair.

Bon, il faut que je track un peu les connexions, mais l'essentiel est là, et je suis bien sous debian.

Dommage qu'on ne puisse pas mettre +10 sur ton commentaire :)

Il me reste à vider le cache des certificats présents sous mon Chrome.

Je dirais bien merci Nal, mais là, il faut dire merci gouttegd

[^] # Re: Changement de racine chez Comodo

Posté par octane . En réponse au journal Paranoïa, certificat SSL et tracasseries.. Évalué à 7.

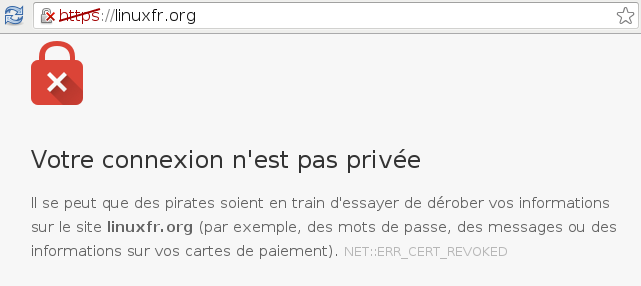

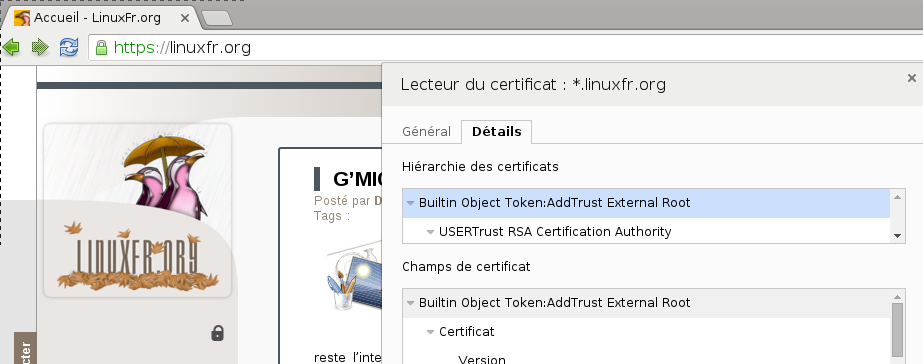

Alors, avec Chrome, depuis l'IP chez free:

http://i.imgur.com/ROlGTwV

Je compte 6 certificats pour arriver au top CA:

Builtin Object Token: AddTrust External Root

UTN - DATACorp SGC

AddTrust External CA Root

USERTrust RSA Certification Authority

Gandi Standard SSL CA 2

*.linuxfr.org

C'est fort étrange.

Je prends un proxy, même navigateur, une IP SFR:

http://i.imgur.com/Pn0QWLn.png

Et j'ai 4 niveau d'autorités

Builtin Object Token: AddTrust External Root

USERTrust RSA Certification Authority

Gandi Standard SSL CA 2

*.linuxfr.org

Si je résume:

-avec mon IP free : certificat révoqué, 6 niveaux de certification

-avec une IP SFR: certificat OK, 4 niveaux

Mon cher Nal, je vais bouffer les murs si ça continue, et je n'y comprends vraiment toujours rien

# Merci pour la photo

Posté par octane . En réponse à la dépêche Actualités de l'association LinuxFr. Évalué à 10.

Je suis curieusement super content de voir la photo de la bête (ne me faites pas dire que j'aime les photos de zobe).

C'est toujours intéressant de voir que derrière un site distant, il y a du matos, des gens qui s'en occupent: a force d'entendre parler de cloud de nuage et tout ça, on oublie l'aspect matériel. J'avais vu aussi la photo du serveur du lip6 il y a quelques années, c'était sympa :)

Merci pour le compte rendu :)